利用企業臉書帳號來散布竊資軟體NodeStealer的攻擊行動,約莫半年前開始出現,迄今已發生數起。這些攻擊行動的共通點,在於駭客的主要目標,都是鎖定經營企業臉書帳號的使用者,或是想要牟取相關職務的人士。

但在近期發生的一起攻擊行動裡,駭客改變了攻擊目標,針對一般的使用者下手,在短短10天內就有10萬人上當。

【攻擊與威脅】

駭客透過企業臉書帳號發布惡意廣告,意圖散布惡意軟體NodeStealer

資安業者Bitdefender揭露發生在10月中旬的惡意軟體NodeStealer攻擊行動,他們在10月10日至20日,看到攻擊者運用超過10個遭竊的企業臉書帳號,散布惡意廣告,內容帶有年輕女性的裸露照片,鎖定歐洲、非洲、加勒比海、18至65歲的男性而來,估計1天之內就有1.5萬次下載、這段期間累計下載達10萬次,其中,上當人數最多的族群是45歲以上的男性。

資安業者Bitdefender揭露發生在10月中旬的惡意軟體NodeStealer攻擊行動,他們在10月10日至20日,看到攻擊者運用超過10個遭竊的企業臉書帳號,散布惡意廣告,內容帶有年輕女性的裸露照片,鎖定歐洲、非洲、加勒比海、18至65歲的男性而來,估計1天之內就有1.5萬次下載、這段期間累計下載達10萬次,其中,上當人數最多的族群是45歲以上的男性。

駭客先是設置多個臉書個人頁面,這些帳號都能顯示上述的裸露照片,然後再假借提供一整組色情圖片的名義打廣告,表明他們更新了相簿內容,或是限時開放下載,引誘使用者上當。一旦使用者點選廣告內容,就有可能從程式碼儲存庫Bitbucket、GitLab,或是雲端檔案共享系統Dropbox下載壓縮檔,其內容包含名為Photo Album的.EXE檔案。

使用者若是開啟這些執行檔,電腦就有可能被植入以.NET打造的竊資軟體NodeStealer,攻擊者不只能藉此控制受害者的臉書帳號、加密貨幣錢包,這次出現的新版竊資軟體還能入侵Gmail、Outlook帳號,並下載其他惡意程式。值得留意的是,為了避免有人舉報廣告而東窗事發,攻擊者同時最多只會上架5組廣告,並在一天之內就進行切換。

駭客組織Kising對雲端環境下手,利用的近期Linux漏洞發動攻擊

資安業者Aqua Security揭露駭客組織Kising近期的攻擊行動,這些駭客先是透過PHPUnit漏洞CVE-2017-9841(CVSS風險評分9.8)入侵目標環境,成功後下載、執行Perl指令碼bc.pl,使用1337埠啟動反向Shell,然後透過手動測試的方式下達Shell命令,執行研究人員公開的概念性驗證(PoC)Python指令碼gnu-acme.py,確認GNU C程式庫glibc是否存在漏洞Looney Tunables(CVE-2023-4911,CVSS風險評分7.8)。

接著,駭客觸發另一個PHP攻擊,此為透過混淆處理的JavaScript指令碼wesobase.js,為Web Shell後門程式,具備檔案管理、命令執行、網路互動、伺服器資訊收集、使用者代理(User Agent)等功能,並且能夠對敏感資料進行加解密處理。

最終攻擊者會試圖列出雲端服務供應商(CSP)相關的帳密資料、Token,包含AWS Security Token Service提供的臨時帳密、EC2執行個體的IAM角色帳密資料,以及執行個體身分識別Token等。研究人員指出,這是他們首度看到該組織試圖收集CSP相關的帳密資料,代表著接下來有可能規畫更多類型的攻擊行動。

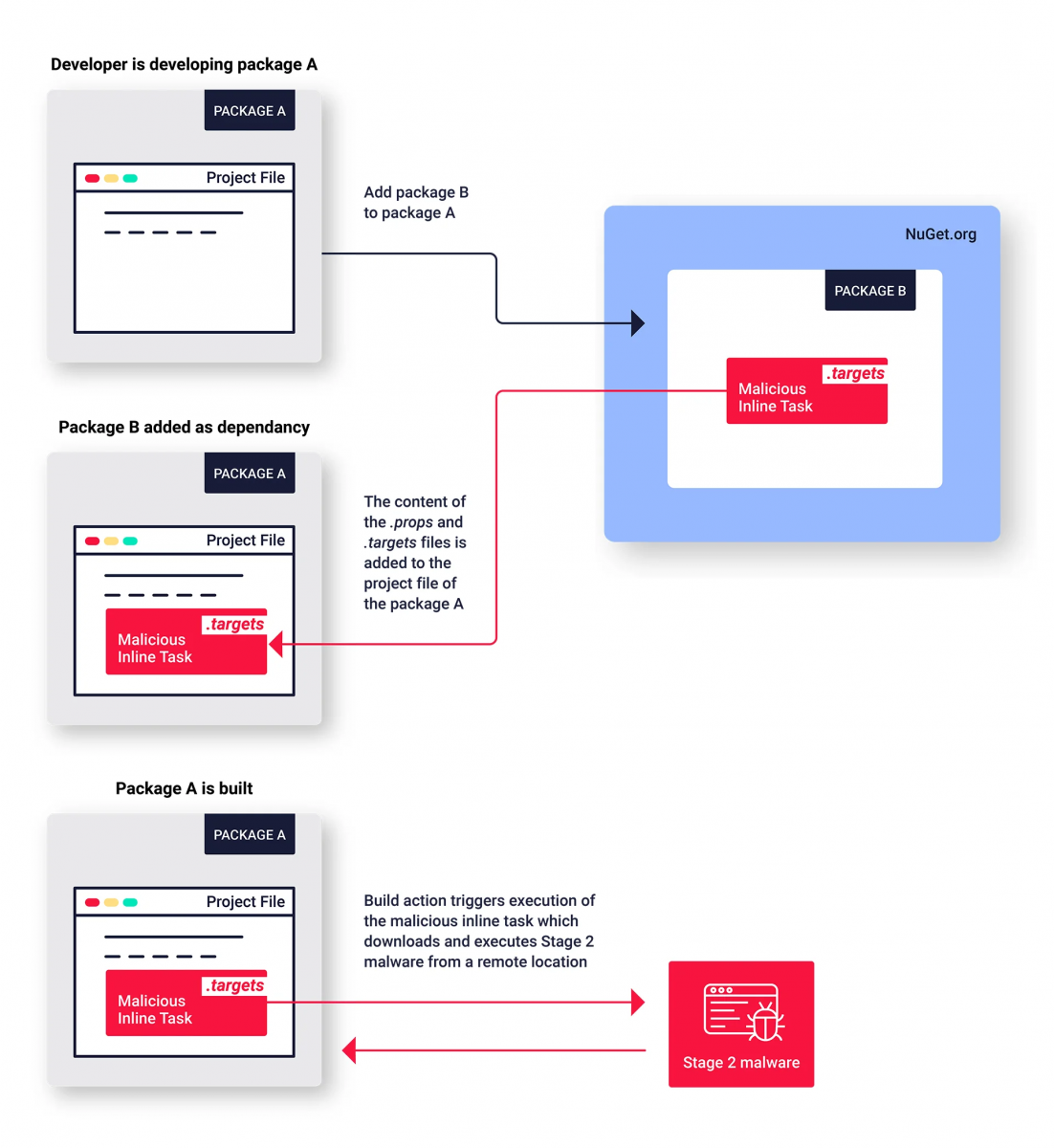

資安業者ReversingLabs揭露惡意NuGet套件的攻擊行動,駭客在10月15日開始,透過拼寫錯誤(typosquatting)的手法,陸續上架惡意套件,例如:ZendeskApi.Client.V2、Betalgo.Open.AI、Forge.Open.AI。

資安業者ReversingLabs揭露惡意NuGet套件的攻擊行動,駭客在10月15日開始,透過拼寫錯誤(typosquatting)的手法,陸續上架惡意套件,例如:ZendeskApi.Client.V2、Betalgo.Open.AI、Forge.Open.AI。

但有別大部分的NuGet惡意套件攻擊行動,這次駭客將惡意功能配置於套件的<packageID>,並指向build資料夾的檔案,而非像其他攻擊行動,多半會將惡意程式碼埋入初始化套件安裝流程的PowerShell指令碼。而這次駭客這麼做的目的,而駭客這麼做,起因在於NuGet今年8月推出的2.5版加入MSBuild的支援,一旦惡意套件執行,就會從外部的IP位址取得可執行檔,並透過新的處理程序執行。

研究人員指出,這起攻擊行動從今年8月開始出現,駭客於10月中旬改變攻擊手法,針對MSBuild而來,代表攻擊者過程中不斷改良手法,使得行蹤更為隱匿。

上萬臺電腦遭殭屍網路Socks5Systemz擺布,被用於提供駭客代理伺服器之用

資安業者BitSight揭露名為Socks5Systemz的代理伺服器殭屍網路,駭客透過名為PrivateLoader及Amadey的惡意程式載入工具,將殭屍網路機器人注入電腦的記憶體內執行,並設置名為ContentDWSvc的服務,以便持續於受害電腦運作。此機器人酬載為32位元DLL程式庫,大小僅有300 KB,並透過網域產生演算法(DGA)與C2連接,傳送受害電腦的系統資訊。

研究人員透過駭客利用TCP的1074埠,總共發現了1萬個遭到入侵的電腦,以及53臺用於基礎設施的伺服器,這些伺服器分布於法國、保加利亞、荷蘭、瑞典等歐洲國家。

10月下旬Okta客戶支援系統遭駭,該公司坦承有134個客戶資料外洩

10月下旬身分驗證業者Okta證實客戶支援系統遭駭,近期該公司揭露受影響的範圍,以及整起事故的發生經過。11月3日Okta指出,駭客從9月28日至10月17日,對於該公司客戶支援系統進行未經授權的存取,這些外流的資料與134個客戶有關,影響不到1%客戶。

而對於事件發生的原因,他們認為可能是其中一名員工的Google帳號遭駭所致,該名員工在公司的筆記型電腦上,於Chrome瀏覽器登入自己的Google帳號,並儲存了客戶支援系統的服務帳號及密碼。

根據Okta透露的事件發生時間表,最早察覺異狀的是密碼管理解決方案業者1Password,他們在9月29日向Okta通報,但直到兩週後,身分驗證業者BeyondTrust於10月13日提供相關IP位址,Okta才確認是他們的客戶支援系統遭駭,並於17日停用前述的服務帳號、終止連線階段(Session),隔日於駭客入侵數個小時後,找出了該系統的漏洞。

【漏洞與修補】

研究人員揭露Exchange零時差漏洞,有可能被用於遠端執行任意程式碼、洩露敏感資訊

上週資安業者趨勢科技旗下的漏洞懸賞專案Zero Day Initiative(ZDI)指出,他們在9月份向微軟通報了4個Exchange零時差漏洞ZDI-23-1578、ZDI-23-1579、ZDI-23-1580、ZDI-23-1581(皆尚未登錄CVE編號),攻擊者在通過身分驗證的情況下,有可能用來遠端執行任意程式碼(RCE),或是洩露敏感資料,CVSS風險評分為7.1至7.5。

其中最嚴重的是ZDI-23-1578,攻擊者若是成功利用,就有可能取得SYSTEM權限進行RCE攻擊。而對於這些漏洞,研究人員呼籲IT人員採取緩解措施,限制與Exchange應用程式的互動。

值得留意的是,研究人員通報後,微軟承認這些漏洞的確存在,但是評估沒有立即修補的必要。而在研究人員公開揭露上述零時差漏洞後,該公司再度提出說明,認為ZDI-23-1578已在8月更新修補,其餘漏洞攻擊者必須事先取得電子郵件的帳密資料,不符合該公司立即提供服務的標準,將酌情在後續版本更新進行處理。

【資安產業動態】

11月2日微軟揭露未來安全倡議(Secure Future Initiative),將從3個層面推動資安,包含:聚焦以人工智慧(AI)為基礎的資安防禦、強化基礎軟體工程以及宣導更強大的國際規範。這項倡議的其中一項重要支柱是人工智慧,原因是現今最大的網路安全挑戰,就是專業資安人才的嚴重缺乏,再加上攻擊速度、規模、複雜程度加深攻防不對等的情況,導致組織難以全面預防、破壞攻擊行動。

另一方面,該公司也透露他們內部軟體工程的相關變更,包括軟體開發的轉型,採用新的身分保護,以及加快漏洞回應速度。該公司藉由自動化與AI改變開發方式,採用動態安全開發生命週期(dynamic Security Development Lifecycle),在撰寫程式、測試、部署及運作的過程中,把持續整合與持續交付(CI/CD)的理念延伸為持續整合防護(Continuously Integrate Protections)。再者,他們將加速自動化威脅模型的運用,於商業產品全面利用CodeQL進行程式碼分析,持續擴大C#、Python、Java、Rust等記憶體安全的程式語言採用。

資料來源

1. https://blogs.microsoft.com/on-the-issues/2023/11/02/secure-future-initiative-sfi-cybersecurity-cyberattacks/

2. https://www.microsoft.com/en-us/security/blog/2023/11/02/announcing-microsoft-secure-future-initiative-to-advance-security-engineering/

【其他新聞】

跨國聯鎖五金零售業者Ace Hardware系統遭遇網路攻擊,多組人馬蜂擁而至,企圖騙取客戶帳號

俄羅斯大型保險業者Rosgosstrakh遭駭,駭客兜售400 GB內部資料

樂高市集BrickLink傳出遭到網路攻擊而被迫關閉,用戶收到勒索訊息

有人濫用滲透測試裝置Flipper Zero對iPhone展開攻擊

近期資安日報

【11月3日】 訊息導向中介軟體ActiveMQ重大漏洞出現攻擊行動,駭客用於投放勒索軟體HelloKitty

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22