網路攻擊分工越來越精細,這兩年常出現「初始入侵管道掮客(Initial Access Broker)」,就是專門收集可存取特定組織的帳密資料的角色。但如今,就連攻擊者所使用的短網址,也有專門提供服務的供應商。

近期有研究人員揭露名為Prolific Puma的惡意轉址服務供應商,並指出該組織至少經營超過4年未被發現。

【攻擊與威脅】

駭客組織Prolific Puma向網路罪犯提供短網址服務長達4年之久

以強化DNS安全著稱的廠商Infoblox揭露專門供應駭客組織進行網路犯罪的短網址服務,該廠商被研究人員稱為Prolific Puma。

以強化DNS安全著稱的廠商Infoblox揭露專門供應駭客組織進行網路犯罪的短網址服務,該廠商被研究人員稱為Prolific Puma。

該組織註冊了大量網域來提供服務,從今年4月到現在,估計註冊3.5萬至7.5萬個網域名稱,包含.us、.link、.info、.com、.cc等,今年5月更專攻美國組織及美國人才能註冊的.us網域,目前該組織已註冊了數千個。

研究人員指出,此供應商取得新網域通常會靜置一段時間,以便躲過資安系統的封鎖。Prolific Puma並非研究人員唯一發現的惡意短網址服務,但該組織經營的短網址服務規模最大、他們分析採用其服務的網站,都是涉及非法的內容。

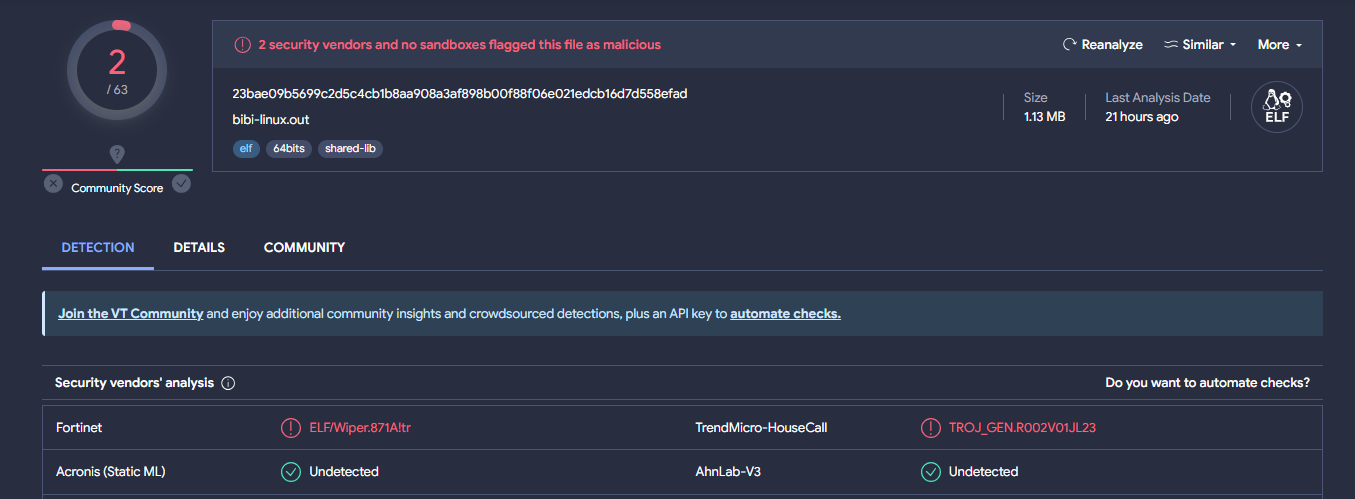

資安業者Security Joes的事件回應團隊在協助以色列企業組織調查的過程中,發現名為BiBi-Linux的資料破壞軟體(Wiper),顯然是鎖定該國企業組織而來,背後疑似由隸屬哈馬斯的駭客打造,意圖在戰爭當中製造混亂。

資安業者Security Joes的事件回應團隊在協助以色列企業組織調查的過程中,發現名為BiBi-Linux的資料破壞軟體(Wiper),顯然是鎖定該國企業組織而來,背後疑似由隸屬哈馬斯的駭客打造,意圖在戰爭當中製造混亂。

研究人員指出,這款資料破壞軟體特別之處,在於不與C2連線,也不會外洩受害組織的資料,更沒有留下要脅付款的勒索訊息。取而代之的是,此資料破壞軟體藉由無用的資料來覆寫檔案,導致資料難以復原,甚至影響整個作業系統,而且,該程式運用多個處理程序,並透過排程系統執行,最終遭到破壞的檔案會含有BiBi(以色列總理Benjamin Netanyahu的暱稱)字串的副檔名。駭客這麼做的目的,顯然是為了讓破壞行動的效率最大化。

值得留意的是,研究人員在公布這個惡意程式的時候,惡意軟體分析網站VirusTotal僅有兩款防毒引擎將其視為有害。

美國內華達州CCSD學區遭遇大規模資料外洩,駭客向家長寄送竊得的學生資料進行施壓

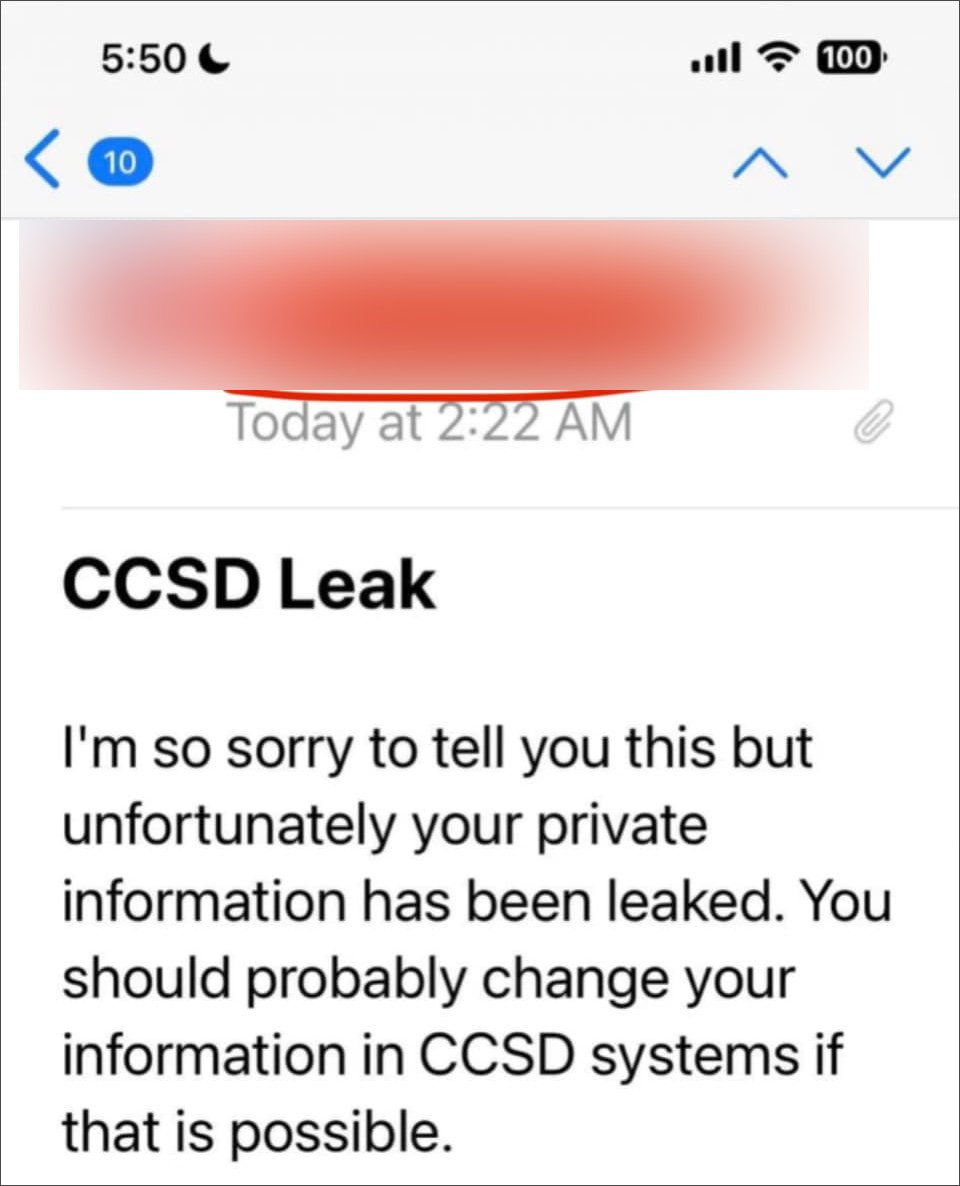

位於美國內華達州的克拉克郡學區(Clark County School District,CCSD),傳出在10月初遭遇網路攻擊,CCSD於16日證實此事,並指出駭客可能取得電子郵件伺服器的存取權限,存取部分學生、家長、員工的個資,他們正著手調查受害範圍,然而近期卻陸續傳出家長收到駭客的恐嚇信。

位於美國內華達州的克拉克郡學區(Clark County School District,CCSD),傳出在10月初遭遇網路攻擊,CCSD於16日證實此事,並指出駭客可能取得電子郵件伺服器的存取權限,存取部分學生、家長、員工的個資,他們正著手調查受害範圍,然而近期卻陸續傳出家長收到駭客的恐嚇信。

根據當地媒體拉斯維加斯評論報報導,有家長收到主旨為CCSD Leak的電子郵件,內容提及收信人的個資已遭外洩,最好趕快在CCSD的系統更改帳號資料,同時聲稱有超過20萬筆學生資料被駭客流出。另一家媒體KSNV News 3 Las Vegas指出,這些恐嚇信包含了PDF檔案,內容是學生遭竊的資料,包含學號、電子郵件信箱、居住地址、照片。

而對於攻擊者的身分,駭客組織SingularityMD向資安新聞網站DataBreaches透露是他們所為,聲稱已在CCSD的網路埋伏數個月,迄今仍能存取該學區網路。這些駭客發現,CCSD近6年竟然強制要求學生用生日作為密碼。駭客透露他們索討的贖金,低於該學區總監Jesus F. Jara年薪(約39.5萬美元)的三分之一。對此,CCSD並未做出說明。

資料來源

1. https://www.reviewjournal.com/local/education/some-ccsd-parents-get-suspicious-email-with-information-about-their-kids-2928929/

2. https://news3lv.com/news/local/some-ccsd-families-worried-after-receiving-email-from-california-school-district-with-pictures-private-info-about-their-children

3. https://www.databreaches.net/hackers-escalate-leak-200k-ccsd-students-data-claim-to-still-have-access-to-ccsd-email-system/

10月26日F5針對應用程式交付平臺BIG-IP用戶提出警告,該系統的組態公用程式存在重大漏洞CVE-2023-46747(CVSS風險評分為9.8),未經身分驗證的使用者可遠端執行任意程式碼,但不到一個禮拜就出現攻擊行動。

10月30日F5更新公告內容,表示他們發現攻擊者利用這項漏洞,將其用於觸發SQL注入漏洞CVE-2023-46748(CVSS風險評分為8.8)。而這段期間,向F5通報漏洞的資安業者Praetorian Security透露CVE-2023-46747的細節,另一家資安業者Project Discovery則是公布了概念性驗證(PoC)程式碼。

哈馬斯駭客組織Arid Viper宣稱提供約會應用程式,鎖定阿拉伯安卓用戶下手

思科旗下威脅情報團隊Talos指出,哈馬斯駭客組織Arid Viper(亦稱APT-C-23、TAG-63)約從去年4月開始,佯稱提供約會應用程式Skipped,鎖定阿拉伯語用戶從事網路間諜行動,一旦使用者不慎安裝駭客提供的安卓App,手機就會遭到惡意程式感染,駭客從中收集用戶的各式資料。

這些駭客提供的App與正牌的應用程式具備相似之處,甚至在應用程式開發平臺Firebase共用相同的專案,研究人員懷疑有Skipped開發人員涉及攻擊行動。附帶一提的是,雖然駭客來自激進組織哈馬斯,但研究人員認為,這起攻擊行動與以巴衝突沒有直接關聯。

【其他新聞】

Atlassian針對DevOps協作平臺Confluence重大漏洞提出警告

近期資安日報

【10月31日】 曝露於GitHub程式庫的帳密資料成為駭客下手的對象!有人從中收集AWS的帳密,將EC2實體拿來挖礦

熱門新聞

2024-05-19

2024-05-20

2024-05-18

2024-05-17

2024-05-17