今年6月,資安業者卡巴斯基從專供行動裝置使用的Wi-Fi網路流量察覺異常,有多臺iOS手機出現可疑活動,從而發現零點擊攻擊行動Operation Triangulation,在經過4個月的調查後,該公司透露攻擊者如何防範研究人員發現其活動的跡象。

研究人員認為,這些過往較為罕見的手法,代表駭客對iOS作業系統相當了解,而且,他們不排除Mac電腦也是遭到鎖定的對象。

【攻擊與威脅】

研究人員揭露攻擊行動Operation Triangulation更多細節

資安業者卡巴斯基今年6月證實遭到Operation Triangulation攻擊行動波及,數十名員工的iOS裝置感染惡意程式。到了最近,該公司透露更多調查結果。

資安業者卡巴斯基今年6月證實遭到Operation Triangulation攻擊行動波及,數十名員工的iOS裝置感染惡意程式。到了最近,該公司透露更多調查結果。

研究人員指出,駭客為了避免在資安人員的測試環境執行惡意程式,在鎖定攻擊目標之後,他們會先執行2種驗證程序,其中一種是針對JavaScript功能進行驗證,攻擊者執行多種數學運算,並偵測Media Source API及WebAssembly元件是否存在,然後利用名為Canvas Fingerprinting的瀏覽器指紋技術,使用WebGL在粉紅色背景上繪製黃色的三角形,並計算其檢查碼(Checksum)。

在上述的JavaScript功能驗證完成之後,結果將會回傳到駭客的伺服器,接收另一個Mach-O執行檔的環境驗證工具,此工具檢查裝置是否越獄,並啟用個人化設定的廣告追蹤,收集使用者名稱、電話號碼、IMEI碼、Apple ID等系統資訊,以及已安裝的應用程式清單、正在執行的處理程序等資訊,除此之外,該工具還會清理特定的事件記錄檔案,以及駭客寄送的iMessage訊息,來抹除嘗試入侵的證據。

經過上述的裝置檢查流程,駭客才會將惡意程式TriangleDB植入目標設備,並與C2伺服器建立通訊、發送心跳訊息。此後門程式會洩露受害者的地理位置、iCloud鑰匙圈、麥克風錄音資料,以及應用程式利用SQLite資料庫存放的使用者設定等。

資安業者Proofpoint揭露新一波的惡意軟體Grandoreiro攻擊行動,駭客原本的主要目標是巴西、墨西哥,以及其他美洲使用葡萄牙語和西班牙語用戶,但研究人員發現攻擊者開始將重心轉移到西班牙。

資安業者Proofpoint揭露新一波的惡意軟體Grandoreiro攻擊行動,駭客原本的主要目標是巴西、墨西哥,以及其他美洲使用葡萄牙語和西班牙語用戶,但研究人員發現攻擊者開始將重心轉移到西班牙。

駭客通常利用帶有URL的釣魚郵件發動攻擊,一旦收件人點選,電腦就會下載ZIP壓縮檔,其內容多半是MSI安裝檔、EXE可執行檔,或是HTML網頁應用程式檔案(HTA)。若是收信人開啟,這些惡意檔案就會透過DLL側載(DLL Side-loading)手法,執行惡意程式載入工具,從而透過C2下載、執行Grandoreiro。

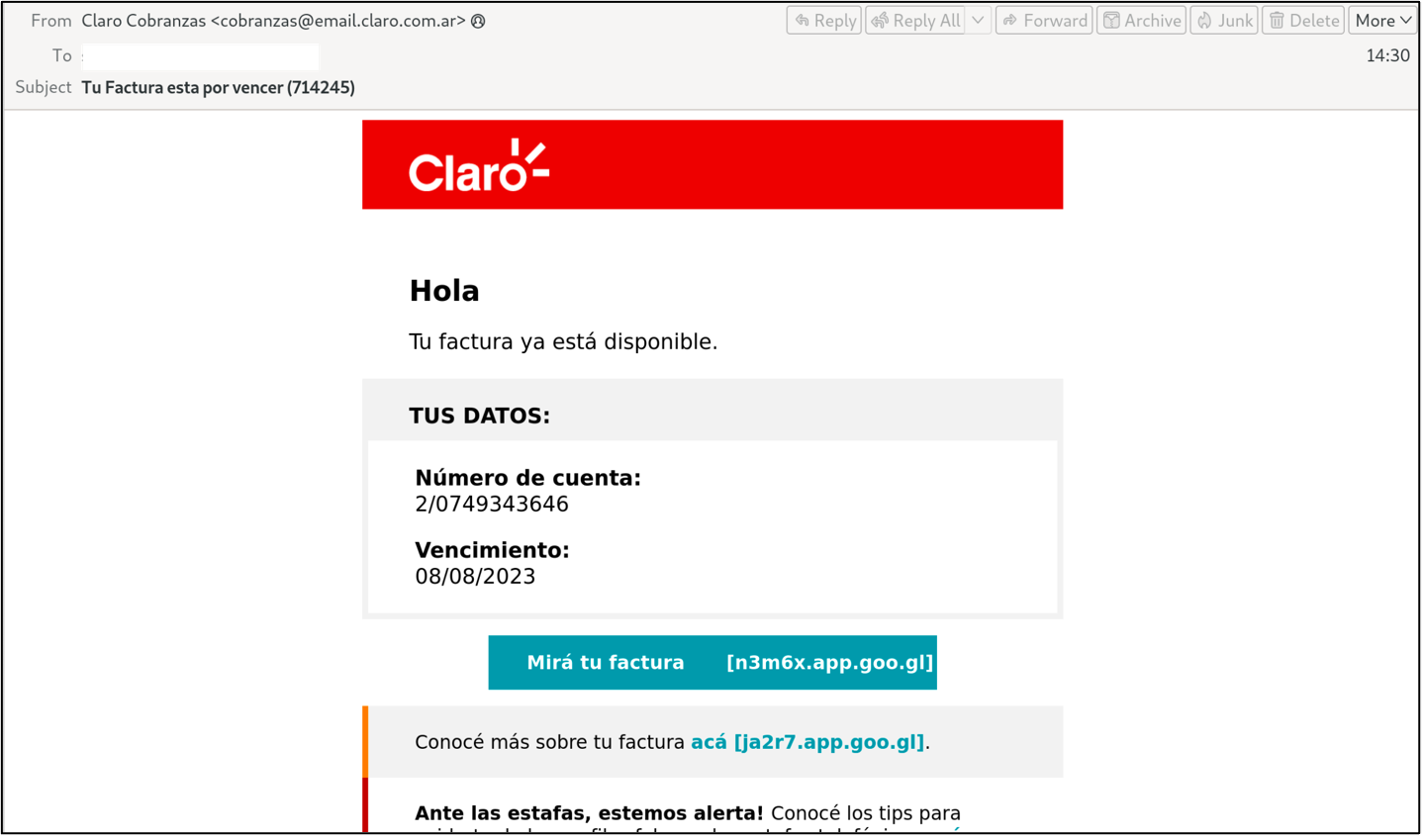

研究人員從8月24日至29日,看到駭客組織TA2725針對西班牙、墨西哥的攻擊行動,這些駭客假借西班牙金屬熱處理業者ÉSECÈ Group、墨西哥電信業者Claro的名義寄送釣魚郵件。

中國駭客透過冒牌貸款應用程式,騙取使用印度數位支付平臺安卓用戶的個資及銀行帳號

資安業者CloudSEK揭露中國駭客鎖定印度數位支付平臺的攻擊行動,駭客從今年7月至9月,透過55款冒牌的金融及貸款應用程式,向使用者聲稱可以提供即時貸款,然而一旦使用者依照指示申請,對方在取得個人資料及貸款手續費(約貸款金額5%)之後就無法聯繫。這些駭客從7月22日至9月18日,竊得3萬張Adhaar卡片及銀行帳戶、入侵4萬臺安卓設備,騙得379萬盧比(相當於4.6萬美元)。

研究人員指出,雖然駭客主要目標是印度的數位支付平臺,但是他們的攻擊範圍涵蓋巴西、土耳其、墨西哥、越南、馬來西亞、哥倫比亞、印尼、菲律賓、南非。由於在這起攻擊行動當中,駭客運用了中國的支付閘道,以及印度的錢騾,導致執法單位難以追蹤這起惡意活動。

線上影視平臺LiTV基礎設施1月遭破壞,涉案前IT主管遭起訴,檢方透露更多細節

線上影視平臺LiTV於今年1月24日,發現公司網路遭到入侵,刪除資料庫,以及提供影音服務的雲端虛擬伺服器檔案,刑事警察局接獲報案進行調查,發現設籍基隆市的49歲陳姓資訊工程師涉嫌重大,2月20日拘提到案,陳嫌表示犯案動機與訂閱LiTV影視服務有關,4月底警方移送臺北地檢署,最近檢調單位找出到了更多證據。

根據ETtoday新聞雲、三立電視臺、華視等媒體報導,這名嫌犯是LiTV的前IT主管,他因為離職後不斷收到該公司的內部信件,認為接任的新主管不用心而想要給個教訓,因此在大年初一、初二(1月22日、23日)凌晨,開車到公司附近,並以筆電存取免費Wi-Fi無線網路,入侵主機系統,此人設計迴圈程式,透過程式執行自動刪除檔案的工作。

直到筆電電源耗盡自動關機,這名前主管返家充電,當充電到達一定電量,這臺電腦自動開機,連上住家的Wi-Fi無線網路,繼續執行前述的迴圈程式,約莫經過3分鐘,陳男才關閉程式與筆電,並多次將電腦還原、格式化,而這3分鐘的連線記錄也成為犯案的證據。臺北地檢署認定陳男涉嫌刑法妨害電腦使用罪的無故刪除或變更他人電磁紀錄,且致生損害於他人罪,依法提起公訴。

針對鎖定NAS設備而來的暴力破解攻擊,威聯通提出更多說明,表示今年已出現多起攻擊行動

上週臺灣NAS廠商威聯通(QNAP)發布資安通告,表示他們10月中旬攔截大規模暴力破解攻擊,駭客鎖定NAS設備而來,現在該公司提出進一步的說明。

威聯通產品資安事件應變團隊經理黃士展表示,針對這起攻擊行動,他們接獲零星用戶通報受害,多半是admin帳號啟用、且使用弱密碼而讓攻擊者得逞。由於該公司在出廠即搭載QTS 5.0以上版本作業系統的NAS設備,admin帳號預設就是停用的狀態,受影響的情況較為有限。對此,他們呼籲由舊版QTS升級的使用者,應檢查admin帳號是否已經停用。

再者,黃士展指出他們今年偵測到多起類似的攻擊行動,攻擊流量來自特定的殭屍網路,但該殭屍網路並非只有在Digital Ocean架設主機。他們也建議用戶安裝防火牆應用程式QuFirewall,該應用程式會自動更新弱密碼攻擊的黑名單,隔絕暴力破解攻擊。

【漏洞與修補】

工控自動化設備業者Rockwell針對思科IOS XE零時差漏洞提出警告,旗下工業網路交換器也曝險

思科揭露網路設備作業系統IOS XE的零時差漏洞CVE-2023-20198、CVE-2023-20273,且已出現大規模攻擊行動,有其他採用這套作業系統的網路設備也可能曝露相關風險。

10月24日工業自動化設備製造商Rockwell發布資安通告,表示旗下的工業網路交換器Stratix 5800、5200系列也採用IOS XE作業系統,若是IT人員啟用網頁介面的功能,就可能存在CVE-2023-20198,攻擊者可在未經身分驗證的情況下,遠端於交換器上建立具有等級15權限的帳號,並用來控制目標設備,CVSS風險評分為10,美國網路安全暨基礎設施安全局(CISA)也對此提出警告,呼籲IT人員採取相關緩解措施。

值得留意的是,該公司並未提供修補程式,也沒有提及上述交換器是否受到CVE-2023-20273影響。

資料來源

1. https://www.rockwellautomation.com/en-in/support/advisory.PN1653.html

2. https://www.cisa.gov/news-events/ics-advisories/icsa-23-297-01

【其他新聞】

勒索軟體Rhysida與竊資軟體Lumar、GoPIX串連,攻擊巴西行動支付系統

政府推出111短碼簡訊平臺,杜絕詐騙集團冒用公家名義簡訊詐騙

近期資安日報

【10月24日】 駭客再度針對已遭零時差漏洞攻擊的思科IOS XE設備下手,部署新的後門程式,意圖隱匿攻擊行動

【10月23日】 思科網路設備作業系統IOS XE攻擊升溫,駭客串連兩個零時差漏洞散布惡意程式,近4.2萬臺設備受害

熱門新聞

2024-05-19

2024-05-20

2024-05-18

2024-05-17

2024-05-17

2024-05-20