Malwarebytes

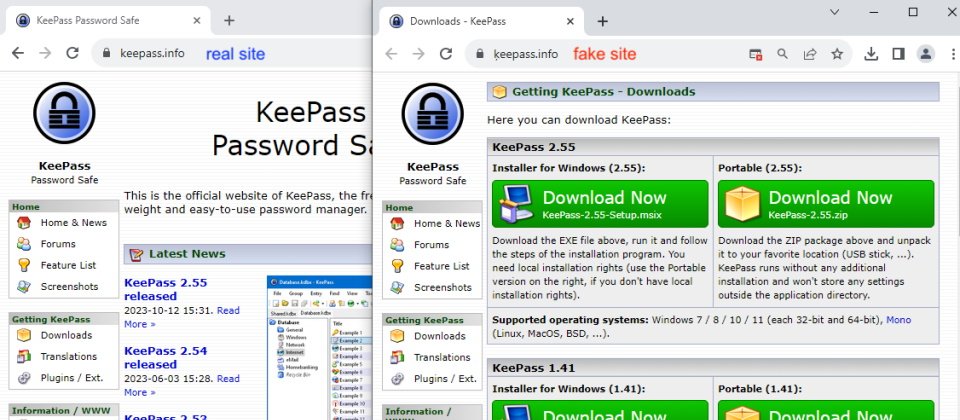

資安業者Malwarebytes本周揭露,當使用者利用Google搜尋開源的密碼管理工具時KeePass 時,會跳出一個冒牌的KeePass廣告,它看起來跟合法搜尋結果一模一樣,只是使用者透過該站下載的是惡意程式。

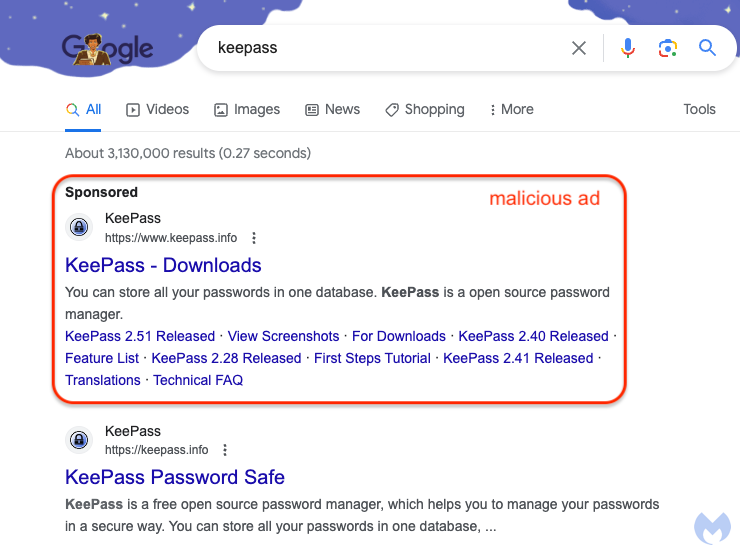

目前Google似乎已移除了該廣告,但根據Malwarebytes所展示的畫面,當使用者搜尋KeePass時,首先跳出來的是KeePass惡意廣告,接著才是KeePass的官方網站連結,但兩個連結看起來幾乎是一樣的,網址也相同,但當使用者點選廣告時,它即會被重新定向。

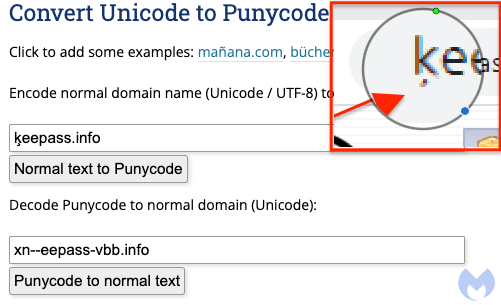

重新定向後的網址乍看之下也與KeePass官網一致,這是因為駭客使用了Punycode。網域名稱系統(DNS)一般是使用ASCII字元集來顯示網域名稱,而對那些包含非ASCII字元集的網域名稱帶來問題,而Punycode即可將這些非ASCII字元轉換成ASCII格式,主要是為了解決國際化網域名稱(IDN)與網域名稱系統(DNS)的互通。

而駭客即是利用了Punycode,把一個國際化的網域名稱轉成了ASCII格式,呈現了幾乎與KeePass官網keepass.info一致的網名,該惡意網站的網域名稱為ķeepass[.]info,要非常仔細才看得出k底下多了一點。

而使用者自惡意網站所下載的KeePass安裝檔即包含了FakeBat惡意程式家族,該惡意程式可與駭客所設置的C&C伺服器通訊,並下載其它的惡意程式。

近來Malwarebytes發現有愈來愈多的惡意廣告透過Google搜尋遞送,這些廣告的手法愈來愈複雜,也讓使用者更難避免,研究人員建議商用環境中的IT管理人員最好提供內部的儲存空間,讓員工直接自內部網路取得軟體以確保安全。

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22