Group-IB

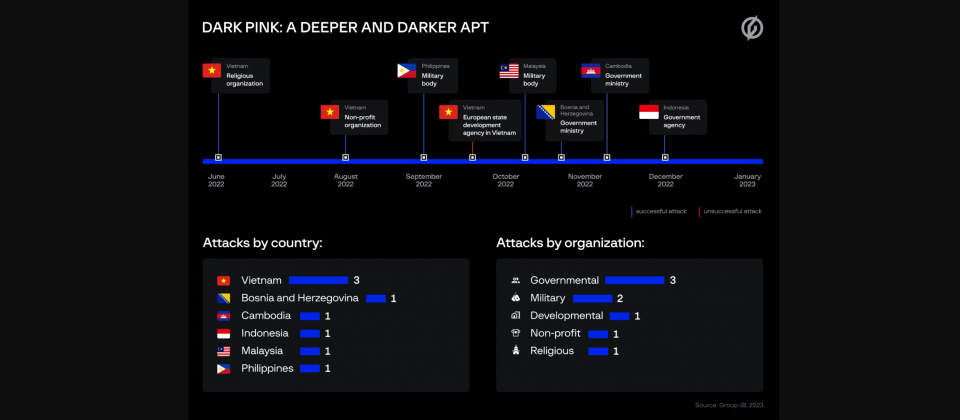

資安公司Group-IB發現一系列由新興駭客組織Dark Pink所發起的APT攻擊,Dark Pink攻擊活動最早可追溯到2021年中旬,在2022年中之後更為活躍,目前研究人員已經確認Dark Pink所發動的7次攻擊行動,包括針對菲律賓、馬來西亞軍方單位,以及柬埔寨、印尼、波西尼亞和赫塞哥維納政府單位,還有一個越南宗教團體。

Dark Pink之所以特別受到關注,是因為他們主要鎖定軍方和政府部門發動攻擊,Dark Pink採用了過去已知APT攻擊少見的策略、技術和程序,他們使用自己開發的TelePowerBot、KamiKakaBot惡意軟體,以及Cucky、Ctealer資訊竊取程式(這些名稱皆為Group-IB命名),竊取政府和軍方網路上的機密文件,研究人員特別提到,Dark Pink還能夠感染連接到受感染電腦的USB裝置,並且存取受感染電腦上的通訊軟體。

第一次被確認的Dark Pink入侵行動發生在2022年6月,但是部分線索顯示Dark Pink在2021年就開始行動,攻擊者在感染裝置後,可以向受感染的電腦發送命令,從GitHub下載由攻擊者上傳的惡意檔案,令人驚訝的是,攻擊者在整個APT行動,都僅使用同一個GitHub帳戶上傳惡意檔案,這代表他們能夠長時間隱藏行蹤不被發現。

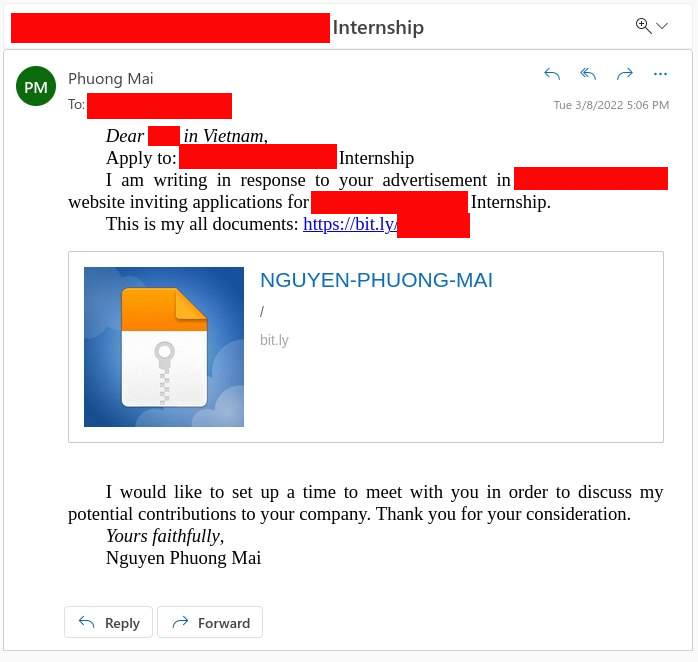

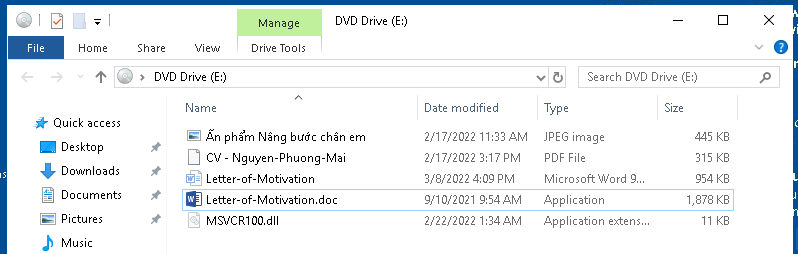

Group-IB研究人員分析Dark Pink的攻擊手法,整個攻擊從魚叉式網路釣魚郵件開始,攻擊者冒充求職者申請公關等特定實習生職位,研究人員提到,這代表攻擊者會掃描職缺網站,並且針對組織製作專屬的釣魚郵件。釣魚郵件包含短網址連接到免費的檔案共享網站,受害者便有機會下載其中的惡意ISO檔案,ISO檔案內含經簽章的可執行檔案、非惡意的誘餌檔案,以及惡意的DLL檔案。

圖片來源/Group-IB

受害者下載到的檔案內容和類型都不盡相同,目前發現存在三條獨立的攻擊鏈,第一條攻擊鏈是當受害者掛載ISO檔案後,DLL檔案會透過側載入的方式開始攻擊程序,第二條攻擊鏈則是在初始存取後,自動下載GitHub上包含巨集程式碼的模板文件,第三條攻擊鏈也是最近2022年12月才發現的,Dark Pink會透過XML檔案來啟動惡意程式,該XML檔案是一個包含.NET程式碼的MSBuild專案,能夠啟動Dark Pink自己開發的惡意程式。

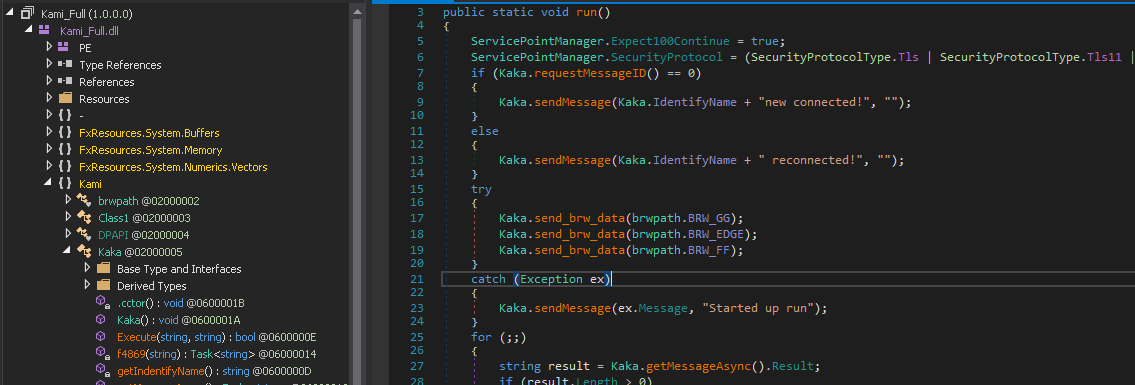

從Dark Pink的攻擊工具和多條攻擊鏈,凸顯了Dark Pink攻擊的複雜性。TelePowerBot和KamiKakaBot(下圖)這兩個由Dark Pink開發的攻擊程式,分別以PowerShell和.NET 編寫,能夠透過Telegram機器人從攻擊者控制的Telegram頻道讀取和執行命令,研究人員指出,攻擊者和受害者裝置間的通訊完全仰賴Telegram API,並且使用包括繞過使用者帳戶控制等迴避技術,避免被發現。

圖片來源/Group-IB

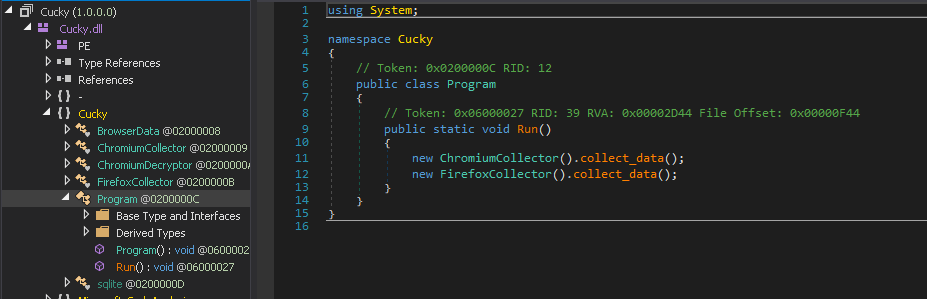

Cucky(下圖)和Ctealer則是兩個資訊竊取程式,在受害者電腦上啟動時,資訊竊取程式就能夠從數十種網路瀏覽器中竊取帳密、歷史紀錄和Cookie等資訊。攻擊者也編寫腳本,將惡意軟體傳輸到連接電腦的USB裝置上,或是透過網路共享傳播惡意軟體。Dark Pink會以自定義程式ZMsg,從受害者裝置上的Zalo Messenger竊取資料,同時也有證據顯示,Dark Pink也能夠竊取Viber和Telegram資料。

圖片來源/Group-IB

Dark Pink唯一使用的現成攻擊工具是PowerSploit模組Get-MicrophoneAudio,經過自訂可從GitHub下載到受害者電腦中,有能力繞過防毒軟體並且紀錄音訊輸入,接著透過Telegram機器人洩漏這些錄音。

研究人員提到,在亞太地區的APT攻擊,主要動機通常不是經濟利益而是間諜活動。Group-IB已經完整公開Dark Pink攻擊的詳細資訊,並主動通知所有潛在和已確認的攻擊目標,Group-IB在撰寫部落格文章的同時,Dark Pink依然活躍。

熱門新聞

2024-04-24

2024-04-25

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-22