美國國家安全局

資安研究員於今年6月,揭露名為ALPACA(Application Layer Protocols Allowing Cross-Protocol Attacks)的網路攻擊手法,攻擊者一旦濫用,便能藉由TLS協定的弱點,將HTTPS流量重新導向至另一個IP位址,進而竊取受害電腦的機密資訊。而最近美國國家安全局(NSA)特別對此提出警告,要網站管理者重新檢視相關憑證,來降低網站被攻擊者用於發動ALPACA攻擊的風險。

NSA認為,IT管理者應該要確認組織的所有萬用字元憑證(Wildcard Certificate)使用範圍,避免讓組織的網頁伺服器曝露於ALPACA風險。再者,組織應考慮使用應用程式閘道或應用程式防火牆(WAF),來保護伺服器,同時,使用非HTTP協定的伺服器(如FTP檔案伺服器、SMTP郵件伺服器)也要納入保護的範圍。

而對於DNS的部分,NSA指出,組織則應該要防範DNS重新導向的問題,採取加密DNS連線,以及驗證DNS安全擴充(DNSSEC)資訊等措施。

除此之外,對於TLS加密連線的部分,也應該啟用應用層協定交涉(ALPN)的擴充機制,允許網頁應用程式與伺服器指定所使用的通訊協定。

什麼是萬用字元TLS憑證?簡單來說就是能適用於多個相同子網域的TLS憑證,如果我們買的是*.ithome.com.tw這樣的萬用字元網域名稱憑證,使用這種憑證可同時保護aaa.ithome.com.tw、bbb.ithome.com.tw、ccc.ithome.com.tw,以及其他的ithome.com.tw子網域,而不需為上述網域各別購置憑證。由於萬用字元憑證能節省購置憑證的成本,而受到許多組織採用。但這種能在多個子網域使用的憑證,可能會被攻擊者用發動ALPACA攻擊。

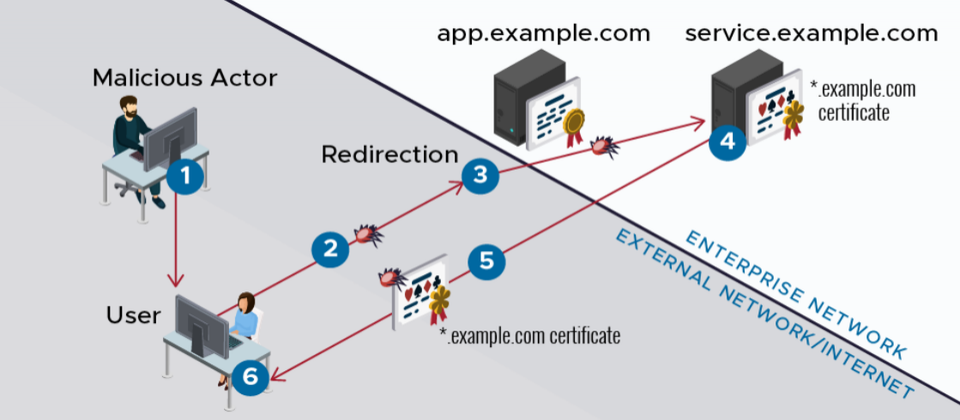

究竟在組織運用萬用字元憑證的情況下,攻擊者如何發動ALPACA攻擊?NSA舉例,攻擊者可能會先引誘受害者存取有問題的URL,當受害者向組織架設的應用程式伺服器(app.example.com)發出請求時,攻擊者會將受害者引導到另一個伺服器(service.example.com) 。

由於攻擊者的伺服器提供非HTTP連線的服務,因此在收到受害者的HTTP請求時,會反射惡意內容到受害者的電腦,受害者的瀏覽器會回應組織的應用程式伺服器請求,這使得攻擊者的惡意指令碼得以藉機從受害電腦的瀏覽器中,存取使用者的資料與Cookie。

熱門新聞

2024-04-30

2024-05-01

2024-04-29

2024-04-29

2024-04-30

2024-05-03

2024-04-30

2024-04-28