Palo Alto Networks

惡意軟體也會改朝換代,攻擊者改用新的名稱且加入額外功能,而引起資安研究人員的注意。Palo Alto Networks在7月27日,在部落格上揭露他們新發現的RAT木馬程式Thor,而這個惡意程式很可能就是名為PlugX的變種,背後發動攻擊的是中國駭客組織Pkplug(亦稱Mustang Panda、HoneyMyte)。

為何研究人員會察覺Thor?原因是該公司Exchange漏洞「Proxylogon」爆發的時候,監控相關攻擊行動時,在3月19日發現來自IP位址101.36.120[.]227的駭客,在成功濫用Proxylogon入侵之後,上傳網頁殼層(Web Shell)到受害伺服器,此網頁殼層存放於可被外部讀取的網頁資料夾,並允許透過最高權限執行程式碼。

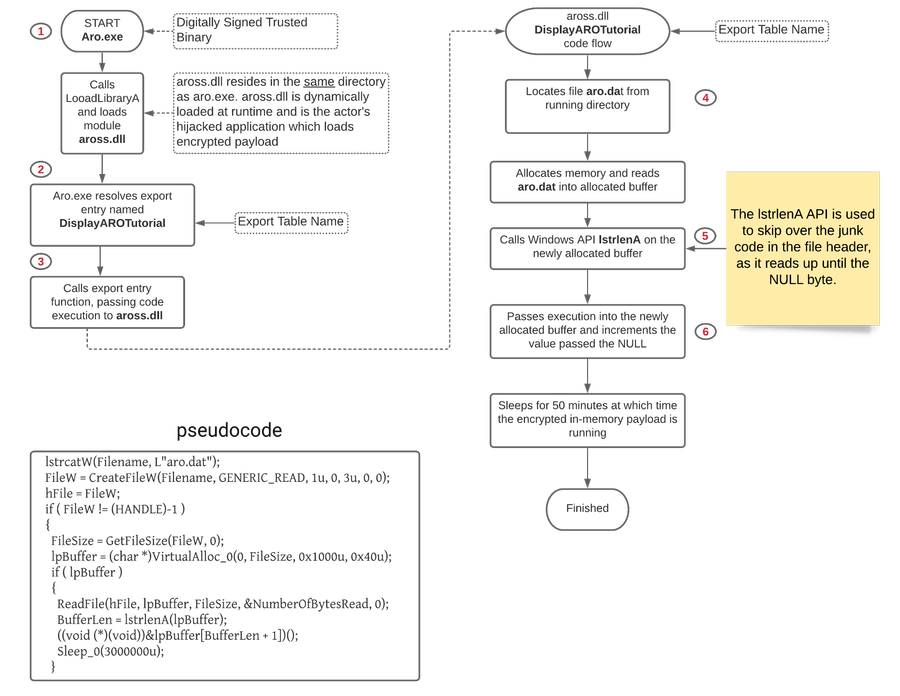

接著,攻擊者為了規避防毒軟體的偵測,運用就地取材(Living Off the Land,LoL)的手法,透過Windows作業系統內建的BITSAdmin,從GitHub下載似乎是無害的Aro.dat,但實際上,研究人員反組譯分析後發現,這個檔案內含PlugX的變種。

那麼,Aro.dat又為什麼會看起來像是無害的?原因是攻擊者特別在檔案標頭動了手腳:根據前1千個字元的內容,Palo Alto初步認為,這個檔案有可能被加密處理,或是經過壓縮,但在分析之後,該公司發現前999個字元其實是隨機的資料,第1千個字元則是空值(NULL),做為程式判斷實際檔案內容的起始點。攻擊者這麼做的目的,就是為了躲避防毒軟體的特徵碼偵測。

再者,Aro.dat與先前PlugX變種在運作方式雷同,無法直接執行,而是必須透過DLL側載(DLL Side-Loading)才能運作。Palo Alto指出,他們透過靜態分析得知,一旦Aro.dat載入到記憶體中,便會自動解密並啟動與C2伺服器的通訊。而Aro.dat解密過程中所採用的演算法和XOR金鑰,研究人員發現與過往的PlugX相當一致。

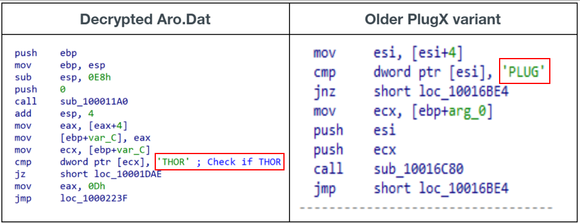

從Aro.dat程式碼的行為來看,Palo Alto認為與2020年另一個中國駭客組織RedDelta所使用的PlugX非常相似。不過,這個DAT檔案與過往的PlugX惡意軟體存在一個顯著的差異:在初始化外掛元件過程中的通關密語(Magic Number),Aro.dat是0x54484F52,轉換成ASCII字元就是「THOR」,而其他的PlugX則是0x504C5547,轉換成ASCII字元則是「PLUG」。而這也是研究人員稱呼此變種PlugX為「Thor」的由來。

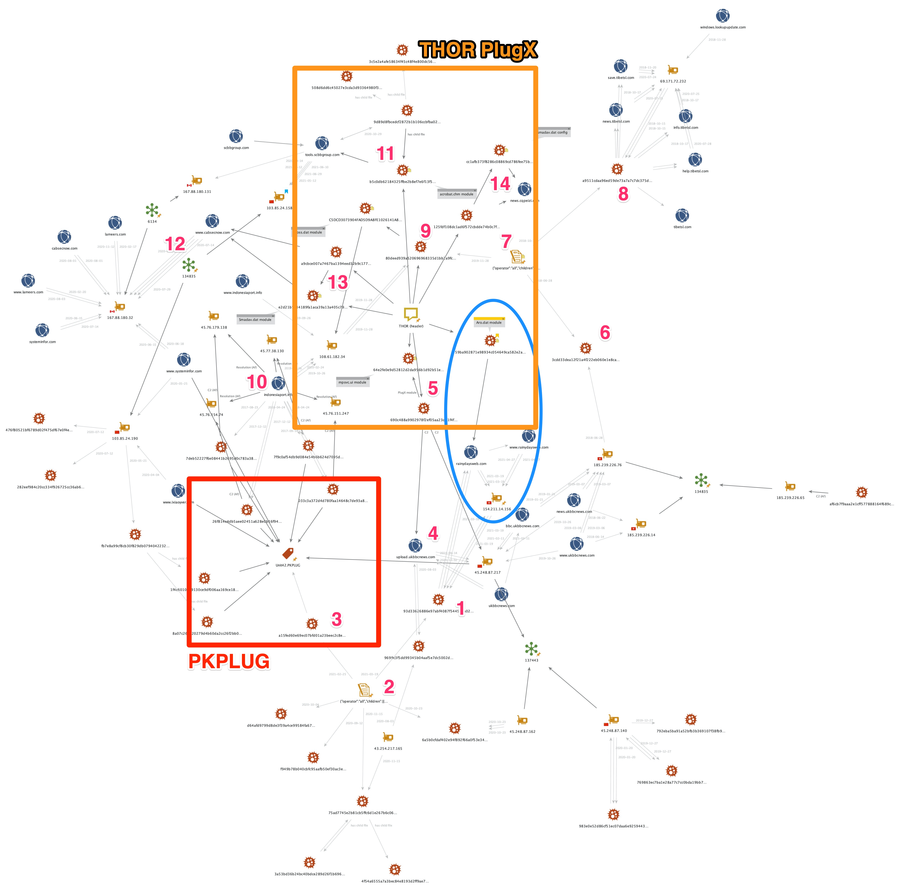

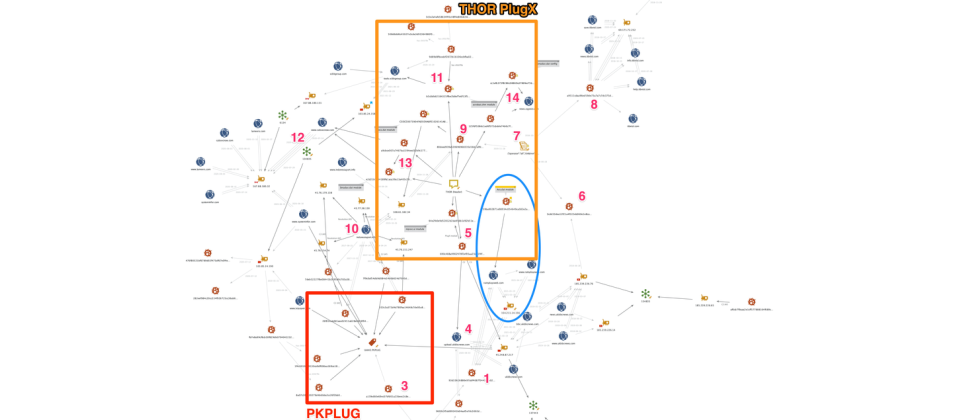

但Thor與駭客組織Pkplug的關連,又是如何發現?Palo Alto根據攻擊者架設的基礎設施來判斷,找出兩者之間的關連,且發現該組織部分基礎設施使用的通關密語,已經改用「THOR」。該公司也依據相關基礎設施研判,Pkplug很有可能在2019年8月就開始使用Thor。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12