面對各式資安威脅與風險,臺灣企業真的夠了解自己實際存在的問題嗎?在今年臺灣資安大會的一場演講上,戴夫寇爾(Devcore)執行長翁浩正除了強調國內企業在識別風險層面投入不夠的問題,企業對於現有資安策略不要太過信任,因為你可能根本沒有完全掌握自身的風險與資安破口,還有一個實際經驗分享,更是備受關注,這是他們這三年的紅隊演練的經驗,將他們看到國內企業防禦上常出現可被利用的破口,進一步歸納出4大企業常見資安問題。

從百分百入侵成功的紅隊演練經驗,看國內企業防護上的4大常見問題

在戴夫寇爾的紅隊演練經驗中,翁浩正表示,自2017年來已3年,他們每次都能在專案時程內成功入侵演練目標的內部網路,並有6成是可以直接進入到企業AD伺服器,或是VMware vCenter等核心系統。因此,臺灣企業可能存在那些問題而不自知呢?他們透過實際攻擊的經驗,統整出常見於臺灣企業,但可能一直不夠關注的常見資安問題。

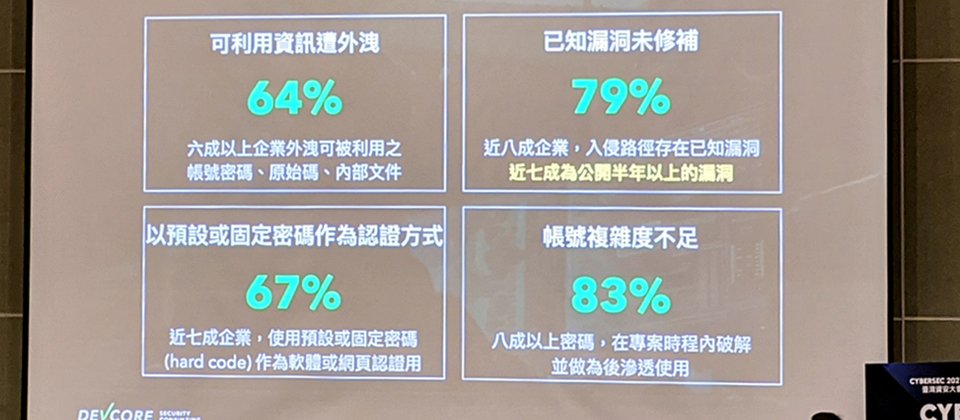

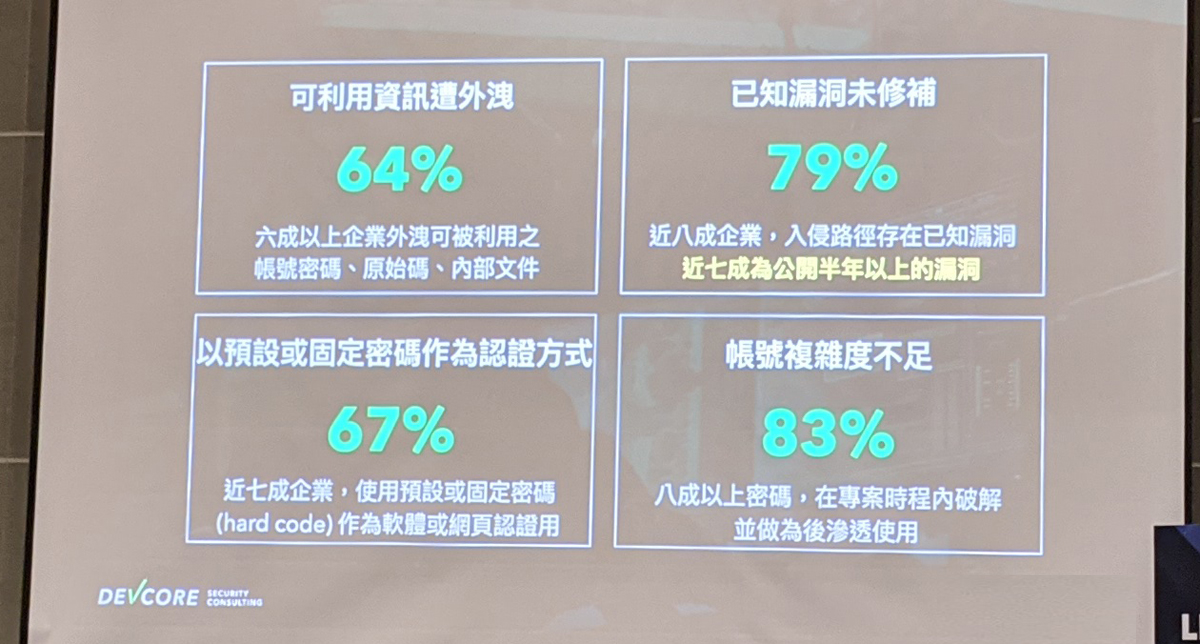

攻擊者可以如何繞過企業防禦體系?翁浩正列舉出四大常見問題:一、他們發現有64%企業外洩了可利用的資訊,包含帳號密碼、原始碼與內部文件。因此,企業可以自己先去檢查這樣的情況,例如,在網際網路上是否有用公司信箱註冊外部服務的情況,若是外部服務帳號密碼外洩,就有機會被用。

二、有高達79%企業,存在已知漏洞未修補的情況。使得他們在演練時的入侵路徑上,就能找到透過這樣的漏洞並成功入侵,當中並有7成漏洞是已經公開半年之久。翁浩正表示,雖然一些企業可能因業務不能中斷而沒有及時修補,但超過半年都有要修補,這是嚴重的問題。

三、以預設或固定密碼作為認證方式的問題也不小,有67%的企業有此情況。企業可能購買設備之後,就直接使用預設密碼沒有修改,或是廠商原廠預留了維運工程使用的密碼,都成為防護上的破口;四、而密碼設定安全不足的情況依然多見,有83%的企業其密碼在專案期間內就可被破解,使得攻擊方可利用於後滲透使用。

長期執行紅隊演練,可以觀察到攻擊者如何繞過企業防禦體系,而這些可能是企業並未關注或發現的問題,翁浩正表示,他們統計出4大常見問題,包括:可利用資訊遭外洩、已知漏洞未修補、以預設或固定密碼作為認證方式,以及帳號複雜度不足。

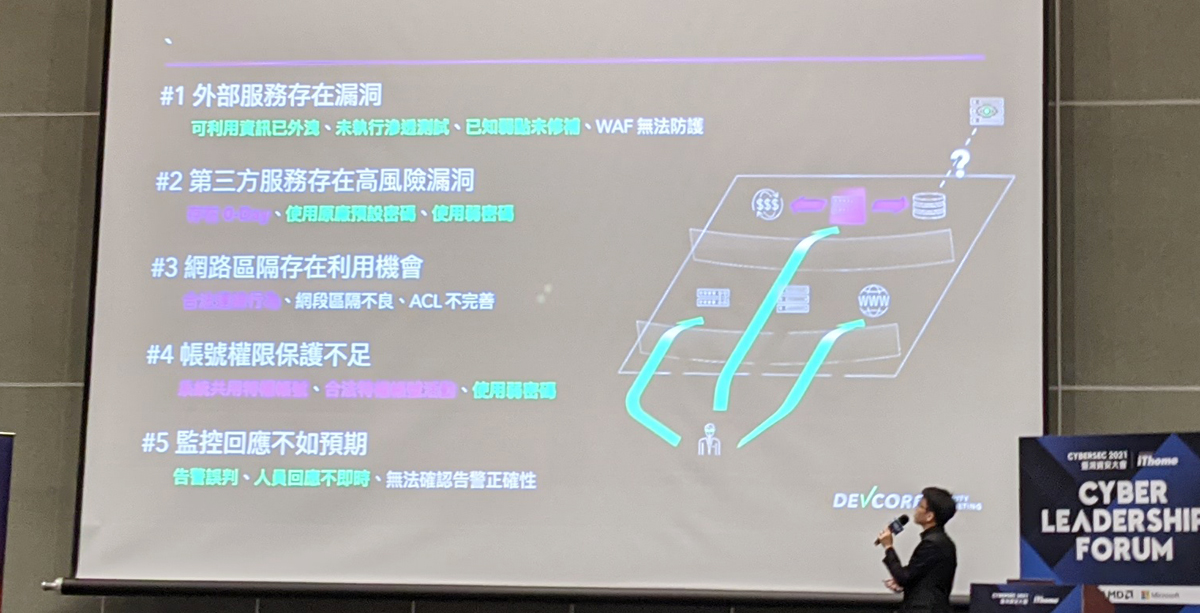

因此,翁浩正歸類出前五大最常見的攻擊樣態,包括:第一,外部服務存在漏洞;第二,第三方服務存在高風險漏洞;第三,網路區隔存在利用機會;第四,帳號權限保護不足;第五,監控回應不如預期。

相對來看,這其實等於是企業在資安防禦上的五大挑戰。

以外部服務存在漏洞而言,翁浩正指出,在他們紅隊演練經驗當中,企業外部網路其實仍然很脆弱,可以藉由入侵外部網站,有機會進一步入侵到企業內部網路,攻入更多主機取得更多資料,但從資安大調查中的企業重點來看,多數企業將防禦主軸放在內部網路安全,包括網路安全、端點防護、資料洩漏等,而網站安全只居於第十名,因此企業對於外部網路相對是不夠看重。

在第三方服務存在高風險漏洞方面,他們演練時的常見狀況是,發現企業使用的特規系統或外部系統存在零時差漏洞,而且常有SQL Injection這種不應該犯的簡單錯誤,而他們就能利用這樣的漏洞入侵企業核心系統。現在大家都在談供應鏈安全,但企業在採購商業系統或特規系統時,會要求對方做滲透測試嗎?翁浩正拋出此一問題讓大家思考,當然他也表示,企業幫廠商做滲透測試並不太合理,加上廠商不一定配合,而如果僅為合規使用資安涵蓋率品質不好的滲透測試或弱點掃描,也沒有辦法到達好的效果。因此,這對企業來說是相當大的挑戰。

在網路區隔存在利用機會方面,企業可能因為區隔的位置與設備擺放的位置錯誤,導致他們在演練時有機可趁。他指出,雖然從資安大調查中結果看出,臺灣多數企業是重視IT基礎架構防護等解決方案,已經意識到網路區隔存在風險,但實際風險仍高,而也同樣是企業的一大挑戰,畢竟網路區隔與業務運作有莫大關聯。

在帳號權限保護不足方面,他們在演練時可透過利用已經掌握的主機,從記憶體當中取得密碼,再從內部網路中看那些主機使用同樣的密碼,或是同樣的特權帳號。因此,企業除了投資存取控管權限相關解決方案,同時也要考量搭配其他縱身防禦來強化。

另外他們發現的企業常見問題,是監控回應不如預期。由於事件回應處理或設備的誤判,都還是人去處理,但目前較少有解決方案,可幫助企業改善監控的回應,因此這也成為企業難解決的問題與挑戰。

在戴夫寇爾的紅隊演練經驗中,有哪些是企業防禦上的挑戰,翁浩正歸納出5種攻擊樣態,包括:外部服務存在漏洞、第三方服務存在高風險漏洞、網路區隔存在利用機會、帳號權限保護不足,以及監控回應不如預期。(圖中IP位址非真實資訊)

更進一步,翁浩正引用了2020年iThome資安大調查的內容,以資安投資重點上的調查結果為出發,對應這五大攻擊樣態,來說明他看到的企業防禦採購現況,以及企業需要重新思考的問題與挑戰。

在此之前,翁浩正已經提到資安投資項目,可畫分為用於識別風險,或是處理風險。他指出,就2020年企業資安投資意向來看,企業在處理風險的投資比重較高,而識別風險方面的投入較少。

例如,在在外部服務與第三方服務的漏洞方面,包括滲透測試、源碼檢查、威脅情資與漏洞獎金計畫,以及相關弱點管理這種比較重要的解決方案,都不在企業資安投入的前十名。

此外,在網路區隔與帳號權限保護方面,以識別風險項目而言,也只有資安稽核/認證位於企業投資第12名,導入NIST CSF與紅隊演練的企業更少;而監控與回應在識別風險這一塊,更是只有滲透測試與紅隊演練,可以確實知道企業回應是否確實。

基於上述的對照,翁浩正認為,企業需要反思自己在識別風險上的投入。面對資安趨勢的調查內容,他山之石,可以參考,不能盡信,原因很簡單,每個企業組織架構不同,資源與威脅也不同,最好應先識別風險,才能對症下藥。至於企業防禦戰略上,要優先從外部擋起?還是從內部穩固核心系統為重?他認為,這兩個戰略不一樣,沒有誰對誰錯的問題,若對於境外勢力最憂心,就先把資源投放最外面,如果資料資產及盤點相關介接重要,從這些系統來優先防禦比較省力。

無論如何,資安觀念推動已經許多年了,以這次翁浩正所提醒的重點來看,顯示是就是希望企業在看待資安時,不應該忘記資安調查結果是個輔助,可以觀察到整體趨勢與產業趨勢,自己並要從自身現狀盤點做起,同時,普遍企業應該多想想識別風險層面的資安解決方案,過去是否真的不夠重視,同時藉由分享紅隊演練中所看到的企業防禦現況,讓更多企業意識到這些常見卻可能未發現的問題。

熱門新聞

2024-05-06

2024-05-06

2024-05-06

2024-05-07

2024-05-06

2024-05-07

.jpg)