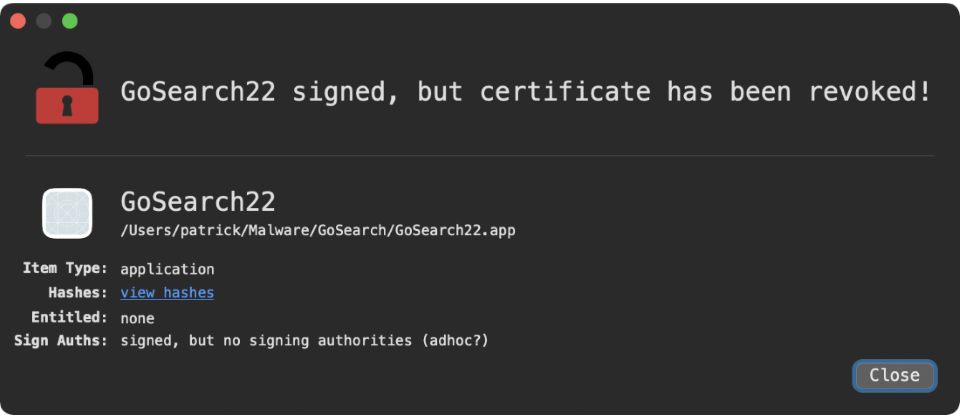

Mac安全研究人員Patrick Wardle發現鎖定蘋果M1裝置的惡意程式GoSearch22,GoSearch22假冒為Safari的合法擴充程式,為Mac惡意廣告程式Pirrit的變種。這隻惡意程式是在去年底由開發人員hongsheng yan所簽署,蘋果獲報後已撤銷GoSearch22的證書。(圖片來源/Patrick Wardle)

Mac安全研究人員Patrick Wardle本周表示,他找到了很可能是史上第一款鎖定蘋果M1裝置的惡意程式,它是GoSearch22,假冒為Safari的合法擴充程式,為Mac惡意廣告程式Pirrit的變種。Wardle相信已有M1用戶受到感染,而且防毒軟體偵測到它的能力有待加強。

圖片來源/Patrick Wardle

M1為蘋果自製晶片,已應用在MacBook Air、13吋MacBook Pro與Mac mini等蘋果裝置上,由於它採用Arm架構,因此蘋果鼓勵開發人員打造基於該架構的原生程式,以能更順暢地在M1機器上執行,同時蘋果也於macOS上提供了Rosetta 2,以將基於Intel架構的應用程式轉譯為Arm架構,讓Intel架構程式也能在M1上運作。

Wardle說明,由於基於Arm架構的應用程式在M1上的效能,明顯優於透過Rosetta 2轉換的程式,於是他也開始著手把Objective-See的各種開源工具改成Arm架構,他還想到,會不會惡意程式作者也有同樣的想法,因而決定到蒐集大量病毒樣本的VirusTotal網站一探究竟。

Wardle過濾了各方研究人員上傳到VirusTotal的病毒樣本,發現了GoSearch22。GoSearch22為惡意廣告程式Pirrit的變種,但它為原生的M1程式,不需要轉換就能於M1裝置上執行,且其作者也具備蘋果開發者ID,由於GoSearch22是由使用者上傳至VirusTotal,因此Wardle相信已有M1用戶遭到感染。

圖片來源/Patrick Wardle

GoSearch22為蘋果瀏覽器Safari的擴充程式,當M1使用者安裝了該擴充程式之後,就會不時看到自行跳出的優惠券、橫幅廣告、調查,或是其它型態的廣告,且通常這類的廣告程式還會蒐集使用者的瀏覽資料,包括IP位址、所造訪的網頁、輸入的搜尋字串或使用者位置等。

GoSearch22是在去年的11月23日由蘋果開發人員hongsheng yan所簽署,並於去年的12月底被上傳至VirusTotal,在Wardle於2月14日公布此一研究之際,蘋果也已撤銷了GoSearch22的證書。

圖片來源/Patrick Wardle

Wardle認為,GoSearch22的現身代表惡意程式作者也與時俱進地改善自己的程式,以迎合市場上最新的硬體與軟體環境。

另一個值得注意的是,Wardle分割了GoSearch的x86 64與Arm 64的二進位文件,再把它們同時上傳到VirusTotal,並以多種分析工具及防毒引擎進行掃描,理論上兩個文件被找到的機率應該是一樣的,但事實上Arm 64版本被找到的機率少了15%,許多主流的防毒引擎並未把它列為惡意程式,透露出防毒軟體偵測M1/Arm 64惡意程式的能力有待加強。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12