在今年年初的延燒武漢肺炎疫情之下,導致全球的情勢產生大幅變化,許多資安活動被迫中斷或是改以線上舉辦。首度移師南港展覽館2館的2020 Cybersec臺灣資安大會,在8月11日如期登場,針對臺灣企業接連發生的目標式勒索攻擊事件,也成為第1天開場Keynote熱門議題。其中,奧義智慧共同創辦人邱銘彰便針對5月4日中油發生的勒索病毒攻擊事件,推測其中可能發生的過程。

在今年5月開始,臺灣發生數起與企業遭到目標式勒索的攻擊事件,也成為這次臺灣資安大會的熱門議題。其中,又以於5月4日中油受到攻擊的事故,由於嚴重影響全臺灣加油站運作,引起各界關注,雖然中油發出多次新聞稿揭露復原的情形,但是整起事件發生的過程究竟為何,外界僅能透過法務部調查局的新聞稿,得知概略的攻擊途徑,除此之外,鮮少有人提出更多的細節。在本次臺灣資安大會裡,奧義智慧共同創辦人邱銘彰便針對上述的資安事件,推測其中可能發生的過程。

為何是「推測」?邱銘彰表明,奧義實際上沒有參與現場的調查,而是間接藉著經手疑似遇到相同攻擊的企業,所取得惡意程式的殘存樣本,來進行分析,依據得到的結果進行推論。而由於這家企業委託奧義鑑識時表示,他們發現的惡意程式,與中華電信資安通報公布的Hash值相同,而引起奧義的高度關注。

邱銘彰說,他們從中找出可能的跡證,再加上法務部調查局與中華電信公開的資料,來進行事件過程的串聯。雖然奧義未直接參與中油事件的調查,但是他們依據疑似同一起攻擊事件的受害企業資料,來推敲整個事件的發生過程,仍然相當有參考價值。

根據公開資料,此起事故並非單純的勒索軟體攻擊

臺灣今年上半發生多起目標式勒索攻擊事件,其中又以5月4日中油因遭到勒索病毒攻擊,導致民眾到加油站只能使用自助加油機,開始引發民心不安,甚至調查局也罕見於同月15日透過新聞稿,針對5月初一系列針對重要能源產業和高科技公司的勒索軟體攻擊事故,發表他們的調查結果,表示是中國駭客組織Winnti Group,或者是與其關係密切的組織所為,並強調發動攻擊的駭客也鎖定另外10家企業,只是還沒有爆發,要這些企業及早防範。

邱銘彰認為,從調查局新聞稿可以看到這起事件幾個值得留意的地方,首先,勒索病毒是從網域伺服器透過群組原則(GPO)進行派送,這顯然不是一般的勒索病毒的感染行為,因為,病毒不會自行先找到網域伺服器才進行散布,邱銘彰由此推斷,這不是單純的勒索軟體攻擊事件。

再者,從中華電信相關的資安通報中,所列出的C&C中繼站資訊,他認為此次發動攻擊的惡意程式僅有2個,不應該存在那麼多中繼站伺服器。

然而,光是從調查局和中華電信所揭露的資料,還是難以進一步分析。此時,正好有一家企業因為遭受勒索軟體攻擊,而找上奧義來進行鑑識,這家企業特別引起他們的注意,原因是該企業向他們表明,已經發現有個惡意程式的Hash值,竟與上述中華電信公布的資料符合。

雖然有了這一個新的線索,但是因為這家委託的公司在勒索軟體攻擊爆發後,已將大多數的電腦重灌,導致事後調查極度困難,所幸他們發現,網管的電腦仍然保留在事故發生後的狀態,並未重灌處理,因此就從這臺電腦裡,殘存的環境著手進行調查。邱銘彰形容這種做法,就像漫畫火影忍者裡的「穢土轉生」,藉由殘存的部分惡意程式,還原現場事件發生的可能樣貌。

駭客早於一周前有所行動

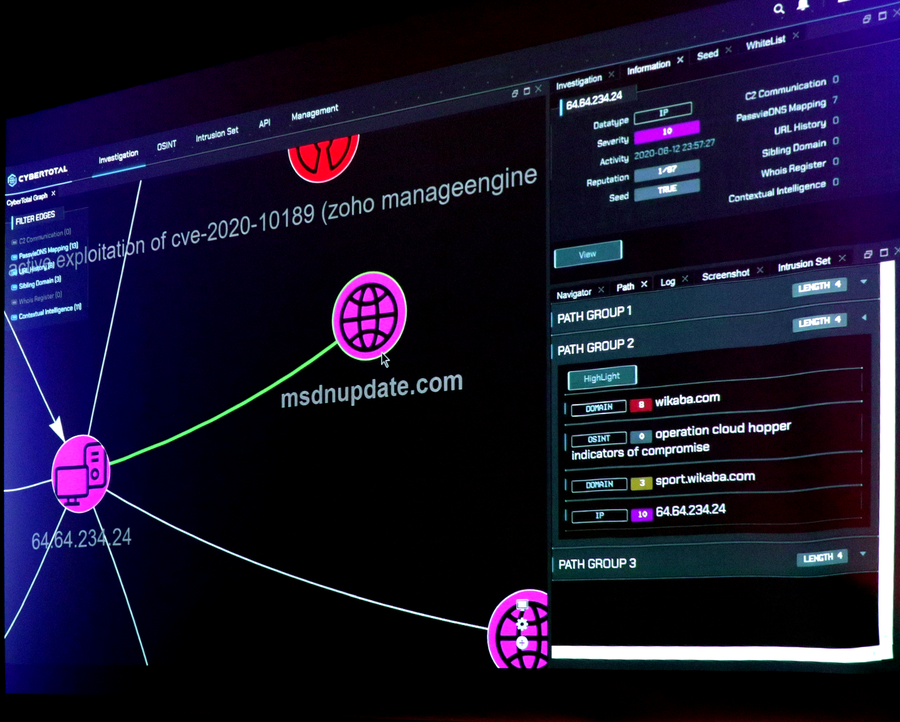

結果發現,這臺電腦仍然與C&C中繼站,分別是64.64.234[.]24,及104.233.224[.]227通訊,奧義便利用該電腦殘存的證據,進行分析,他們找到駭客最早4月26日23時48分開始有所動作,駭客經由排程派送惡意程式到網管的電腦,並執行qwin5.exe和dewm.exe。邱銘彰推測,駭客其實早就在這間受害企業裡面潛伏,並且已經取得高權限,只是在等待時機,因為一旦輕舉妄動就有可能打草驚蛇,觸發企業的警報,導致攻擊工具因為企業重灌而消失。

由於5月20日是總統的就職大典,駭客挑選4月底下手的時間點也相當吻合。因此,邱銘彰指出這是精心策畫的攻擊事件。

在派送惡意程式到網管電腦後,4月27日凌晨1時1分,駭客又在這臺電腦植入後門程式CDPSSVC.DLL。不過,從駭客執行的指令來看,其中使用的批次檔install.bat,邱銘彰初步從這個檔名判斷,這起攻擊事件與APT10有關,而這個組織前2年鎖定雲端服務平臺下手,因此也有不少人員稱為Cloud Hopper。

然後,駭客在5月4日和5日之間,應該在不同受害企業,發動了勒索軟體攻擊。邱銘彰說,當駭客凌晨發出指令,下達派送新的GPO內容之後,而這些公司裡的電腦,一旦使用者登入,GPO規則也隨之更新,載入勒索軟體工具,隨後就進到電腦裡面,而且,這是由PowerShell編寫而成的工具。雖然這些惡意程式在電腦一早開機就植入,但是直到12時10分才開始加密檔案。為何駭客要挑選在中午下手?邱銘彰認為,中午用餐時段是使用者最鬆懈的時間之一。

邱銘彰猜測,當員工發現電腦遭受攻擊之後,接下來就是IT人員全部召回,進行一連串的電腦重灌。不過,由於這次駭客使用的2支惡意程式裡,第1支發動攻擊的並沒有勒索訊息,因此邱銘彰認為,駭客的目的是要讓企業難堪,造成臺灣民生與經濟的重創,要求贖金應該不是真正的動機。

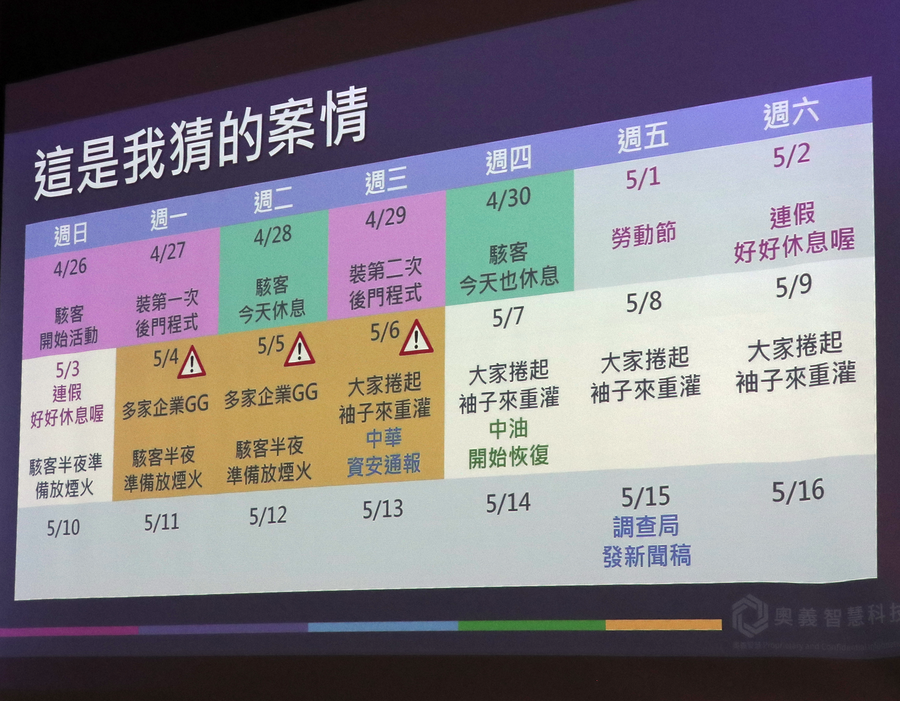

從上述的分析結果,邱銘彰推測整起事件發生的過程:駭客可能在4月26日開始活動,並具在隔日凌晨第1次安裝後門程式,接著在4月29日,又再度安裝後門程式。為何駭客要這麼做?邱銘彰說,很有可能是駭客第1次安裝之後,進行與C&C中繼站連線測試發現配置有誤,而在隔了2天後重新安裝了新的後門程式,而這個程式的檔案名稱與前一個相同,但Hash值不同。

針對中油與多家企業從5月4日開始遭到攻擊,邱銘彰猜測,駭客應該是從4月26日開始行動,並於27日與29日於網管電腦安裝2次後門程式,接著在案發當日的凌晨派送GPO,中午受害企業電腦集體傳出檔案加密災情。

直到5月4日,中油加油站開始傳出無法正常運作的情況,但邱銘彰說,從5月4日到6日,也有其他企業開始遭到攻擊。相同的是,駭客都是半夜更新GPO,早上電腦套用後,中午檔案就被加密。

背後發動攻擊的組織,僅能確定與中國有高度關連

在推敲整起事件可能的發生過程之後,邱銘彰也提出他們認定發起攻擊的駭客組織,是中國的APT10。但這樣的結果,顯然與調查局點名的Winnti Group有所不同。

邱銘彰提出認定是APT10的證據,他找出C&C中繼站的IP位址,位於中國陝西,是購物網站「賺錢貓」所屬網域。他也透過自家分析系統的人工智慧引擎,將這些中繼站資料與手上的情資進行比對,發現相關的特徵與APT10攻擊手法比較接近。至於會有不同的攻擊來源判定,邱銘彰後來找到2016年一些研究報告,當中提到這2個駭客組織存在合作關係,會共享攻擊的工具,換言之,Winnti Group有時候也會使用APT10的工具,因此,無論是那個駭客組織,都可能是此次攻擊的發動者。

根據惡意程式連線的中繼站位址等資訊,邱銘彰透過奧義自家的防護系統及手上的情資,判斷背後發動攻擊的駭客組織,很有可能就是來自中國的APT10(Cloud Hopper)。

雖然分析結果有所不同,但假如邱銘彰找到的報告所述為真,要區別由那個駭客組織所發動,其實相當困難。事實上,調查局的新聞稿也沒有一口咬定就是Winnti Group所為,他們指出也有可能是其他與這個組織有關的駭客。因此即使結果上有所差異,但可以肯定的是,這起針對臺灣多家企業發動的目標式勒索攻擊,基本上應該與中國有極大的關連。

而對於C&C中繼站數量的認知,與中華電信公布的資料有所落差的現象,邱銘彰也從自己的分析結果指出,中華電信應該是把所有從惡意程式找出的中繼站網域名稱列入,但駭客實際只有使用他們所提及的2個中繼站。

但比起攻擊來源,邱銘彰強調,企業不應該只有看到後面的勒索軟體攻擊,因為那往往是駭客作案完成,最後進行毀屍滅跡的破壞行為。他認為企業要留意的是,這起事件中駭客從開始行動,到發動明目張膽的破壞式攻擊,中間有10天左右的時間,假如企業能夠察覺,或許就能阻止勒索軟體發動攻擊。

熱門新聞

2024-04-30

2024-05-01

2024-04-29

2024-04-29

2024-04-30

2024-05-03

2024-04-30

2024-04-28