示意圖,與新聞事件無關。

位於斯洛伐克的資安業者ESET本周警告,間諜程式FinSpy近來透過中間人(Man-in-the-Middle,MitM)攻擊手法散佈,用戶下載WhatsApp、Skype等程式卻被導引下載間諜程式,懷疑ISP業者可能涉嫌協助散布。

又名FinFisher的FinSpy是由專門開發監控器材、軟體並提供監控訓練服務的英國業者Gamma所打造,且專門出售給全球的政府機關,自2013年就可見到它的蹤跡,它能透過視訊攝影機、麥克風或側錄鍵盤來監控目標對象,也能竊取目標對象的檔案。

ESET指出,最近該公司在7個國家發現許多FinSpy變種程式,在其中的兩個國家是透過中間人攻擊散布,且強烈懷疑ISP業者涉入其中。

堪稱是專業級間諜程式的FinSpy有許多散布管道,包括魚叉式網路釣魚(Spear Phishing)、實際存取裝置並手動安裝、零時差攻擊程式或是水坑式攻擊(Watering Hole)等,然而,ESET近來發現開始有駭客利用MitM來散布最新的FinSpy。

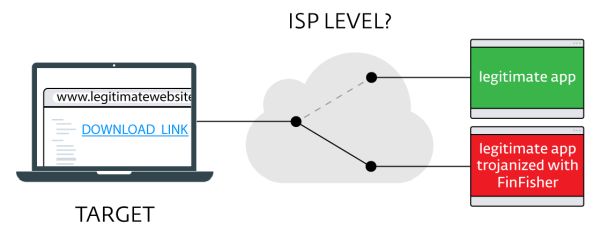

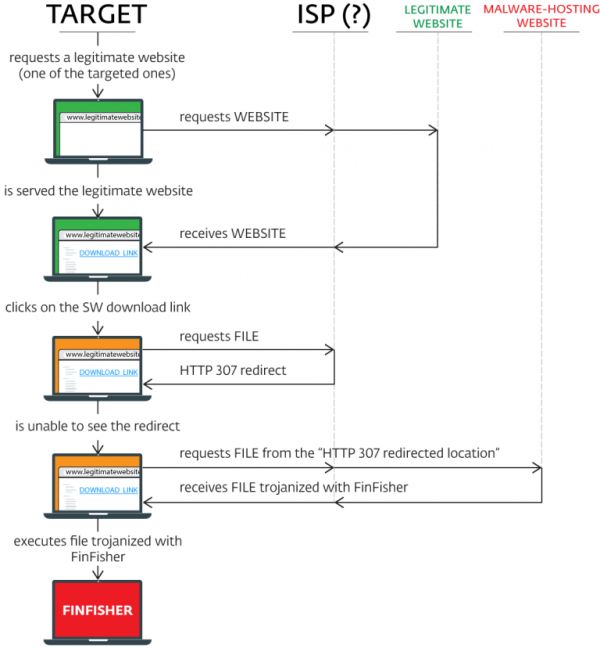

在採用MitM的攻擊場景中,當使用者在合法網站或官網上搜尋所要下載的程式時,在點擊下載鍵之後,瀏覽器卻會將使用者導向由攻擊者建立的伺服器,並下載嵌有FinSpy的程式。(來源:ESET)

被FinSpy作為散布媒介的程式涵蓋了WhatsApp、Skype、Avast、WinRAR及VLC Player等,這些都是非常知名的程式,很容易找到官方網站。

然而,如下圖所示,當使用者點選合法的下載連結時,卻會被連到惡意的伺服器及檔案,讓安全研究人員不得不懷疑是ISP業者從中作梗。(來源:ESET)

ESET病毒分析師Filip Kafka表示,從技術上來說,中間人攻擊可能發生在瀏覽程序中的任何一點,但觀察FinSpy這陣子的地理分布,此一中間人攻擊應該發生在更高的級別,而ISP即是最有可能的選擇。

ESET的猜測有跡可循,主要是因為FinSpy的製造商也開發一個可將它部署於ISP網路的解決方案FinFly ISP,ESET相信這兩個國家都採用了FinFly ISP,才使得它們使用一致的感染技術,受害者的ISP服務供應商也是一樣的,且其中一個國家的ISP業者曾經利用同樣的方法來過濾內容。

Kafka說,因不想讓任何人陷入險境,所以並不打算公布這些國家的名稱。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12