駭客利用Telegram的傳輸功能,鎖定目標對象來發動攻擊

趨勢科技

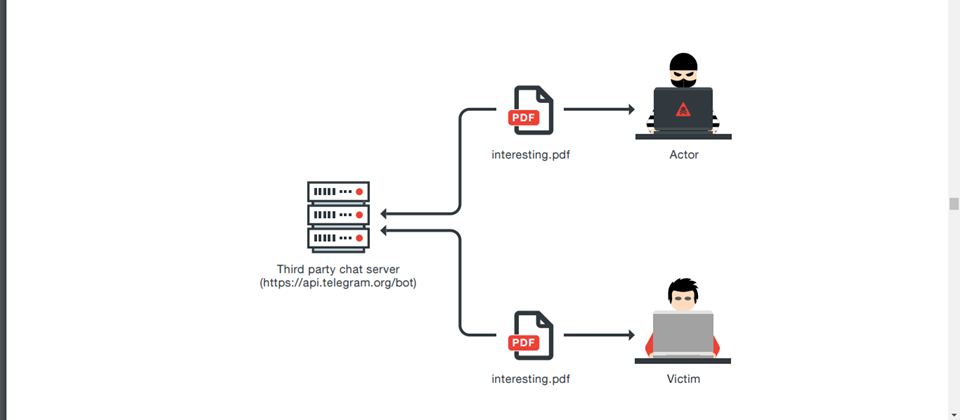

目前市場上部分通訊軟體API,允許整合其他應用程式,同時執行其他工作,來簡化工作流程,但是,如果遭到有心人士利用,就變成發動攻擊的基礎建設。趨勢科技前瞻威脅研究團隊於6月6日發布最新的報告說明,近年來,駭客結合通訊軟體與惡意程式,利用訊息傳輸的功能來下達命令,進一步發動惡意攻擊,導致通訊軟體的傳輸平臺成為駭客發送指令的C&C伺服器,並且表示,通訊軟體Discord與Telegram的API已經遭駭客濫用。

趨勢科技選擇5項通訊軟體Slack、Discord、Telegram、HipChat、Mattermost,以及2種社群媒體Twitter、Facebook,調查其服務的註冊機制、匿名性、API傳輸的即時性、傳輸檔案的大小、儲存限制和雲端託管的能力,來評估成為C&C伺服器的潛在能力,並調查目前該服務API遭駭客濫用的情況。

研究人員調查發現,Discord託管許多惡意軟體,例如檔案注射器(file injectors)和比特幣挖礦程式。除此之外,研究人員也表示,由於攻擊者能利用Websocket協定,竊聽用戶在Discord聊天頻道的任何訊息,例如,線上社交遊戲平臺Roblox用戶經常使用Discord通訊服務,駭客透過Websocket協定,竊聽Roblox用戶發送的Cookie,進一步盜取用戶帳號資料。

除此之外,勒索軟體KillDisk的變種是利用Telegram的API,鎖定目標裝置來下達命令,進一步竊取目標裝置的資料。這些命令分別是「Cmd|」,執行shell命令並發送訊息到通訊平臺;「Cmd||」,執行shell命令但不會發送訊息;「Getphoto|| %path%」,從受感染電腦上傳圖片到通訊平臺;「Getdock||%path%」,上傳不超過50MB大小的檔案至通訊平臺;「forcecheckin|| %random%」,蒐集目標Windows(含X64、X86版本)電腦的使用權限;「time|| %seconds%」,更改執行命令的時間間隔;「ss||」,執行截圖功能。研究人員也發現,

Telegram不僅提供駭客傳送命令,來執行不同的功能,也是駭客確認目標裝置是否保持連接。勒索軟體TeleCrypt使用Telegram的API,回傳受害裝置的名稱、遭加密的資料和其他資訊給攻擊者,來確保雙方傳輸的管道沒有被破壞。

研究人員指出,駭客經常利用Web應用程式常用的REST(REpresentational State Transfer,表徵狀態轉移)架構,透過在通訊服務的API,傳輸特定訊息來執行4種功能,分別是POST,在網路建立(攻擊)資源的功能,如同使用者在部落格發布文章的功能;GET,請求(攻擊)資源的功能,像是使用者利用Google搜尋引擎,來獲取某種資訊;PUT,更新或更改(攻擊)資源狀態的功能,像是使用者修改已發布的部落格文章;DELETE,移除或刪除(攻擊)資源的功能。其中,駭客在推特經常利用此方式,來發動惡意攻擊。

然而,Facebook在後端管理上設計一套良好的檢測機制,Facebook可以在特定時間範圍內,檢測用戶發布內容中可疑的指令碼(scripts),以及用戶發布文章的頻率太頻繁,Facebook會提前阻止該用戶帳號繼續發布,避免該用戶帳號資料遭到他人竊取。

研究人員說明,因為在通訊平臺的環境裡面,很難利用監視流量的方式,辨別出攻擊者與一般使用者不同的使用行為,所以無法完全阻擋駭客在通訊平臺上的惡意行為,除非能夠解決前述的問題,否則難以防護通訊平臺的安全性。

研究人員呼籲,企業使用者需要隨時保持軟體在最新版本,以及養成安全的使用習慣,例如不要點擊任何連結和下載任何文件,勿在通訊服務透露任何機密資訊,以及談論工作以外的內容等,才能夠降低在通訊服務遭受攻擊的風險。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12