自2013年第一個加密型勒索軟體Cryptolocker問世之後,加密型勒索軟體在最近一兩年成為常見的資安威脅,然而,卻未曾有過一個勒索軟體能像發生於5月12日的WannaCry一樣,在一個周末就讓全球超過150個國家、數十萬臺電腦被攻擊。

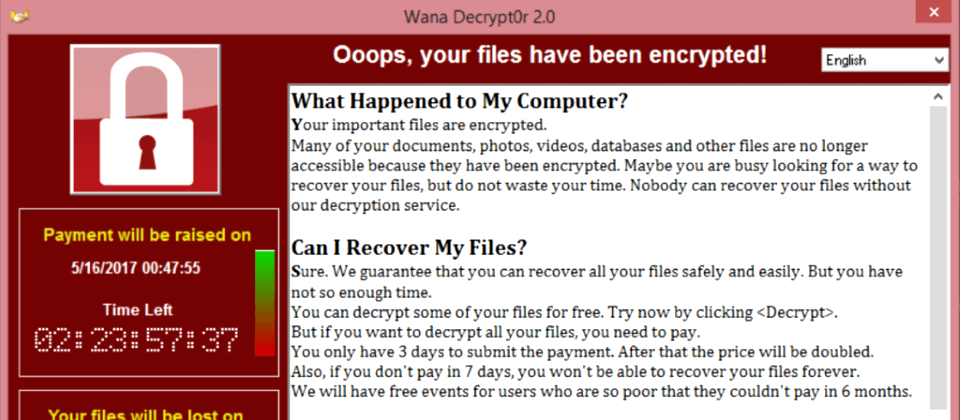

5月12日,正當大家準備開始過周末時,歐洲陸續傳出多起勒索軟體攻擊事件,包括西班牙Telefonica電信公司、英國國民保健服務NHS(National Health Service)旗下多家醫療院所、法國雷諾(Renault)汽車工廠,紛紛出現電腦視窗跳出WanaCrpyt0r 2.0勒索軟體的綁架訊息,索求300美元至600美元等值的比特幣(Bitcoin)贖金。

英國NHS旗下的多家醫院因為電腦被WannaCry綁架,諸多醫療服務停擺,病患被迫臨時轉院,而排定好的手術甚至被取消及延後。雷諾汽車在法國北部的工廠,以及英國日產(Nissan)的工廠,也都傳出WannaCry攻擊,雷諾汽車更因為生產系統被綁架,文件檔案被加密,整個工廠被迫停工。

然而這只是攻擊的序曲,才過沒多久全球各地就在瞬間傳出大量災情。美國快遞業者Fedex在12日下午證實遭勒索軟體攻擊,德國鐵路公司的車站電子看板被發現出現WannaCry勒索軟體的訊息,泰國曼谷的戶外廣告看板也被拍到勒索軟體的畫面,俄羅斯內政部則證實1千臺電腦被WannaCry攻擊。

臺灣在12日晚間開始出現網友報告受害事件,隨後教育部證實10所學校共59臺電腦被攻擊,臺電則有116臺行政電腦被攻擊,而恩主公醫院則有3臺行動護理車受害。在韓國、日本、中國,也都陸續發生相同的災情。韓國一家連鎖電影院旗下50家間戲院都被WannaCry入侵,日本JPCERT統計出6百家企業、2千臺電腦被攻擊,根據中國防毒軟體公司奇虎360的統計,中國起碼有3萬個機構遭WannaCry攻擊,包含政府機構、大學、醫院及自動提款機都遭殃。不過才短短的兩天,WannaCry的攻擊就如燎原之火,在全球以迅雷般的速度散播,如此現象在過去未曾有過。

%202%20(P27_28)-600-2.png)

▉ 勒索軟體結合漏洞攻擊

就在WannaCry掀起全球軒然大波之際,資安研究員很快就發現WannaCry之所以能以前所未見的速度散布攻擊,在於它的設計不同於過往的勒索軟體。

資安研究員發現WannaCry主要是利用微軟作業系統的SMBv1/SMBv2(Server Message Block)漏洞,並且採用在上個月被Shadow Broker駭客組織公開的美國國安局(NSA)的攻擊工具EternalBlue,因而能夠主動感染具有SMB漏洞的Windows電腦。

過去勒索軟體主要透過釣魚郵件夾帶的惡意程式,或是誘使受害者點擊會下載勒索軟體的惡意網址連結,在受害者點擊釣魚郵件附帶的勒索軟體,或點擊惡意連結後,勒索軟體才會執行,因此只要不亂開啟來源不明的郵件、檔案或連結,被勒索軟體攻擊的機率就很低。

WannaCry則是新一代的勒索軟體,它不只是透過釣魚郵件、惡意連結或惡意檔案散播,更具有主動感染功能。WannaCry會掃描網路上的電腦,只要發現具有SMB漏洞的電腦,就以EternalBlue攻擊程式主動入侵該電腦,一旦滲透成功,WannaCry勒索軟體就會在受害電腦自動執行,一方面將受害電腦的檔案逐一加密,另一方面則繼續入侵其他有SMB漏洞的電腦。由於WannaCry具有電腦蠕蟲一樣的主動滲透功能,可說不再只是傳統的勒索軟體,更貼切的說法是勒索蠕蟲,而這也是WannaCry在全球迅速擴散的關鍵。

WannaCry在感染電腦之後,就會針對180種電腦檔案格式,以RSA 2048加密技術予以加密,並改存為副檔名為WNCRY的加密檔。受害者若要回復加密檔案,則必須在3天內支付等值300美元的比特幣,以取回解密金鑰,超過3天則贖金加倍至600美元,若超過7天未付贖金,解密金鑰就會被銷毀。

由於WannaCry是針對Windows作業系統的SMBv1/SMBv2漏洞(這個漏洞存在於Windows 10之前的版本),所以只要安裝微軟在3月提供的MS17-010更新程式,就能修補漏洞,讓WannaCry無法得逞。或者,關閉SMB通訊協定所採用的445埠,也可達到阻擋的效果。(不過連帶會影響檔案分享等功能。)而因為WannaCry的災情過於嚴重,微軟也破例針對早已終止支援的Windows XP提供修補程式。此外,現在許多資安公司的防護軟體都已經具有偵測WannaCry的功能,也有些公司提供免費的偵測軟體。

然而,值得注意的是WannaCry的攻擊行為比傳統勒索軟體更具殺傷力。過去只要不開啟來源不明的郵件、檔案、連結,幾乎不須擔心勒索軟體上身,可是發展成WannaCry這樣具備蠕蟲主動入侵的特性之後,即便電腦使用者知道不開啟陌生檔案,但只要電腦系統存在可被入侵的漏洞,連上網路就會被勒索蠕蟲綁架。經此一役,大家應該深刻體會到軟體更新的重要性。

▉ WannaCry諸多細節撲朔迷離

從WannaCry大規模爆發至今不到一周的時間內,在全球資安研究員投入分析調查之下,許多WannaCry的細節逐一被揭露,不過目前整個事件仍未有定論,而且也存在許多不同的論點。例如MalewareTech資安研究員Marcus Hutchins發現WannaCry會存取一個未註冊的網址,在他立即註冊該網址後,想不到整個攻擊趨勢隨之驟降,因而這個網址被認為是銷毀機制(Kill Switch),只要網址不存在,WannaCry就會持續擴散,而只要網址存在,就停止擴散。

不過,也有資安研究員認為這應該是反沙箱偵測的設計,因為在偵測軟體的沙箱中,對於惡意程式的所有對外連結都會回覆為連結成功,以讓惡意程式繼續運作,得以掌握其所有行為。而WannaCry的作者就反其道而行,使其不被偵測軟體辨識出來。然而,若WannaCry真有反偵測功能,為何不設計為隨機產生對外連結的網址,反而是連結一個固定的網址。

WannaCry的勒索贖金機制也讓人猜不透,資安研究人員無法理解為何WannaCry把三個支付贖金的比特幣帳戶寫在程式裏,而不是針對每次支付產出對應的帳戶,因為就這三個帳戶很快就會被追查出來,事實上,資安研究人員也查出截至目前為止贖金支付金額不到7萬美元。而這樣的金額與WannaCry在全球引起的大騷動無法對比,因為單就思科Talos資安研究團隊在2015年底終結的勒索軟體Angler而言,估計一年非法所得就超過6千萬美元。

在眾多尚未釐清的細節中,目前資安研究員持有較多相同看法的,是高度懷疑WannaCry背後藏鏡人與Lazarus駭客集團有高度關聯。卡巴斯基與賽門鐵克比對WannaCry在2月份早期版本的程式碼與Lazarus在2015年發動的Contopee後門程式,也發現兩者有共同程式碼的情況,BAE Systems也發現兩者皆以C++編寫,編譯器皆為Visual Studio 6.0,而這也是Lazarus駭客集團的習慣。在過去針對索尼影視被駭,及去年底孟加拉銀行被盜8千萬美元的調查中,多家資安公司的研究員皆發現Lazarus為幕後主導者,而且與北韓政府有密切關係。

雖然WannaCry幕後指使者真正目地為何,至今仍無法得知,整個事件調查也尚未有定論,不過WannaCry進化為蠕蟲的轉變,已確定了勒索軟體將成為未來致命性的網路攻擊武器,不論是企業與個人都必須嚴加防範,因為可預期網路犯罪組織將起而效尤。

%202%20(P27_28)-600-1.png)

%202%20(P27_28)-600-3.png)

臺灣是全球「想哭」的重災區嗎?

在這次WannaCry攻擊事件當中,許多國內媒體紛紛以臺灣是全球第二大受災國為題進行報導,然而,若想要尋找明確數據來證實,卻非易事。

我們也向各家資安廠商洽詢,希望得到進一步證實。根據他們的觀察與分析,臺灣受到這次攻擊的事態嚴重性確實存在,但在受害數量有所出入。

我們最早看到可能是臺灣災情的資訊,是在Malwarebytes這家資安產商的威脅分析報告,他們提到在5月12日這一天,全亞太地區受到WannaCry攻擊影響程度最嚴重的地方,就是臺灣。

而以防毒軟體聞名的賽門鐵克和趨勢科技,他們均表示既有臺灣用戶並未面臨嚴重災情。

另一家以防火牆產品與技術著稱的廠商Check Point,最近也提供WannaCry勒索軟體感染範圍的專屬網站(網址是https://attacks.mgmt.cloud/),目前(5月18日)我們看到臺灣的感染來源是3,068個,在亞太地區僅次於印度(18,003)。

整體而言,廠商對於WannaCry臺灣災情認定,彼此仍存在著不小的落差,但若單就亞太地區而言,感染比例偏高似乎比較可信,因為已有兩家廠商提出數值。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-2-600-4.png)

德國鐵路公司的車站電子看板與泰國曼谷的戶外廣告看板,都被WannaCry入侵,代表勒索軟體進化為蠕蟲後,將對企業的營運系統造成更大的影響。(圖片來源/右:@Martin Wiesner、左:@ALiCE6TY9)

相關報導 「史上第一勒索蠕蟲WannaCry肆虐,全球資安拉警報!」

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12