示意圖,與新聞事件無關。

微軟

(Shadow Broker)上周五公佈號稱是出自美國國安局(NSA)包括全球銀行匯款系統SWIFT及針對Windows的攻擊工具文件。不過就在隔天微軟表示已經修補好可能被攻擊的漏洞,甚至還有三月就修好的。

影子掮客今年1月宣佈「退隱」不到3個月後,本月初才以不滿美國總統川普為由,公佈NSA旗下「方程式」(Equation)的攻擊工具「復出」。上周的公佈文件將近300MB。針對SWIFT的攻擊工具則瞄準拉丁美州及中東的反洗錢服務部門,名為EastNet。

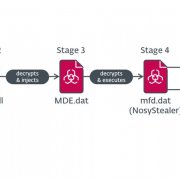

在Windows平台的攻擊程式影響多個Windows桌面及伺服器版本軟體,其中名為eternalromance為攻擊Windows XP、2003、Windows 7、8的SMB1攻擊程式、EXPLODINGCAN則在IIS 6.0建立遠端後門,Oddjob可在Windows 2000以後的作業系統中注入植入惡意程式或C&C伺服器。

由於針對微軟系統的攻擊程式種類多元,此次爆料原本將影響眾多用戶。但微軟在隔日即發表公告,表示其中多項攻擊程式,已經由微軟釋出的安全更新,如MS08-067、MS09-050、MS10-061、MS14-068、MS17-010、CVE2017-0146、CVE2017-0147解決。奇妙的是,其中MS17-010更是在3月的每月更新中即已修補好。另外,EnglishmanDentist、EsteemAudit及ExplodingC三項攻擊程式,則已無法跑在微軟支援的平台上,包括Windows 7及Exchange Server 2010及以後版本(即除了已經不再支援的Windows XP、Windows Server 2003、Exchange 2007及IIS 6.0外)。

至於微軟何以這次動作會這麼快,有安全專家認為有幾種可能。首先,這些攻擊程式早由某個NSA人員提早通知微軟,二是微軟已經支付影子掮客,以確保這些漏洞沒有公諸於世,今年2月微軟的周二安全更新史無前例地取消,可能是為了趕忙修補上述漏洞的緣故。第三種原因則是就是純屬巧合,影子掮客發佈剛好搭上微軟修補時間。

至於SWIFT,影子掮客公佈了兩部份檔案,JEEPFLEA_MARKET,及JEEPFLEA_POWDER,包括EastNodes的內部系統架構,及取自該平台Oracle Database中的客戶登入驗證資料。當中可以清楚看到如杜拜、巴林、巴力斯坦及科威特等數家金融機構或主管機關的名稱。安全專家Matt Suiche指出其中前者是該駭客組織首度明白公佈NSA攻擊對象的資料,因此可信度頗高。他表示,這些機構使用的是Window Server,NSA突破這些單位使用的思科等防火牆後再進行攻擊。

熱門新聞

2025-12-22

2025-12-23

2025-12-19

2025-12-22

2025-12-23

2025-12-19