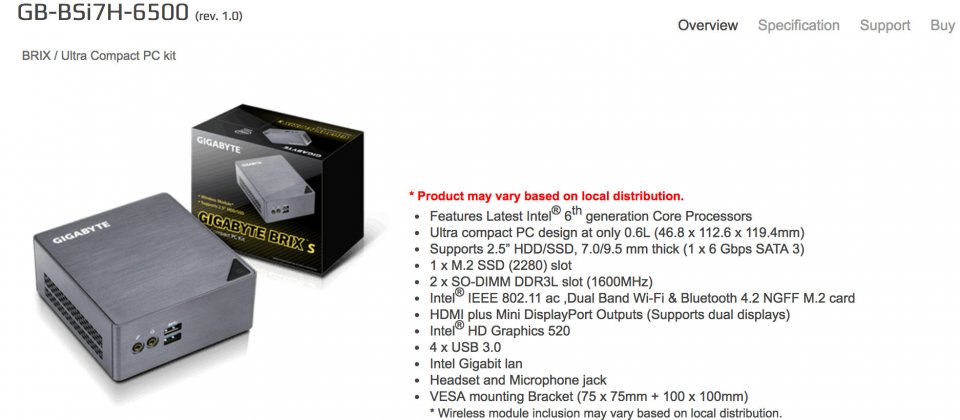

受影響的產品之一GB-BSi7H-6500。

技嘉

上周黑帽駭客亞洲大會(Black Hat Asia)上,安全業者Cylance公佈技嘉電腦兩款迷你準系統UEFI韌體存在漏洞,可能遭到駭客植入勒贖軟體。技嘉即將為受影響的產品釋出修補程式。

安全人員發現,受影響的系統包括GB-BSi7H-6500 及 GB-BXi7-5775,兩產品分別內建2016年5月(vF6)及7月版本(vF2)的American Megatrend Inc (AMI)的UEFI韌體。

Cylance研究人員在上述系統中發現兩項漏洞。第一項名為CVE-2017-3197的漏洞為技嘉實作UEFI韌體時,未能在SMI handler加入適當防護機制,驗證input pointer來防止未經授權的修改,讓駭客可以系統管理模式(SMM)在SPI記憶體中寫入指令。而CVE-2017-3198漏洞則是未在更新系統前進行韌體檔案的驗證,此外,該漏洞也造成韌體更新在未驗證下以HTTP(而非HTTPS)下載到系統內,令駭客能藉由AFU (AMI Firmware Utility)更新工具對韌體寫入任意程式碼。

研究人員並撰寫了一支概念驗證攻擊程式,藉由內建Powershell dropper的Word 文件下載勒贖軟體到韌體中,成功防止技嘉系統開機,同樣的漏洞也能讓駭客植入rootkit而長期潛伏於系統中。

Cylance今年初發現這批漏洞後已經通知技嘉、AMI及美國卡內基美隆大學軟體工程研究所的CERT/CC。CERT/CC也針對兩項漏洞發佈了漏洞通報。

技嘉預計在未來幾天內針對GB-BSi7H-6500產品釋出新版(vF7)韌體,但GB-BSi7H-5775已經屆產品終止(end of life)故不會再獲得更新。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12