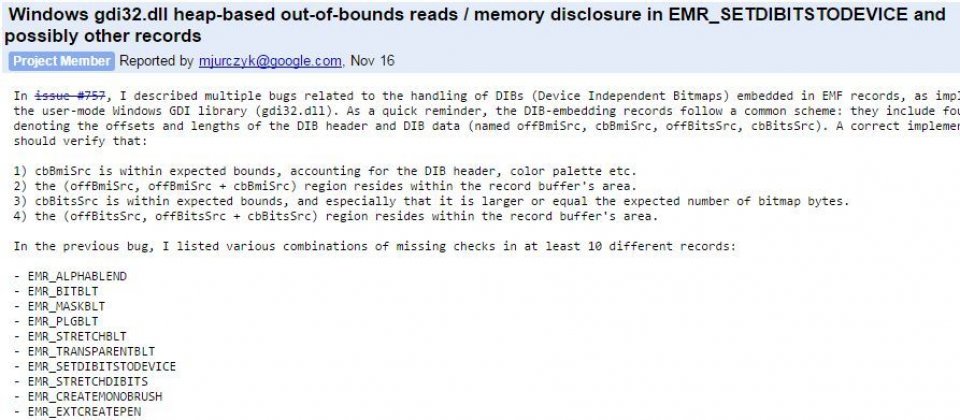

Google旗下專門尋找零時差攻擊漏洞的Project Zero團隊上周再度藉由自動系統揭露了多個微軟Windows平台的安全漏洞,相關漏洞出現在EMF(Enhanced Metafile)紀錄處理DIBs(Device Independent Bitmaps,裝置無關位元映像檔)時,可能曝露系統上的機密資料。

根據該團隊的說明,微軟曾在2016年6月釋出的MS16-074修補了有關的漏洞,當時微軟宣稱這些漏洞將允許駭客繞過ASLR(位址空間配置隨機載入)的安全機制,導致機密資料外洩,若搭配其他漏洞則可造成程式攻擊。

然而,Project Zero卻發現,MS16-074並未有效修補所有漏洞,仍有部份漏洞門戶大開,該團隊還打造了概念性驗證程式,只要利用含有惡意EMF檔案的.docx文件,就能從在地端的Internet Explorer或遠端的Office Online展開攻擊,取得諸如使用者資料或虛擬位址空間等機密資訊。

由於Project Zero採用的是自動化的揭露機制,因此在去年的11月16日提報了該漏洞之後,系統自動在90天後(2/14)公開了漏洞資訊。

2014年的12月30日,Project Zero也曾透過自動公開機制對外公布微軟Windows平台的零時差安全漏洞,當時惹來了微軟的抨擊與外界的譴責,促使Google修改揭露政策,指出若揭露日期遇到假日,將會順延到工作天,同時也允許軟體業者申請額外的14天寬限期。

不過,14天的揭露寬限期對現在的微軟來說並無太大幫助,微軟上周已宣布要把應該在2月14日釋出的例行性安全更新延後到3月14日。

Google旗下的另一個威脅分析部門(Threat Analysis Group)也在去年10月底公開了一個才提報10天的微軟漏洞,微軟在表達不滿之餘,亦很快地就在11月的例行性安全更新中修補了該漏洞。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12