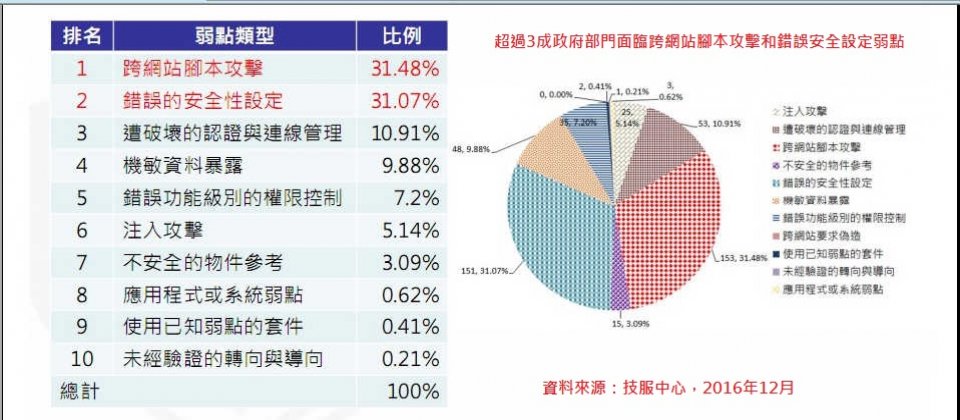

行政院進行網路攻防演練時,有超過3成的政府機關都有跨網站腳本程式攻擊(XSS)和錯誤的安全設定的漏洞問題。

技服中心

今年行政院資安處針對總統府、行政院、立法院、司法院、考試院及監察院等五院,直轄市及縣市政府為主共35個演練機關以及1646個系統進行網路攻防的實兵演練,並由行政院資通安全會報技術服務中心(簡稱技服中心)協助進行。

根據技服中心揭露的資料顯示,有超過3成的受測府院及縣市政府網站,都面臨跨站腳本程式攻擊(XSS),使用者只要瀏覽被駭客植入惡意程式的網頁,就會在本機端被植入惡意程式受害,甚至於,從技服中心的資料也發現,有部分網站管理員除了使用弱密碼,甚至還疑似沿用廠商提供的網站預設帳密及路徑,造成政府網站不安全。在政府網站多數都有許多重要的民眾資料和政策資料時,如此輕忽的作為,不僅缺乏資安意識,也置民眾網路使用安全於度外。

府院縣市政府受測35個機關中,有3成網站有XSS漏洞

政府進行的攻防演練主要是採用OWASP在2013年釋出的十大弱點測試手法加上應用程式或系統弱點,總計11項作為檢測政府機關系統弱點的標準,這也是各界進行弱點檢測的共通參考指標之一。

技服中心表示,今年實兵演練中,可以發現政府機關普遍的弱點,占比最高的就是跨網站腳本攻擊(Cross Site Scripting,XSS)以及錯誤的安全性設定(Security Misconfiguration),占比都超過3成以上,這一般都和網站應用程式安全相關,而過往常見的SQL Injection弱點,今年演練結果中,只有5%的機關有這樣的弱點。

有31.48%的機關都有發現XSS這樣的弱點類型,而這種攻擊手法主要是允許駭客將惡意程式碼(包含HTML和使用者端的腳本語言)注入到網頁上,當其他網路使用者瀏覽已經被注入惡意程式碼的網頁時,就會受到影響。

駭客幾乎可以藉此控制使用者端的瀏覽器,只要使用者瀏覽這些受害網站後,駭客就可以竊取使用者瀏覽器中的Cookie資訊,進而取得使用者更高的權限,可以冒用使用者身分進行一些網銀或者是郵件、部落格的服務,或者是竊取使用者才知道的私密網頁內容和其他對談資訊等。

以政府部門的網站設計來看,討論區是最常被駭客用來輸入XSS的攻擊字串,其他像是個人聯絡資料、蒐集欄位或者是網址參數等,也都常見此類攻擊手法。因此,技服中心則建議,政府部門負責網站的同仁都應該要過濾特殊符號,也應該設定可用的白名單與禁用的黑名單,才能確保瀏覽網站的網友安全。

有機關網站管理員使用弱密碼和廠商預設帳密和路徑

從技服中心提供的資訊顯示,有31.07%的政府部門普遍都有「錯誤的安全性設定」漏洞,最常是因為沒有關閉網站「顯示錯誤訊息功能」、「目錄瀏覽功能」,駭客就可以從這些顯示的資訊中,找到可以入侵系統的非公開資訊;另外常見的方式則是,啟用網站檔案上傳功能時,並沒有做好相關安全性設定,導致駭客可以上傳任意的惡意檔案,例如Webshell,以獲取系統權限。

出現這種漏洞風險的單位,除了使用弱密碼,也都可能會出現使用廠商提供預設帳號密碼以及路徑而沒有修改,使得駭客可以輕易透過測試字串,從網頁顯示的錯誤訊息中,輕易得知網站資料庫的欄目名稱資料。所以,要解決錯誤的安全性設定問題,技服中心便建議,要避免使用廠商提供預設的帳號密碼、路徑,以及關閉可以顯示網頁程式等錯誤訊息的服務外,也應該要限制所有上傳檔案的類型,都已經經過檔案驗證並確認檔案正確性,避免駭客成功上傳惡意程式。

另外,也有10.91%的政府機關發現,都有「遭破壞的認證與連線管理」弱點,最主要的常見原因,都是因為密碼強度不足,導致使用者無法正確執行身分認證和Session連線管理,造成駭客可以破壞系統的身分認證機制。

政府機關最常見的攻擊手法多是,在網頁系統登入頁面中,駭客可以輕易猜測管理員預設的帳號密碼都是admin,就可以順利登入系統管取得系統管理者的權限,這往往和密碼強度不足有關,導致使用者無法正確執行身分認證和Session連線管理,造成駭客可以破壞系統的身分認證機制。

從技服中心揭露的案例可以發現,許多機關因為偷懶,在設定網站的系統管理員的帳號和密碼時,甚至是使用廠商提供的預設帳號密碼而沒有做任何更改,輕易讓駭客取得系統管理者權限,實不可取。這就像是之前,有許多被駭客用來發動DDoS的網路攝影機一樣,因為駭客掌握製造商預設的帳號密碼,只要輸入這些預設帳號密碼,駭客就可以順利掌控系統、為所欲為。

不論是要解決3成機關網站面臨的錯誤的安全性設定問題,或者是1成機關網站面臨「遭破壞的認證與連線管理」弱點,從技服中心的建議中都可以發現,只要使用強密碼,並且不要使用廠商提供的預設帳號密碼,都可以有效提升網站的安全性。因此,技服中心強烈建議,除了應該改用8個字母以上,英數大小寫字母或特殊符號混雜、且不句任何有意義單字的強密碼外,政府部門在管理不同的網站時,也應該使用不同管理者密碼,更重要的是,一定要落實定期更新密碼,以確保網站系統的安全性。

共用系統風險高不可輕忽,一站受害就全員倒楣

對政府機關而言,個別機關系統網站有弱點,往往只需要知道問題所在,就可以儘速和合作廠商解決問題;但問題在於,政府有非常多的部門都有使用共用性系統,例如,公文系統、財會系統等都是共用性系統,一旦這樣的系統發現相關漏洞時,不僅是,不同機關會遭受到相同漏洞的影響,甚至連共同開發的廠商,都可能存在類似風險,這對於各個機關負責資安相關人員的影響甚大。

同一個開發工程師在開發不同系統時都會有相同的慣性,如果在A機關可以利用sqlmap工具取得機關資料庫內容時,使用這套共用性系統的B機關,也同樣可以使用sqlmap工具取得機關資料庫的內容。

技服中心認為,這類共用性系統容易爆發大規模的共通資安風險,使用者除了要使用密碼強度更高、非廠商提供預設的安全帳號密碼外,也應該留心是否有異常通報以確保相關系統的安全性。

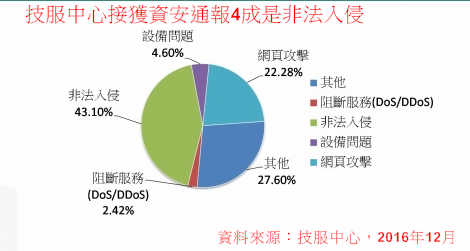

2016年機敏資料外洩的三級資安事件通報不到1成

技服中心統計從今年1月1日~12月7日,技服中心總共接到413件資安通報事件,其中,就通報的事件類型分析,最常見的資安事件是非法入侵(43.1%),其次是網頁攻擊(22.28%)。但若是從資安通報事件的嚴重程度來看,機敏資料外洩的資安通報事件為2.18%,其他將近9成(88.86%)資安通報,都是屬於非核心資料外洩的一級輕微資安事件。就技服中心接獲的資安通報事件而言,2016年還沒有發生國家級機敏事件外洩的四級資安通報事件。

技服中心表示,今年資安通報的數量比去年成長14.7%,超過7成(74.82%)的通報都是系統自動發出的警報,人為發現再自行通報的比例不到3成;而需要通報的範圍,主要是包括政府自建或委外的資通訊系統,以及BOT關鍵資訊基礎設施(CIIP)。

目前的資安事件等級輕重從最輕微的一級~最嚴重的四級,都必須綜合相關事件對於機密性、完整性和可用性帶來的衝擊,所做的綜合評估,一般而言,如果是非核心業務一般性資料外洩,多屬於輕微的一級資安事件;核心業務一般性資料外洩屬於二級資安事件;密級及機敏資料外洩屬於三級資安事件,國家級機敏資料外洩屬於最嚴重的四級資安事件。

政府也規定,一到接獲資安事件通報,相關機關都必須在1小時內到通報應變網站完成通報作業,然後,一級、二級資安事件,要在72小時內完成損害控管或結案;三級、四級資安事件則必須在36小時內完成損害控管或結案。

技服中心也負責相關資安通報,2016年超過4成政府部門都有遇到非法入侵事件,但這些通報中,將近9成是輕微的一級資安事件。

熱門新聞

2026-01-06

2026-01-06

2026-01-06

2026-01-05