Usenix

英國伯明罕大學的研究人員與德國嵌入式系統資安業者Kasper & Oswald的工程師在本周舉行的Usenix駭客會議上展示了兩項技術,這兩項技術皆可輕易地駭進汽車常用的「 免鑰匙進入系統」(Keyless Entry System),以遙控車門的開關, 研究人員相信其中的一項適用於福斯汽車(Volkswagen,VW)於1995年以後銷售的所有車款,大約有1億台。

免鑰匙進入系統是汽車製造商為了方便車主開啟或發動車子所設計的 ,它可能是鑲在鑰匙上的一個按鍵, 在靠近車子時只要按下按鍵就能開啟車門,有些還允許啟動車子。

要攻破福斯汽車的免鑰匙進入系統必須成功配對主金鑰與每輛車獨立的金鑰,研究指出, 1995年後銷售的福斯車款僅使用少數的主金鑰, 可能有數千萬台VW汽車共享同一個主金鑰, 而主金鑰則可透過反向工程自VW內部網路的某個元件取得。

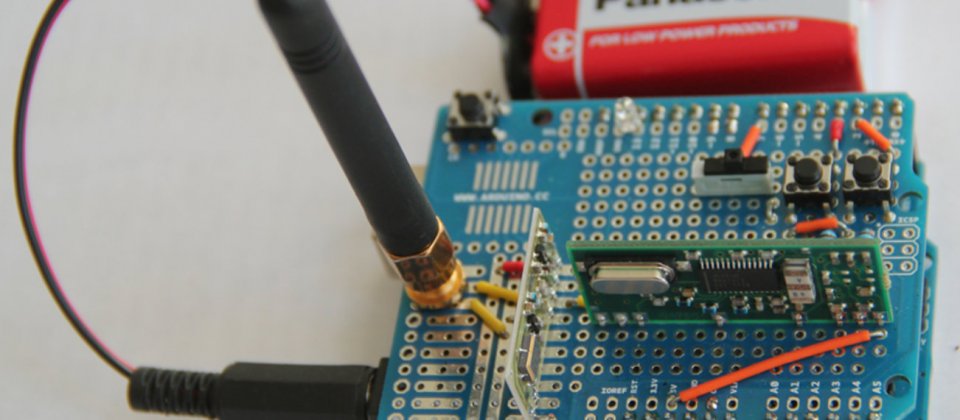

而為了竊取每輛車的獨立金鑰, 研究人員以40美元的成本打造了一張有無線接收功能的Arduino開發板(下圖),在距離汽車300呎(91米)的範圍內竊聽與紀錄「 免鑰匙進入系統」的獨立金鑰。

有了主金鑰及獨立金鑰就能輕易地複製可開啟車門的鑰匙, 研究人員並未揭露主金鑰的藏匿處, 但警告若有駭客找到並公布主金鑰, 任何一個主金鑰都能讓數千萬台的福斯汽車陷於安全風險中。

第二項技術則是鎖定HiTag2加密技術展開攻擊, 該技術已有數十年的歷史,但仍被應用在數百萬台的車種上, 涵蓋Alfa Romeo、Chevrolet、Peugeot、 Lancia、 Opel、Renault與Ford。

研究人員同樣利用無線接收器攔截汽車鑰匙上以HiTag2加密的密碼,但透過HiTag2的漏洞,只需1分鐘就能加以解密。

其實有關「免鑰匙進入系統」的資安風險已不斷被揭露, 今年初德國研究團隊ADAC也曾展示類似的攻擊行動。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12