臺灣HITCON駭客年會顧問邱銘彰,在今年6月iThome資安論壇中,提供4項中小企業可增強勒索軟體防禦的作法。像是最簡單的買臺NAS備份、檔掉郵件裡的副檔名,另外還介紹兩款免費工具,微軟Windows Applocker與EMET。

面對加密勒索軟體的威脅,不論企業、個人都很頭疼,一不小心中招,就有可能讓公司重要文件、交易紀錄、專案資料,甚至是朋友與家人的珍貴照片、影片都救不回來。

如何能保障資料而不受加密勒索軟體危害,是許多使用者都很關心的事,以下提供的五點防護原則,應該是多數人都能做到的防治之道,尤其是檔案備份的工作是否確實,更是IT管理者應盡的責任。

至少做到5種基本防護原則

當我們了解加密勒索軟體危害的嚴峻情勢後,為了使企業與使用者能有更清楚的防護策略去因應,整理了像是安全備份、人員資安教育,以及軟體更新、安全防護與存取管控等,可說是最簡單、又能夠讓使用者有所準備的大方向。

防護原則1 重視資料備份

為了讓加密勒索軟體危害風險降到最低,最基本且重要的第一件事,應該就是要確保,當公司重要資料被勒索軟體加密時,企業還能透過還原備份資料得方式,救回被加密的檔案,這是一個最簡單又實際的作法。

不過備份方式需要特別注意,如何安全備份是重點,不論是日備份、週備份與月備份,還要做好離線備份與異地備份,減少被勒索軟體加密重要文件時的損失。

為了讓備份更集中,也有小公司是採要求員工將重要資料都存至檔案伺服器上,簡化備份工作的進行。

防護原則2 作業系統或應用程式定期修補、更新

勒索軟體運用漏洞攻擊越來越常見,儘管漏洞修補需要時間,但一般使用者能做到的就是,確保常用的作業系統、Adobe Flash、瀏覽器等重要軟體更新,時時維持在最新版本,減少因漏洞而導致遇害的機會。

因此,企業IT管理者應積極應對的是,是否能讓所有電腦都能在最短的時間套用最新修正程式。

防護原則3 強化資安意識,可疑文件與連結不能點

提醒員工加強資安意識已經是老生常談了,但許多案例關鍵都在人為,至少做到兩點,提醒員工勿點擊任何可疑連結,或不下載任何不明程式。讓公司內同仁在接收電子郵件或上網瀏覽時,都能提高警覺,並確保他們了解勒索病毒帶來的威脅。

同時,建立明確的應變措施也很重要,畢竟在遇到突發狀況時,員工要能知道如何在第一時間通報管理者。

防護原則4 安裝相關防毒軟體並注意保持更新

為了增強端點資安防護,安裝防毒軟體是相當基本的防護策略,以免於病毒及其他安全性威脅。更重要的是,病毒碼需時時更新,並注意一些進階功能是否啟用,增強未知病毒的防護能力。

特別值得一提的是,在上個月底iThome舉辦的資訊安全論壇中,面對加密勒索軟體危害,我們也看到不少資安廠商像是趨勢、ESET、FireEye、Forcepoint、Intel Security等,在基本的端點防護之外,也都提及從郵件閘道阻擋惡意信件,以及網路閘道阻擋惡意連結的作法,強化企業內部對於勒索軟體的入侵防護。當然,如要有能力做好更廣泛的整體資安防護,面向又不僅僅如此。

防護原則5 重新檢視公司內部的使用存取權限

對於資料夾與檔案的存取控制,一些中小企業管理者可能沒有做好較嚴格的限制。不論是檔案、資料夾或網路分享等,若一些使用者只有讀取資料的需求,其實管理者就能限制使用者的寫入權限,減少檔案被加密的機會。

當然,管理者權限的設定與使用,也是特別要注意的一點,畢竟許多程序還是需要管理員權限才能夠實際運行。

另一方面,我們也蒐集了更多資安專家、國際組織與資安廠商提供的最新建議作法,供企業用戶參考。

增強企業防禦,資安專家提供4招撇步對抗勒索軟體

身為臺灣HITCON駭客年會顧問的邱銘彰,網路暱稱Birdman(目前也是臺灣威瑞特技術長),在6月底iThome舉辦的資訊安全論壇主題演講中,針對加密勒索軟體的危害,也提供了4點建議供中小企業參考。

其中前兩項建議相當務實,一般小企業應該都不難做到,像是現在NAS的價格也不會很貴,買臺NAS做好備份工作是最簡單的作法,且NAS的好處像是,能把最近檔案10次異動都備份下來,而一些廠商提供的NAS產品,最高還能達上萬次歷史版本存取。

第二點是可以針對郵件附件加以過濾,阻擋一些有風險、又不是工作常用的副檔名,像是js、jar、bat、exe、cpl、scr、com、pif、vbs等,以減少員工資安意識不足帶來的危害,畢竟沒有人會每天寄送執行檔給你。

還有兩項他認為也能幫上忙的免費工具,分別是微軟Applocker與Enhanced Mitigation Experience Toolkit (EMET),但比較需要一些設定技巧。

簡單來說,前者是Windows 7開始提供的應用程式管理工具,可建立軟體限制原則,防止未經授權的軟體使用行為,避免惡意軟體對系統造成危害,這對於Server類設備很有用,因為管理政策較簡單,對於一般員工電腦則比較困難,除非公司有很清楚的政策只能執行哪些程式;後者能允許使用者將一些常用的Windows程式,加入至受EMET保護的清單中,協助預防軟體中的弱點被利用。

臺灣HITCON駭客年會顧問邱銘彰,在今年6月iThome資安論壇中提供了4項增強勒索軟體防禦的作法。像是最簡單的買臺NAS備份、檔掉郵件裡的副檔名,另外還介紹兩款免費工具,微軟Windows Applocker與EMET。

美國FBI教你如何進一步防範勒索軟體的要訣

面對勒索軟體安全事件的增加,連美國FBI也看不下去,他們在2016年4月底發布的官方部落格文章中,便列出一些企業可以落實的防護工作。

預防工作

● 資安意識:確保員工了解勒索軟體帶來的威脅,並要員工懂得保護企業內的資料

● 注意軟體系統更新:注意作業系統、軟體、韌體等漏洞修補(可透過集中式的修補管理系統讓管理更加容易)

● 端點防護更新與掃描:確保防病毒和反惡意軟體解決方案都設定為自動更新,並進行定期掃描。

● 特權帳戶管理:除非必要,應該只有管理者帳戶具有最高的管理者權限

● 內部存取控制:像是文件、目錄,以及適當網路共享權限,若是用戶只有讀取資料的需求,可以限制他們的寫入權限

● 禁用Office巨集:不要啟用Office文件的巨集,特別是在收到的郵件中

● 其他:實行軟體限制策略或其他控制方案,防護勒索軟體常見的執行位置(像是暫存資料夾會支援瀏覽器、加解密程式)

持續防護工作

● 定期備份資料:並核實這些備份的完整性

● 安全備份:確保這些備份沒有連接到電腦或網路

美國聯邦調查局FBI在今年4月29日的官方部落格中,也因為勒索軟體安全事件的增加,提供一些個人與企業可以保護自己的作法與建議,這也顯示當前勒索軟體危害的嚴重性。

資安廠商也提供最新參考與建議,讓企業用戶更有概念的細部作法

近年不斷提醒用戶防範勒索軟體危害的國內資安大廠趨勢科技,也提供了一份簡單明瞭的因應對策,供使用者參考,並區分事前、事中與事後的面向,讓用戶能快速了解各階段的作法。

像是在事前預防的作法中,定期更新軟體、只打開信任的郵件、安裝安全防護軟體,以及定期備份檔案,都是不難做到的。

一旦不幸遭遇到加密勒索軟體,斷網關機就是最即時的處置作為,另外要做的就是清查受損範圍與資料復原的工作。當然,事後宣導也不可少,像是事件分析、人員教育、權限管控與強化防護,都是為了避免再度淪陷受害。

而在個人如何預防勒索軟體的作法上,趨勢也特別建議使用者,一定要定期備份重要的檔案,作法上最好能至少3份備份、2種儲存媒體,與1個不同的安全存放地點;同時也要定期更新修補作業系統與應用程式的漏洞,像是IE、Flash、Adobe、Java與Windows update;最好也不要開放共享資料夾的寫入權限,並且不要多人共用帳號。當然,多宣導並提升人員的資安意識,也要持續進行。

另外,像是Intel Security的McAfee Lab,在今年3月提供關於勒索軟體的報告中,以及資安公司Sophos在2016年5月提供的報告中,都有一些防護概念與作法可供參考。

在軟體更新修補、安全備份等方法之外,其中比較值得注意的是,像是提到使用者才是讓勒索軟體進入PC端點的主因,並建議最好不要開啟從電子郵件收到的巨集文件,或可考慮安裝Office Viewer,因為它不支援巨集功能。

還有像是也能預設以NotePad開啟.JS檔案,預防JavaScript夾帶惡意程式,並設定顯示文件副檔名,避免檔案偽裝而誤開啟。

另外,共享文件的限制與管控也不能輕忽,在其他管控策略上,像是可採應用程式控制的方式,只允許白名單中的項目執行,並且對未知程序限制權限,或是可建立軟體安裝的存取控制規則,透過規則限制文件修改需要批准過程。

如果可以的話,對於可疑程式的執行,最好使用沙箱技術防護,並要隨時注意新的安全功能,並增加到商用軟體系統之中。

前面也提到過,在端點防護之外,由於加密勒索軟體的兩大攻擊主要途徑,分別是網際網路與電子郵件,現在已經不少廠商都有提到透過郵件閘道、網路閘道,搭配端點防護產品,以建構多層的防護力道。

若從其他角度來看,已經被正常加密程序所保護的檔案,不會再受到勒索軟體惡意加密,像是使用Windows內建的BitLocker,以及以虛擬加密磁區防護的檔案加密系統等,雖然這不是這類系統的主要功能,但目前也算是有效,除非加密勒索軟體更進化。

而網路上也有不少小技巧,可能也是一般使用者想知道的。像是有網友表示,他們所遇到的勒索軟體,並不會加密位於隱藏資料夾中的檔案,因此將共享資料夾設為隱藏,只是,這種方法的有效性仍待進一步確認。

|

勒索軟體因應對策 本土資安廠商趨勢科技向我們展示一份簡單明瞭的因應對策,供使用者參考,並區分事前、事中與事後的面向,讓用戶能快速了解各階段最簡易的實務作法。 |

|

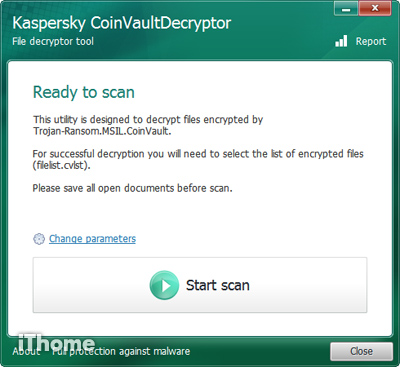

遭遇勒索軟體加密攻擊的最後救星 原本用來保護資訊安全的加密機制,反過來做為勒索的工具,讓受害者苦不堪言,畢竟像是RSA 2048位元加密可不是一般人能破解的。 那麼,為何網路上有看到可以救回被勒索軟體加密的工具呢? 主要原因有3點,這主要是勒索軟體可能設計有瑕疵,一些資安工作者能夠針對這樣的漏洞而提供解密的工具,或是已經抓到勒索程式作者,並接管對方的伺服器,並取得解密金鑰,因此一些資安廠商也能據此釋出解密程式,再不然就是作者良心發現主動公布解密金鑰,像是鎖定遊戲的勒索軟體TeslaCrypt,其作者在5月中旬釋出TeslaCrypt的通用主解密金鑰,而資安業者也藉此打造出解密程式。 因此用戶要知道的是,這類解密工具並非萬靈丹,畢竟現在市面上已有超過50多個勒索軟體家族現身,而目前推出的解密工具僅能對應少數幾種,能救回算是幸運,且一些解密工具也會有些限制,或是不一定百分百能完全解密。 急救工具1:趨勢Ransomware File Decrypto Tool 2016年5月,趨勢科技堆出Ransomware File Decrypto Tool 1.0版,可解開Cryptxxx與TeslaCrypt加密勒索病毒危害的檔案,最新版目前是1.0.1595版,可解開TeslaCrypt、CryptXXX、SNSLocker、AutoLocky、BadBlock與777等勒索軟體的加密。同時,廠商也正不斷增加支援的解密類型。(工具取得網址:http://esupport.trendmicro.com/solution/en-US/1114221.aspx) 急救工具2:卡巴斯基Kaspersky CoinVaultDecryptor tool 卡巴斯基實驗室(Kaspersky Lab)於2015年11月釋出一款可解CoinVault與Bitcryptor等勒索程式加密檔案的免費解密程式CoinVaultDecryptor tool。 而且,目前官網頁面上還提供了另兩款解密工具,分別是RannohDecryptor tool與RakhniDecryptor tool,前者可解Rannoh, AutoIt、Fury、Crybola、Cryakl、CryptXXX v1 v2;後者則可解Rakhni、Agent.iih、Aura、Autoit、Pletor、Rotor、Lamer、Lortok、Cryptokluchen、Democry、Bitman與TeslaCrypt v3 v4。(工具取得網址:https://noransom.kaspersky.com) 急救工具3:Bitdefender Linux.Encoder.1 Decrypter Bitdefender在2015年11月釋出的Linux.Encoder.1加密勒索解密工具,是基於他們發現該勒索軟體含有一漏洞,還原本是以AES加密檔案,再以RSA加密對稱金鑰的過程,可以直接回復AES金鑰而不必利用RSA來解鎖。(工具取得網址:https://labs.bitdefender.com/2015/11/linux-ransomware-debut-fails-on-predictable-encryption-key) 急救工具4:Petya Sector Extractor 針對勒索軟體Petya,在2016年4月已有安全相關專家合力開發出針對性的解密工具Petya Sector Extractor,讓使用者能夠透過這款工具取得電腦的Petya解密金鑰,再將被惡意加密的檔案復原。(工具取得網址:https://petya-pay-no-ransom.herokuapp.com) |

【相關報導請參考「2016勒索軟體教戰守則」專題】

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12