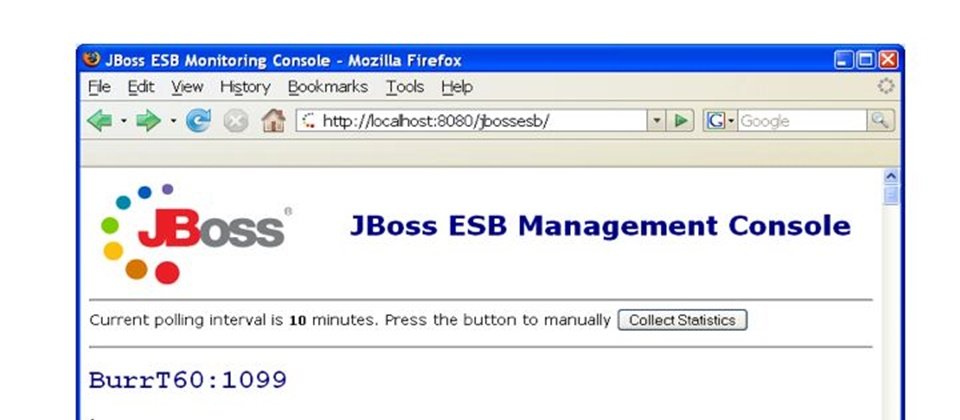

三月底思科旗下安全研究部門Talos Group揭露一隻名為Samsam的勒贖軟體,專門鎖定醫療業JBoss伺服器發動攻擊,造成醫院界哀鴻遍野。之後該部門在客戶的協助下針對JBoss進一步全面性漏洞掃瞄,初步發現全球有將近320萬臺機器也有漏洞,暴露在恐遭駭客植入後門的高風險中。

在這次掃瞄行動中,Talos部門發現出現漏洞的JBoss伺服器之中,有將近1,600個IP位址的機器被植入超過2100隻後門程式,而為Samsam入侵敞開大門。多台受害系統安裝Follett 的圖書管理系統Destiny,主要客戶為高中小學。在經過Talos小組通報後已經將漏洞修補。

Talos研究在遭入侵的JBoss伺服器發現多個稱為Webshell的後門程式,包括mela、 shellinvoker、jbossinvoker、zecmd、cmd、genesis、sh3ll及Inovkermngrt、jbot等,顯示這些系統已遭不同組攻擊者入侵。

Talos部門指出,如果企業管理員在伺服器上發現Webshell即應高度警戒,因為這表示系統已遭入侵。惡意Webshell在入侵並安裝於網頁伺服器後,即允許駭客遠端入侵,並在未獲授權情況下存取其他系統,藉此在內部網路擴散。

US-CERT已針對Webshell發布安全公告(https://www.us-cert.gov/ncas/alerts/TA15-314A)。

Talos部門呼籲已遭入侵的主機應立刻下線,以防感染擴散。如果企業發現自家伺服器已被安裝Webshell,當務之急是切斷伺服器所有對外的存取通道,以避免持續遭遠端控制,可利用映象檔重建系統,並安裝最新版軟體。如果無法重建,則需從備份檔回覆到遭入侵前的系統環境,並將伺服器升級到沒有漏洞的版本。此外則是隨時確保升級到最新版防毒軟體。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12