對於許多企業來說,資訊安全的工作,要從何做起,恐怕是個難題。若是有個淺顯易懂的指引,讓企業能夠參考,便能降低著手執行的門檻。為了強化關鍵基礎設施的資訊安全,美國政府制訂的網路安全框架(Cybersecurity Framework,CSF),其內容涵蓋一般網路環境中,需要執行資安防護的面向,雖然推出才5年,如今,不只美國聯邦政府自己廣泛應用,英國、義大利、以色列、日本等國的公部門與企業,也導入了這個框架,管控網路環境的資訊安全。

這個網路安全框架的起源,來自於美國前總統歐巴馬2013年2月時,所發布的第13636號行政命令(EO),為了改善關鍵基礎設施的網路安全,下令國家標準暨技術研究院(NIST)根據現有的標準與指南,訂立一套可供相關單位採用的資安框架,能夠藉此強化網路安全。

不只關鍵基礎設施,企業也相繼採用

隨後,在2013年7月,NIST首度推出了該框架的草案,並於2014年2月發布1.0正式版本,接著在同年的12月,該國制訂了網路安全強化法案,使得NIST在執行前述歐巴馬發布的行政命令中,扮演了更加重要的角色。

直到去年4月,NIST彙集已採用的企業與單位所回饋的意見後,發表了4年以來CSF的重大改版──1.1版,主要強化4大面向的內容,包含了身分驗證與識別,再者是資安風險的自我評估,以及管控供應鏈的網路安全,最後,則是有關弱點察覺的部分。

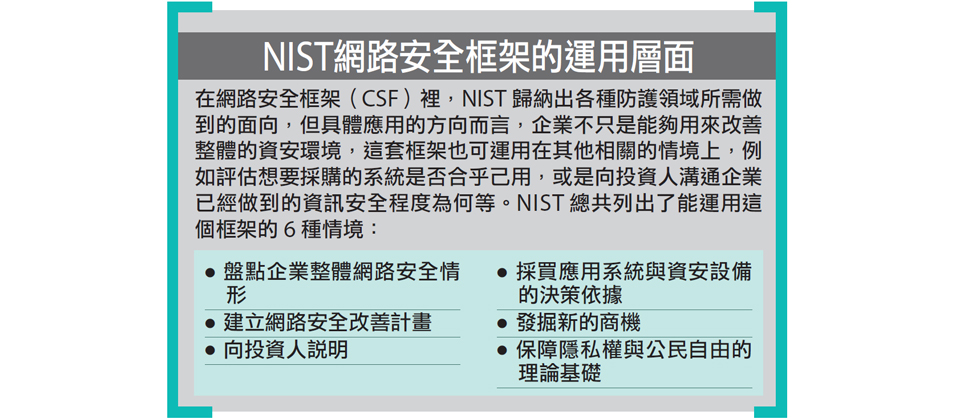

雖然當初CSF所適用的對象,是針對美國關鍵基礎設施的資訊安全而來,不過,NIST制訂的這套網路安全框架,也同樣能運用於企業環境,因此,根據市場調查公司Gartner的研究,該框架自1.0版推出一年之後, 2015年美國約有三成組織導入,他們預估2020年時,會有一半的美國企業,使用CSF管理資訊安全的風險。

嚴格來說,NIST這套網路安全框架並非具有強制性的法規,但在2017年時,現任美國總統川普頒布新的行政命令,要求聯邦政府必須導入,但對企業而言,CSF仍是選擇性採用。

在導入資安框架的過程中,CSF提供了最重要的檢核範圍與項目,不過,實務上企業利用這套框架時,首先還是要重新觀察自身的資安態勢,找出需要改善的地方,並且設定階段性目標,最後執行相關的計畫,完成後,企業需要檢視成果,然後再進行第二階段的改善周期。

核心就是資安工作檢核表

從CSF的組成元素來看,主要包含了框架核心(Framework Core)、框架執行的層級(Framework Tiers),還有框架組態(Framework Profiles)等3種。以功能的角度來說,這些要素的意義,分別是資安防護檢核表、落實程度,以及現況的描述。其中,能讓企業盤點所有資安防護的範圍,就是要透過框架核心,根據所列出的各個項目,檢視自身的現況。

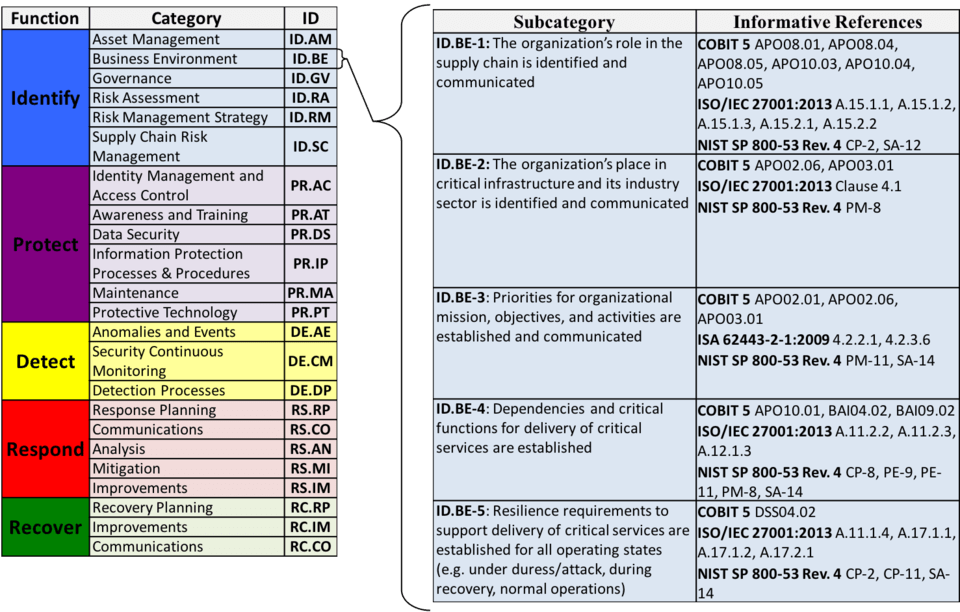

這個檢核表,主要欄位包含功能(Function)、類別(Category)及子類別(Subcategory)。同時,NIST針對檢核表裡的每個子類別,列出參考資訊(Informative References),供企業能根據指定的標準和指南裡的章節,規畫與執行相關的資安工作。這些參考資訊的來源,涵蓋了NIST自己推出的SP 800-53,與常見的ISO 27001:2013,也包括來自非營利組織網路安全中心(CIS),及國際自動化社群(ISA)所推出的指南,還有資訊治理框架COBIT等,換言之,企業藉由CSF框架的索引,便能快速找到需要參考的資料。

上述檢核表中所列出的盤點項目,主要可歸納成5大功能面向──識別(Identify)、防禦措施(Protect)、偵測威脅機制(Detect)、攻擊因應(Respond),以及災害復原(Recover)等。這些大方向,主要是針對企業遭受攻擊的各個階段,也就是事前(識別和防禦)、事中(偵測),以及事後(因應和復原),所需採取的措施,進行探討。

框架核心當中,又再細分成多種所需執行的類別,以識別這項功能而言,便區分為下列類別:資產管理(Asset Management)、生產力環境(Business Environment)、治理(Governance)、風險評估(Risk Assessment)、風險管理策略(Risk Management Strategy),以及供應鏈的風險管理(Supply Chain Risk Management)等。

以資產管理而言,總共有6個子項目,分別是實體裝置的清查、軟體平臺與應用程式的盤點、資料流量的管理、資訊系統編目列管、資源調度的優先順序,以及與外部合作夥伴之間的所扮演的資安任務等。企業可逐項依據框架核心裡所列出的參考資訊,檢視自己的網路安全現況。

在NIST網路安全框架中,從5大資安功能類型裡面,再區分「類別」與「子類別」,子類別指的是需做到的事項,企業若要執行這些部分,要根據參考資訊所列出的文件,以便達成子類別的要求。圖片來源/NIST

依據執行的成熟度盤點,再擬定改進計畫,周而復始執行

有了框架核心這個檢核表,企業就要將每個項目現況的組態(Profile)詳實描述後登錄,進而評估單一項目執行的成熟層級(Tier)。

在CSF中,執行層級由低到高,NIST總共區分為4個等級,從最低的層級1為部分實行(Partial);其次層級2是已發覺風險(Risk Informed);而成熟度較佳的層級3,代表的是現在的措施能夠重復執行(Repeatable);至於層級4是最成熟的階段,稱做完全適應(Adaptive),不只代表企業的做法相當成熟,同時持續推動改善計畫,成為相當良好的執行循環。

簡單來說,企業的終極目標,便是需要將CSF框架核心裡的所有適用項目,從現有的層級,提升到層級4之後,持續執行下去。然而,考量到企業擁有的資源和人力,想要一步登天,把所有的需要改進的項目同時到位,往往變成多頭馬車,難以兼顧,因此,在這個框架裡,也強調企業必須階段性執行,一次只針對其中的1到2個項目,提升資安層級。

因此,企業在盤點了各個面向的執行現況後,接著,就要評估需要優先改進的項目,進而達到持續改善的最終目的。

當企業正式實施改善措施之前,必須要執行詳細的評估流程。在安排需要執行項目的優先須序與涉及範圍後,接著要辨別威脅與弱點會影響的系統與資產。再者,就是要將前述的檢核表拿出來檢視,決定需要處理的風險,並且設定目標(Target Profile)。

目標訂立之後,就要分析執行前後的落差,是否可行,確認完成之後,才真正的履行改進計畫。到了當初預定完成的時間之後,企業就要再度檢視資安狀態,進行下一輪的改善周期,達到持續精進的循環。本文出自《iThome 2019臺灣資安年鑑》

熱門新聞

2024-04-24

2024-04-25

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-22