微軟本周揭露了俄羅斯駭客組織Midnight Blizzard最新的網釣手法,駭客先是滲透了多個Microsoft 365小型企業租戶,利用這些租戶的權限建立新的且合法的子網域,再透過Microsoft Teams傳訊給目標組織的對象,以騙取權杖。自今年5月以來,已有超過30個組織受到影響。

在駭客滲透了Microsoft 365租戶之後,便以它們的名義建立新的onmicrosoft.com子網域,這些子網域多半是以安全或是產品名稱為主題,再新增使用者以傳送Microsoft Teams訊息。

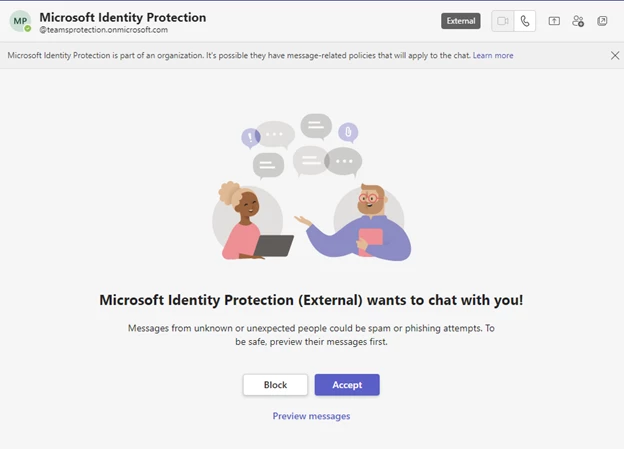

其中一個例子是假冒為微軟身分認證保護服務,當目標對象接受了透過Microsoft Teams聊天的要求之後,駭客就會以各種方式誘導使用者開啟Microsoft Authenticator程式,並輸入一個號碼以產生一次性密碼,並將它提供給駭客,駭客就能存取該名使用者的Microsoft 365帳號,進而嘗試新增裝置。

Midnight Blizzard主要的攻擊對象為政府組織、外交單位、非政府組織,以及IT服務供應商,目的為間諜行動。

資安社群自2018年初就開始追蹤Midnight Blizzard,為了滲透目標對象,Midnight Blizzard採用了各種手法,涵蓋竊取憑證、供應鏈攻擊、先滲透本地端環境再延伸至雲端、利用對服務供應商的信任來接觸下游客戶,以及使用Active Directory Federation Service(AD FS)惡意程式等。

微軟則建議客戶應部署反網釣機制,限制與外部網域的通訊,僅開放已知裝置,以及教育使用者關於社交工程的風險,也應教育Microsoft Teams使用者如何辨識來自外部的標記。

熱門新聞

2024-04-30

2024-04-29

2024-04-29

2024-04-30

2024-05-01

2024-04-29

2024-04-28

2024-04-30