若要讓分公司或駐外辦公室的電腦、伺服器連結總公司網路,讓兩地網路做到Site to Site連結,一般企業通常會架設或租用VPN網路服務來達成,但如此一來,外點也必須建置具有VPN功能的設備,才能使彼此互通,而這樣可能得花不少錢。

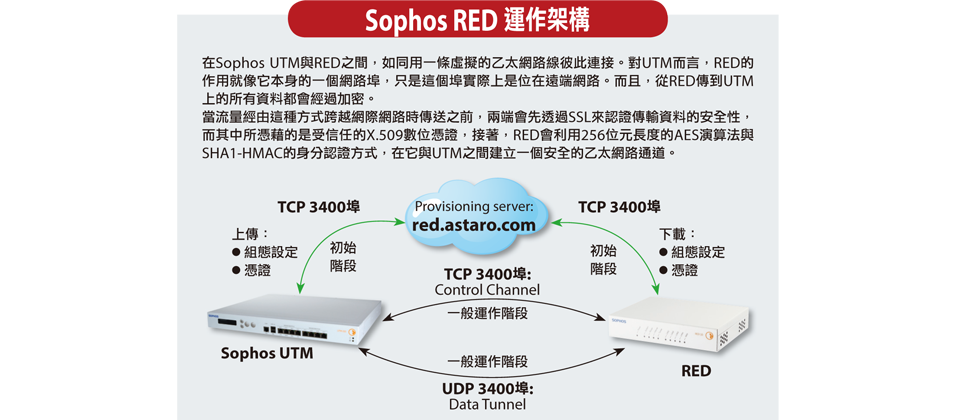

針對這樣的網路環境需求,Sophos提供了另一種解決方法來因應,一開始仍須採用類似傳統VPN的做法──總公司端仍須部署一臺功能較完整的UTM設備(也就是Sophos併購的Astaro公司UTM產品Astaro Security Gateway),但各外點僅需將總部所分發的一臺RED(Remote Ethernet Device)系列硬體設備,插上電源、連接網際網路,然後將當地電腦的網路存取接到這臺設備,這臺設備和當地的所有電腦即可在不需要任何額外設定的狀況下,全部安全地透過位於兩端之間的加密通道,連回企業內部網路,總體設置上相當簡便。

簡言之,RED是架設在遠端分支辦公室環境下的網路設備,透過類似VPN的技術,安全地將當地的網路流量繞回到總公司。

這麼做,不只是將總部的區域網路能延伸至公司的外點,還可以讓當地電腦聯外網路的存取行為,同時受到UTM設備的保護和控管,而不需另外在當地購置防火牆或UTM設備,省去負擔。

不過,RED並不能獨立運作,它建置的基本條件是必須搭配Sophos UTM使用,無法搭配其他廠牌的網路資安設備運作,這麼做的好處是可以充分利用Sophos UTM來獲得網路與端點安全防護,但相對地,若UTM設備停擺或故障,RED設備下的所有電腦可能會因此受到波及,而全部無法對外連線。同時,這臺UTM設備的網路介面之一必須連接外部網路,RED才能與之相互連結、整合,而整個架構才能作用。

本身的建置與使用不難,但需透過UTM網頁介面操作設定

要讓RED發揮效用,關鍵是架設在企業總部的Sophos UTM設備。基本上,企業在該設備使用時,須訂閱Network Protection的授權模組,才能使用RED,而不同型號的UTM所能集中控管的RED數量,以及連結RED的網路吞吐量也都有差異。例如,UTM 110和120最多只能連接10臺RED,相關吞吐量為50Mbps;最高等級的UTM 625可以連接150臺RED,吞吐量可達360Mbps。

相對地,每臺Sophos UTM究竟能管理多少臺RED設備?原廠表示,不分部署形式為硬體、軟體或虛擬,系統預設最多可以管理799臺。

以單臺RED設備的規格而言,對於一般電腦數不多的小型外點環境來說,應該是綽綽有餘,不過若要同時涵蓋到讓每個員工多個手持裝置都能存取Wi-Fi網路的需求(若當地環境自行架設無線基地臺),也許會不足以負荷。

只要具備操作電腦、上網基本能力的人,都可以自己就地部署RED,對技術人員來說,稍微有點難度的是,如何在UTM的網頁介面中設定RED的管理。

可搭配3G網卡,備援對外線路

單就RED系列設備硬體本身的使用方式來看,作用很單純,目的是讓外點的電腦上網,但並非直接連網際網路,而是先連回總部,再統一由這裡的網路閘道出入,這樣的連線方式會比較安全。

以RED 10為例,乍看之下,它像一臺集線器或IP分享器,前端面板所提供的狀態燈號卻增加很多。而這裡的顯示除了針對常見的電源與網路埠,還包括系統、路由器、網際網路與加密通道等4種運作狀態。當UTM端的相關管理設定完成,插好電源與網路線的RED在開機不久後,上述這4種燈號就會依序點亮,若無太大問題,會從閃爍的驗證狀態進入持續連線的狀態,因此正常運作時,這4個燈應該處於全亮的狀態;而如果RED與UTM之間的WAN埠連線因故中斷,這些燈號就會熄掉,RED本身會持續檢查是否能夠建立加密連線,若恢復連線狀態,這些燈號會重新點亮。

至於RED 10的機箱背後,毫無意外地,內建了電源孔與5個10/100 Base-TX規格的網路埠,但特別的是這裡還有一個USB埠,目的是讓企業插上3G/UMTS規格的網卡,達到線路備援的目的。這麼做的好處是當RED的WAN埠斷線時,能另外透過3G無線寬頻網路,繼續連回總部端的UTM,避免失聯。

若外點需要因應更多的網路存取需求,Sophos還有一款RED 50可因應。它和RED 10差別主要是硬體規格,例如多了一小塊LCD顯示幕;網路埠有6個,其中4個LAN埠是GbE規格,其餘2個是WAN埠(比RED 10多1個,並且彼此可做網路流量負載平衡);而且USB埠也增加為2個,可同時插上3G和Wi-Fi無線網卡,讓RED 50作為3G與一般無線基地臺使用。同時,它的網路吞吐量(Throughput)也比RED 10高,可達50Mbps。不過,這兩款設備對於使用人數的上限,倒是沒有特別規定。

提供3種聯外網路架構模式,供遠端辦公室彈性應用

事實上,RED預設安裝設定的架構只是最制式的做法,Sophos稱為標準統合模式(Standard/Unified),RED還有兩種建置模式︰標準切割(Standard/Split)、透通切割(Transparent/Split)。提供這些方式的目的,是希望增加企業整合網路時的彈性。

在前兩種標準模式下,遠端辦公室的對外網路流量,全部由UTM所掌控,而且RED可作為當地網路的DHCP伺服器和預設閘道,差別在於這些網路流量是否全部導向至UTM,像在標準切割模式下,遠端辦公室只有指定網段的對外流量會導向至UTM,其他流量則從RED連接原本的路由器,去存取網際網路。這意味著,只有在指定網段(Sophos稱為Split networks)上的電腦,才能與總部網路互相存取。

而所謂透通切割模式,是指遠端辦公室的網路流量繼續透過路由器或防火牆連接網際網路,而不受UTM所控管,此時,UTM對於當地內部網路來說,只是一個單純的節點(透過當地DHCP伺服器取得IP位址或直接設定固定IP位址),若要讓兩地網路互連,此時,IT人員需要在UTM中指定網段與網域(Split Domain/DNS),讓遠端網路的電腦可以存取。

要了解這些模式的差異也不難,UTM網頁介面在RED管理項目的部署協助頁面上,都有相關說明和圖示輔助,描述得相當清楚(在他們的系統管理指南文件中,反而只有文字說明)。

可連接多臺UTM,建立多通道

除了讓位於外點的RED與總公司UTM之間,建立加密網路通道互連之外,我們還可以建立這臺RED與其他臺UTM設備之間的加密網路通道。

要設定這樣的機制,過程也相當容易。首先,被連接的遠端UTM設備網頁介面RED管理設定中,需要先將總公司這臺UTM加入用戶端管理清單(只要輸入這臺設備的別名,並將設備類型選為UTM即可,此時不需要輸入它的IP位址)。之後,你就會看到增加了一臺UTM設備,但它被賦予了一組RED ID,同時這裡有一個按鈕,按下後,我們可下載一個副檔名為RED的provisioning file,並將這檔案傳給總公司UTM管理者。

這跟先前將RED納入UTM控管的設定是同一個分頁,但這時對遠端的UTM設備而言,這臺位在總公司的設備是以UTM的角色連接,而非以RED的角色連接,因此需要特別注意。

接著,我們在總公司UTM設備的RED管理項目下,從RED管理的通道管理的設定分頁上,就能開始新增與這臺遠端UTM之間的通道,一樣也是需要輸入通道的別名,但此時需要輸入遠端UTM設備的IP位址,以及上傳先前在該臺設備所下載的provisioning file。若兩臺UTM成功建立加密通道,我們同樣在RED管理的狀態改覽首頁上,就會看到新增了一個遠端站臺,並呈現連線狀態正常的綠燈。

接下來,你還需要在總公司的UTM上,基於這個RED通道連線去新增網路介面,並且設定路由。之後,連接RED設備的員工個人電腦就可以連到其他臺UTM設備下的區域網路(但需要手動修改IP位址,以符合當地區網設定,這部分會比較麻煩一些)

能搭配UTM的網路與端點防護功能,確保分公司電腦安全

既然RED與Sophos UTM的使用唇齒相依,那麼,這樣的搭配有哪些特別的功能,可以讓分公司電腦運用?

最容易收立竿見影之效的,莫過於網頁防護(Web Protection),而Sophos UTM在這裡,提供了網頁過濾、應用程式控管與FTP檔案傳輸過濾。

網頁過濾裡面包含病毒、惡意程式的掃描,以及利用網址分類來管制使用者可以存取的網站。管理者可以指定UTM下的某些網段連接外部網路時,必須套用網頁過濾的機制,若有必要,還可強制掃描使用者電腦以HTTPS協定傳輸的加密流量,或是要求使用者連網時需通過身分認證程序。

以病毒和惡意程式掃描的功能來說,預設是用單支防毒引擎(Sophos),以避免影響使用者瀏覽網路的速度,若為了提升安全性的考量,也可以改用雙引擎多掃描一次(Sophos與Avira)。為了徹底杜絕執行到惡意網頁程式碼的機會,管理者還可在這裡設定移除網頁嵌入元件,像是ActiveX控制元件、Java Applets、Flash,甚至是移除網頁中的JavaScript程式碼。若要限制使用者下載檔案,如MP3,也可在這裡設定欲控管的檔案類型黑名單與白名單。

在網址過濾上,Sophos UTM則提供了18種主要主分類(實際上有109種細部分類),讓管理者從中選用,同時也可手動擴充或新增例外網址,算是選擇多,又相當有彈性。

若要阻擋員工電腦裡面所執行的網路應用程式上線,或針對特定網站細部流量加以限制,Sophos UTM內建了14種分類因應,裡面列出相關的應用程式,以及對應的風險與生產力分數,讓你參考。而之所以能分類這些網路行為,Sophos主要是利用了網路第七層(Layer 7)的封包檢測機制來進行。

例如可用來禁止Windows Live Messenger、Skype、Google Talk等即時通訊行為,也可限制員工使用社交網站,對於Facebook的多種使用行為管制,Sophos UTM都提供了管制項目。

RED與Sophos UTM的組合下,可運用的另一個特別功能是端點防護(Endpoint Protection)。如果要提升外點辦公室環境的電腦本身的安全性,並且做到集中控管,可利用Sophos UTM的這項功能來達到目的,管理者可以用它將Sophos企業版防毒軟體Endpoint Security and Control(ESC),遠端部署到這些分公司的電腦上。這麼做,讓管理者從WebAdmin網頁介面,就能夠一次搞定分公司網路防火牆與電腦端點安全的管理。

一般來說,Sophos企業版防毒軟體大量部署與管理的正規做法上,都必須仰賴事先架設的主控臺軟體Enterprise Console,才有辦法進行操作,而在整合了端點防護的Sophos UTM下,管理者毋需用前面的做法即可達到類似目的,而且方式更簡易。

舉凡部署ESC端點代理程式,以及用群組管理與政策可個別套用多臺電腦的方式,都能在WebAdmin的網頁介面操作,以便集中管理駐外員工電腦的防毒與周邊裝置存取設定。不過,也因為太精簡了,一般專屬端點安全管理系統所需的進階功能,這裡並未提供,例如Windows AD整合與防護狀態統計報表的檢視,就付之闕如,以事件記錄的檢索而言,Sophos UTM僅提供端點防護服務執行的即時狀態記錄。

而這套UTM之所以能提供端點防護,不全然基於它本身的功能服務模組,而是當中也採用了由該公司維護的端點集中控管雲端服務LiveConnect。這項服務主要提供4大功能:已預先設定組態的端點代理程式安裝包、管理政策的更新與部署、安全資訊的更新與端點系統資訊,以及集中式的事件記錄與報表。

其中較為特別的,我們認為是安裝包的提供,Sophos在這裡提供了可下載安裝檔的網址,不論要控管的電腦位於企業內網或外網,只要能連上網際網路,隨時隨地都可以透過這種方式取得精簡(約12MB)或完整的安裝包(約90MB),再從當地電腦上手動執行安裝檔,以完成代理程式的部署。

從Enterprise Console遠端部署,雖然可做到更自動安裝的效果,但上述作法實際進行時又會遇到很多困難。例如經常會受到個人電腦本身的區網設定、防火牆封鎖網路埠等因素影響,而導致部署失敗,所以在小規模的使用環境或電腦有跨網使用的狀況下,這樣子一臺臺手動下載、執行安裝檔反而比較務實。同時,在UTM與LiveConnect的整合下,企業不需要另外架設防毒伺服器與管理主控臺軟體,也可因應上述環境僅需簡單管理的目的。

有別於傳統必須在總公司與分公司兩端都部署昂貴、設定又複雜的防火牆/VPN設備,整體來說, RED系列設備與Sophos UTM設備的搭配運用,至少可以節省分公司端設備的建置、設定與管理負擔,對於當地的網路安全存取,從建置、基本防護以及集中管理等層面,也都提供了簡易又較便宜的機制。

三個步驟即可完成RED設備啟用

-P51-600.png)

步驟1 啟動對RED服務的支援

要讓RED設備連上Sophos UTM,首先,管理者需要先將UTM的角色設為RED hub,因此需要在網頁介面主選單中的RED Management項目下的全域設定中,要先啟用對RED的支援。UTM會向Sophos管理的RPS服務(RED Provisioning Service)註冊,以便讓自己成為RED hub。

-P51-600_02.png)

步驟2 設定RED設備的連線資訊

接著,輸入分支辦公室的代稱、UTM的外部網路IP位址,以及每臺RED設備特有的編號(RED ID)。RED ID標示在設備底部及產品盒裝上,當RED設備要再綁定其他UTM時,須額外再輸入一組Unlock Code(當RED跟UTM設定完成時會自動產生),確保安全性。

-P51-600_03.png)

步驟3 以燈號顏色呈現RED連線狀態

完成RED設定後,再點選網頁介面的RED Management項目,這裡所呈現的就不是架構示意圖,而是實際的RED運作狀態。管理者還可以即時檢視RED的事件記錄,判斷目前是否正常運作。

-P51-600_04.png)

可加裝3G網卡,作為線路備援

RED系列設備的背面均內建USB埠,企業可插上3G無線寬頻網卡,即可讓RED的埠對外網路存取具有3G備援能力,但要注意的是,RED並非對每一張網卡都支援,需參閱支援的裝置列表文件。

-P51-600_05.png)

提供簡易介面,可在員工電腦部署企業級防毒軟體

若採購的UTM授權中,包含了Endpoint Protection,企業可以透過UTM的網頁介面,不論這些列管電腦是位在總公司、分公司的內網或外部網路,使用者都可以下載、安裝代理程式,以便部署該公司的企業級防毒軟體Endpoint Security and Control,並實施周邊裝置與應用程式控管的措施。

RED設備可建立與其他UTM之間的加密通道

-P52-600(1).png)

步驟1 建立與另一臺Sophos UTM之間的安全傳輸連線

RED設備除了能與企業總部的UTM建立加密連線之外,還可以與其他臺UTM建立加密連線的通道,提供有別於VPN、但又類似Site to Site加密網路的兩地連結。

-P52-600_02.png)

步驟2 完成通道建立後,會一併顯示在RED連線狀態

在RED所連接的UTM與其他UTM之間建立安全通道後,遠端那臺UTM的角色,會等同於當前這臺UTM的RED hub。若成功建立,RED Management的概要網頁,會以燈號呈現RED設備與遠端UTM設備的連接狀態。

-P52-600_03.png)

相關報導請參考「Site to Site VPN也能做到即插即用」

熱門新聞

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-23