繼Locky勒索軟體在2016年第二季大肆虐後,最近又興起另一波與Locky勒索軟體極為相似的Zepto。常見的散佈方式除了Locky曾使用的透過E-Mail以 ZIP壓縮附件夾帶一個.js、.wsf檔散播外,.docm格式的檔案也被用於這一波的攻擊。

近期實例

透過E-Mail夾帶一個ZIP壓縮檔,壓縮檔內帶有一個.wsf程式化腳本 (圖1)

.jpg)

圖1

其內容經過兩層混淆,不易直覺解析 (圖2)

.jpg)

圖2

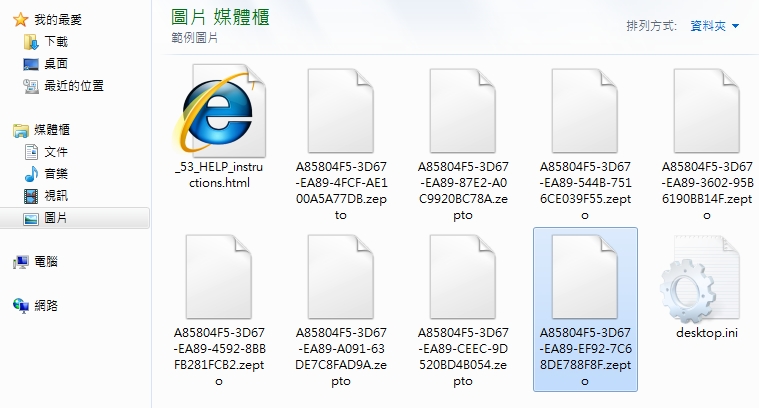

若不慎觸發,則電腦中的檔案都會被加密,副檔名為.zepto (圖3)

圖3

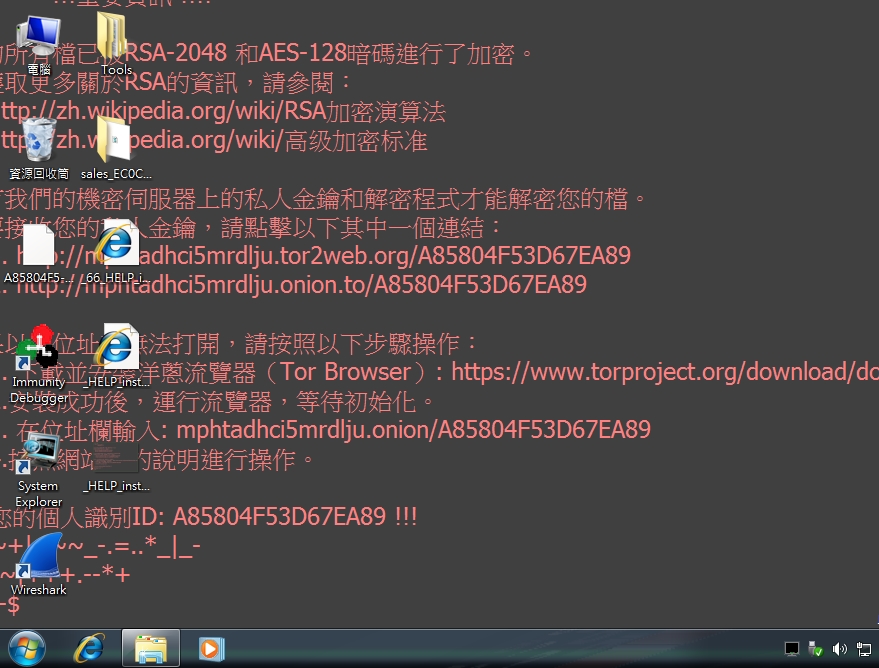

並在桌面、遭到加密的檔案資料夾都會附上一份付贖才能解密的.html相關連結資料 (圖4)

圖4

前往相關連結時會發現Locky Decryptor這個字眼,且經惡意程式內建的功能比對,Locky與Zepto的差異是極少的,相信這是Locky勒索軟體家族的一個新變型 (圖5)

圖5

該如何防範?

- 電子郵件防護系統、上網安全防護系統,與使用者端的安全防護軟體絕不可缺。

- 打開Windows電腦中的顯示副檔名功能,並千萬不要隨便點擊這些副檔名的檔案:.wsf、.js、.jar、.exe、.bat、.cpl、.scr、.com、.pif、.vbs、.ace、.arj、.docm、.rtf。或設法以系統的安全限制工具限制這些檔案的執行。

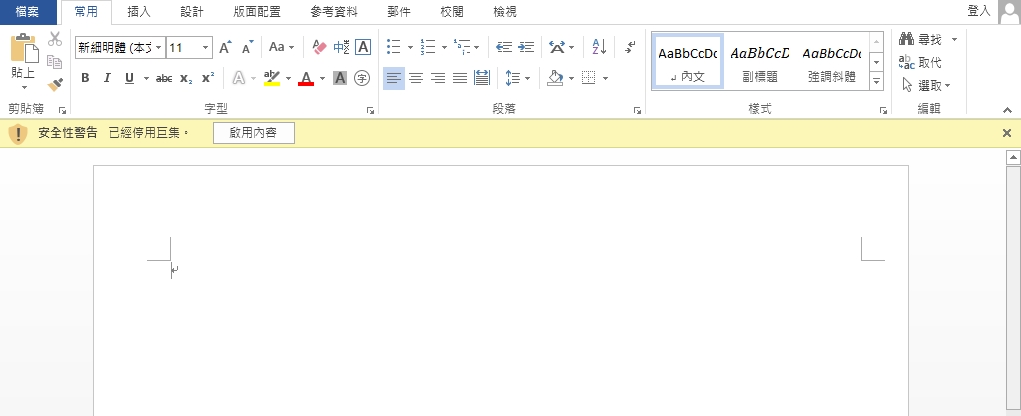

- .docm原是「document with macros」的縮寫之意,即文件中帶有VBA巨集程式,在打開此類檔案時,Microsoft Word本身即會提供保護,封鎖巨集在開啟時被直接執行,此時,千萬別在不慎的情況下啟用執行巨集的功能(圖6)。

圖6

※關於ASRC垃圾訊息研究中心:

ASRC垃圾訊息研究中心(Asia Spam-message Research Center),長期與中華數位科技合作,致力於全球垃圾郵件發展特徵之研究事宜,並運用相關數據統計、調查、趨勢分析、學術研究、跨業交流、研討活動..等方式,促成產官學界共同致力於淨化網際網路之電子郵件使用環境。更多資訊請參考 www.asrc-global.com 。

熱門新聞

2024-04-17

2024-04-17

2024-04-18

2024-04-15

2024-04-15

2024-04-15

Advertisement