在「蜘蛛人」系列電影中,有一句很多人都會引用的經典臺詞:「能力越強,責任越大」,因為擁有這些超能力的人,一個不小心的動作,就會造成很大的傷亡,但這段話不只說給這群超級英雄聽,對那些擁有高權限的人也頗適用。

在企業的環境中,哪些人屬於這樣的身分?

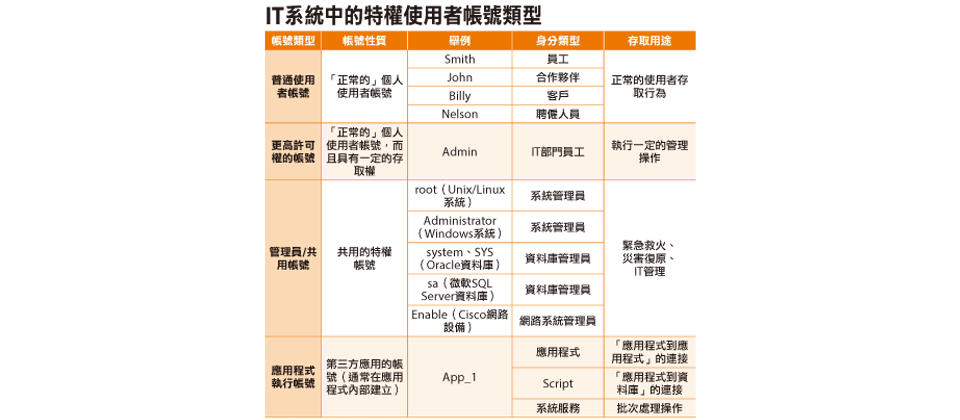

以IT部門來說,上述的程式開發人員、伺服器的系統管理者、網管、資料庫系統管理者(DBA),跟一般使用者相比,因為他們必須負責相關的維護作業,所以都被賦予很高的執行權限,因此都是特權的擁有者。

除了IT人員,公司高階主管其實也屬於特權使用者的範圍。雖然他們不會擁有系統管理員的權限,但由於位高權重,得到公司很大的信任,因此能存取的資料較完整、可操作的系統功能也比一般員工多,因此如果他們刻意想要竄改、刪除或竊取資料,或不小心做了上述動作,工作流程當中又沒有設立足夠的防弊、稽核機制,很可能就會嚴重危害到企業日常業務維運,甚至經常等到事情發生很久之後,這些失控的離譜狀況才被一一發現。

近幾年來,各行各業出現高層洩密的事件越來越多。2013年最著名的例子是宏達電,9月驚暴新型手機使用介面洩密案,該公司研發中心副總與處長等高層人士,涉嫌竊取營業機密,並將相關資料攜至中國並公開向其他廠商簡報,準備合開新公司。

10月爆發另一個重大洩密事件,是跟特殊職務人員所經手的敏感資料有關。起因是一位任職於花旗環球證券的分析師,他將未正式出版的市場研究報告內容洩漏給客戶,形成內線交易,被有關單位重罰3千萬美元。

最近的機密外洩事件,不單出現在商業領域,連國家機密也不保,例如12月時,曾爆發軍官將航管重要機密外洩的事件。

權責畫分不清,監督機制不足,監守自盜行為很容易發生

讓我們再回到IT的領域,想想看這樣的洩密事件,在IT人身上是怎麼發生的?為什麼公司的其他人難以在第一時間發現?

如果IT人員在系統上想要從事一些不法的行為,他通常不會用自己的帳號來進行。

有些人會把系統當中原先已經被停用的帳號重新啟用,因為該帳號的身分是一般使用者,權限太低,做不了什麼壞事,以AD環境為例,於是他會把這個帳號加入網域管理員或企業管理員等安全性群組,這個帳號就可以存取網域上的很多地方,等到他事情做完,再把該帳號停用,甚至刪除,若是刪除,日後就算被保存到相關記錄裡面,也死無對證,無法解析。系統只會知道相關編號或帳號名稱,但實際的使用人是誰,往往無從得知。

對於這樣的行為,代理特權使用者管理產品的商丞科技業務經理李舒玄描述得很生動,他說這是「借屍還魂」。

而有些後續接手該項工作的IT人,心態也很可議:「反正不是我就好了」覺得多一事不如少一事,因此公司就算曾經發生這類事件,往往也不了了之。如果做這些壞事的不是公司內賊,而是刻意闖進來攻擊的駭客,有些人的作法就不是上述那樣。

例如,他們不會花時間找想要的資料,而是竊取到管理者帳密之後、攻入內部主機,再想辦法儘快整批運走裡面的資料,甚至也不花時間、心力滅跡,等全部到手之外,再自行從中尋找有價值的資訊。

總結上面的例子,特權帳號的擁有者究竟能做哪些事?

首先,他可以定義新使用者的身分,例如新增一個使用者帳號,卻不讓身分政策管理機制能夠套用管制措施。

其次,是變更其他使用者身分類型,例如以低調的方式逐漸提升帳號權限,或是新增其他特權帳號、限制其他使用者可以存取的服務來隱匿。

接著,這樣的帳號獲得很高的授權,能夠存取機密與敏感資訊,像是新增、刪除、修改或是複製。

甚至,這些帳號還有變更系統事件記錄的能力,因此將會嚴重影響稽核有效性,像是擅自修改或刪除單筆記錄或整份記錄檔案。有些特權使用者所獲得的權限更大,可擁有一整個系統,在這樣的環境下更能夠為所欲為。

共用特權帳號的情況很普遍,增加了識別身分的難度

前面我們提到的狀況是特權帳號因為擁有的存取權限過高,所以會有很大的風險。另一個在IT環境也難以處理的議題,是有不少系統中的特權帳號,是多人一起共用的。

最知名的例子是Windows系統的Administrator帳號、Unix與Linux系統下的root帳號,以及SQL Server資料庫的sa。如果這樣的狀況不能避免,就無法根據該帳號來追究應負的責任(Accountability),同時,對於權責畫分(Separation of Duties,SoD)的要求也會因此無法落實,系統所保留的稽核記錄等於不完整,存取行為的透明度相對不足。

這種情況在傳統的資料中心環境下,已經存在多年,如今伴隨著虛擬化與雲端服務的環境日益普及,共用帳號還是繼續存在,而且如此所面臨的挑戰將會更大。

舉例來說,在傳統的IT環境中,如果我們需要建置一套應用系統,需要寫簽呈,請老闆批准採購或使用相關軟硬體設備,但到了虛擬化環境、雲端,系統管理者只要透過快照、虛擬機器複製,就可以在很短時間內完成一套環境的建置,而IT人員在裡面做任何事情,都有可能不會被稽核到。

而且,若有人拿到虛擬化平臺的管理者帳號、密碼,並趁機潛入其中接管,他可以將能存取到的所有虛擬機器映像檔,直接複製、帶走,此時,不論你對虛擬機器內應用系統上的權限有多大,也沒用,因為,對方已經從更底層的部份掌握了整個平臺。

ISO 27001:2013年版針對特權處理的要求

A.9 Access control 存取控制

A.9.1 Business requirements of access control 存取控制的營運要求

A.9.1.1 Access control policy 存取控制政策

A.9.1.2 Access to networks and network services 網路及網路服務的存取

A.9.2 User access management 使用者存取管理

A.9.2.1 User registration and de-registration 使用者註冊與註銷

A.9.2.2 User access provisioning 使用者存取配置

A.9.2.3 Management of privileged access rights 特權存取權限的管理

A.9.2.4 Management of secret authentication information of users 使用者之

安全鑑別資訊的管理

A.9.2.5 Review of user access rights 使用者存取權限的審查

A.9.2.6 Removal or adjustment of access rights 存取權限的移除或調整

A.9.4 System and application access control系統與應用系統存取控制

A.9.4.1 Information access Restriction 資訊存取限制

A.9.4.4 Use of privileged utility programs特許系統公用程式的使用

資料來源:臺灣BSI驗證部協理兼任IT部門主管謝君豪,2013年12月

熱門新聞

2024-04-17

2024-04-17

2024-04-15

2024-04-15

2024-04-15

2024-04-18