在今年(2013)2月,美國資安公司Mandiant公布一份APT攻擊的調查報告──《APT1:揭露一個中國的網路軍事間諜組織》,直指位於中國上海的中國人民解放軍61398部隊,與他們長期跟蹤調查的APT(Advanced Persistent Threat)攻擊行動(命名為APT1)有極高的相關性。種種跡象顯示,中國網軍有計畫的滲透上百個政府機關與民間企業,經年累月竊取大量的國家與商業情報,其中臺灣就有2個受害單位。

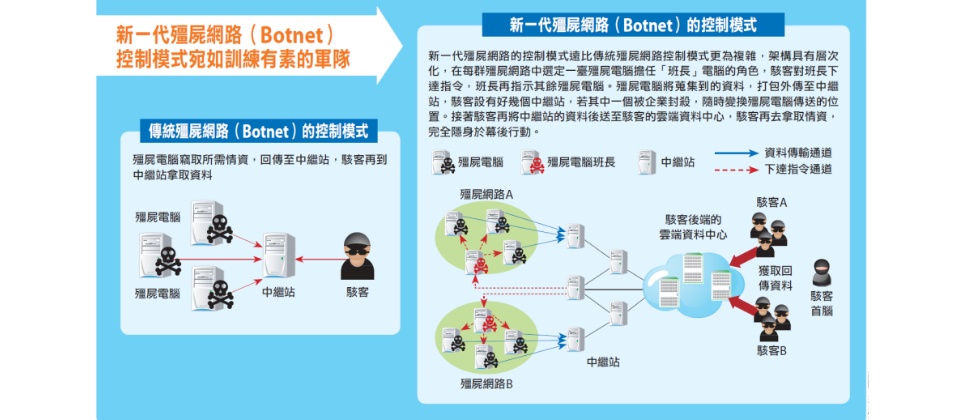

新一代殭屍網路的控制模式遠比傳統殭屍網路控制模式更為複雜,架構具有層次化,在每群殭屍網路中選定一臺殭屍電腦擔任「班長」電腦的角色,駭客對班長下達指令,班長再指示其餘殭屍電腦。殭屍電腦將蒐集到的資料,打包外傳至中繼站,駭客設有好幾個中繼站,若其中一個被企業封殺,隨時變換殭屍電腦傳送的位置。接著駭客再將中繼站的資料後送至駭客的雲端資料中心,駭客再去拿取情資,完全隱身於幕後行動。

美國APT1報告讓中國網軍現形

Mandiant公司指出,從2006年他們開始調查至今,APT1攻擊行動已經滲透過橫跨20個主要產業的141家公司。平均而言,APT1攻擊行動會在每個受害目標潛伏1年之久,試圖竊取各式各樣的資料,包括技術藍圖、製造方法、測試結果、商業計畫、售價文件、合作協議,以及各種電子郵件、聯絡名單、帳號密碼、網路架構、身分驗證等等。而潛伏最久的入侵行動,甚至長達4年10個月都沒有被發現。

若是一般為了謀利而犯案的駭客組織,除了竊取有價資訊之外,通常會想辦法再偷些金錢,但是Mandiant在追蹤APT1攻擊行動的過程中,卻發現這個駭客組織只專注於竊取情報與智慧財產,絕不碰任何金錢。而其中單一個案被竊取的資料量,最多的竟然高達6.5TB。

Mandiant公司根據APT1攻擊行動所使用的IP位置,追蹤到中國人民解放軍61398部隊位於上海的基地,再追蹤APT1在全球各地申請假網址所使用的帳號,更進一步識別出其中幾名駭客的身分。同時,比對APT1攻擊者的技能與61398部隊的人才召募條件,以及攻擊行動中屢次出現的英文拼錯與文法上明顯的錯誤,種種跡象讓Mandiant為此調查下了結論:APT1絕非一般的駭客組織,他們有精心布局的攻擊策略,專注於竊取大量有價值的情報;APT1就是中國的一支網軍,隸屬於中國人民解放軍總參三部二局的61398部隊。

APT1報告一出爐,旋即引起軒然大波。有人擔心日後要調查駭客行動會更加困難,也有人贊同Mandiant此舉能讓社會大眾更認清APT攻擊的嚴重性,以及必須立即面對此議題的迫切性。

多年來,臺灣因政治關係長期籠罩在中國網軍滲透的陰影之下,政府機關或政治人物的電腦被駭是時有所聞,然而,卻鮮少有人可以具體指出中國網軍的存在,以及攻擊行動的事實。APT1這份報告出爐之後,這個答案昭然若揭。

或許你會認為臺灣在APT1攻擊的141個被害組織中,不過只占了2名,但是,就在Mandiant的調查報告公布後不久,臺灣的資安研究團隊也有了驚人的發現,他們追蹤到另一個駭客組織的足跡,而臺灣是最大的受害者。

臺灣APT101報告的驚人發現

事情源自於中研院與資安公司艾斯酷博合組了一個4人的研究團隊,成員包括中研院計算中心資安組組長叢培侃、中研院資安研究員Fyodor Yarochkin、艾斯酷博創辦人吳明蔚與艾斯酷博首席資安研究員邱銘彰。他們從上萬封電子郵件中發現許多駭客攻擊的蹤跡,都指向同一個駭客組織的作為,而且這些以釣魚郵件為攻擊手法的駭客入侵活動,有許多是有目的性的針對臺灣政府機關、新聞媒體與民間企業,例如其中一個被鎖定的政府機關,就是掌管產業發展的重要單位。

邱銘彰表示,這些釣魚郵件所挾帶的惡意程式,經過測試皆能安然通過防毒軟體的檢測,而且截至目前為止,這個他們稱之為APT101的駭客組織,仍然針對臺灣的政府機關與民間企業散播攻擊郵件。

其中有一個攻擊郵件偽裝為學術單位的會議通知,倘若收到信件的使用者對於APT與釣魚郵件的警覺性不夠高,直接開啟會議通知檔案,在防毒軟體無法提出警告的情況下,可以想見許多人的電腦都已經被這群駭客所挾持了。

臺灣的資安團隊循線追查這群駭客近二年的活動軌跡,發現他們並非等閒之輩。邱銘彰表示,APT101駭客組織大約有25個人,然而他們曾經攻下的電腦超過5千8百臺,而且這數千臺殭屍電腦被分成4個不同的傀儡網路(Botnet),遍及30個國家。要以25名人力,在4個不同的傀儡網路中,同時操蹤數千臺殭屍電腦,竊取駭客所要的情報,邱銘彰說,這絕對需要精細的工作流程與精密的管理。

進一步分析被駭客利用來做為殭屍網路控制中繼站(Command & Control)的受害電腦,臺灣的資安團隊逐步釐清APT101組織的後臺管理機制,描繪出APT101駭客攻擊的運作模式。

邱銘彰表示,過去都誤以為一個駭客組織只操蹤著一個傀儡網路,透過這起事件調查首度發現駭客竟然同時操蹤多個傀儡網路,而且為了掩人耳目,駭客以不同的通訊協定在操蹤這些傀儡網路(如偽裝成即時通訊或電子郵件通訊協定),其管理的複雜度可想而知。

同時他們發現駭客已經採用更聰明的控制方法,在傀儡網路中安排了好幾臺能對殭屍電腦下達指令的控制中繼站,並且都具有備援能力,即使其中的控制中繼站被發現而清除了,另外尚存的控制中繼站仍可自動接手。所以,對於傀儡網路若無法同時全盤清除,只要殘餘勢力仍存在,駭客的傀儡網路就會伺機再壯大。

要能同時操控這麼複雜的傀儡網路,APT101駭客組織顯然得要有一套精良的工作流程。臺灣的資安團隊從惡意程式的檔名也發現了這一點,對於每一次的攻擊行動,APT101都採取一致的命名原則,都有相同的格式註記攻擊日期、攻擊對象,與該次攻擊所使用的惡意程式的代碼,甚至還發現一些預先設定好、處於待命狀態的攻擊計畫,從名稱上就可以了解攻擊日期與對象。而且,攻擊行動也都有Log檔記錄,在攻擊過程中由其他人接手,照著Log檔的記錄就能繼續執行未完成的步驟。

再由收集到的惡意程式來分析,邱銘彰表示,APT101的攻擊手法非常精細,駭客使用好幾種惡意程式,依照攻擊腳本在攻擊的各個階段發揮功能,以確保攻擊行動成功。

這群駭客發動攻擊的首部曲,是利用釣魚郵件植入惡意程式。如上述所說偽裝成學術會議的通知信,就是其中一種手法,而該學術會議的相關訊息目前在多家大專院校的網站上都還查得到。

在釣魚郵件的製作上,APT101駭客組織已經採取自動化的流程。首先攻擊者會依照既定計畫,將攻擊行動的代碼與設定輸入自動產生器,接著自動產生器會產出相對應的惡意文件檔案,並製作挾帶惡意檔案的釣魚郵件,自動發動攻擊。

以APT101的攻擊行動來看,第一波透過釣魚郵件挾帶的惡意程式,肩負著搶灘的功用,必須要能騙過防毒軟體等資安防禦設施,靜悄悄地入侵受害電腦。因此,為了避免驚動警報器,這一類型的惡意程式威脅性不大,以便蒙混過關。

第一波搶灘的惡意程式著陸之後,就會開始執行偵搜任務,了解電腦狀態與網路環境。為了不被發現,這類惡意程式會執行電腦許可的指令,例如net user、net view等等,藉此蒐集電腦與網路的資訊,以利駭客發動下一波攻勢。由於這些都是電腦本機的合法指令,而且IT管理人員也常使用這些指令,因此資安防護措施通常對於這些指令不會提出任何警告,也就無法在初期掌握駭客的動態。

邱銘彰表示,第一波攻擊的惡意程式甚至會偵測其著陸的電腦是否為沙箱(Sandbox),以了解入侵的電腦是否為誘敵用的糖罐(Honeypot),可見駭客聰明到不想浪費時間在無謂的標的。

第二波進攻的攻擊程式,就是真正武力強大的惡意程式了,像是惡名昭彰的鍵盤側錄器、遠端遙控工具等等,建立進出用的後門,開始竊取資訊。

在APT101駭客組織所掌控過的5千8百臺殭屍電腦中,邱銘彰表示,臺灣就占了一半以上,可見臺灣是這個駭客組織的首要目標。然而更嚴重的是,目前這個攻擊行動尚未停止,面對如此訓練有素的駭客組織,他們每隔2天就會以自動產生器生成新的惡意程式,防禦的速度永遠慢於攻擊的速度,想要只依靠防毒軟體來阻擋,顯然是緣木求魚。

這些事實在在告訴我們,網路戰爭早已經在臺灣發生了,而且受害的對象不只有政府機關,民間企業的智慧財產也悄悄外流。面對形同軍隊的APT,唯有正視敵人,才能找到制敵之道。

-P28-600.png)

熱門新聞

2024-04-17

2024-04-17

2024-04-15

2024-04-15

2024-04-18

2024-04-15