利用竊密軟體(Info Stealer)收集目標電腦各式帳密資料,或是洗劫使用者的加密貨幣錢包的情況不時傳出,但這類惡意程式鎖定了新的攻擊目標,駭客將其用來收集遠端桌面連線的組態資料(RDP檔案),而有機會在不需知道帳密資料的情況下存取受害電腦。

在社群網站、開發工具有許多系統提供了藍勾勾的機制,來表明這是通過驗證的名人或是開發者,但這樣的機制也被濫用於OAuth網路釣魚攻擊。資安業者Proofpoint揭露發生在12月初的網釣攻擊行動,但與過往不同的是,駭客發出請求授權的惡意雲端應用程式,其開發者竟有此種標章,而可能讓使用者降低警覺。

資安業者Eclypsium於12月公布了3個AMI MegaRAC的BMC軟體漏洞,但他們最近又再公布2個發現的漏洞,而延遲近2個月才公布的原因,是要讓AMI能有較為充分的時間完成修補。

【攻擊與威脅】

駭客利用竊密軟體Vector Stealer挾持遠端桌面連線的相關組態檔案 #Vector Stealer #RDP #Info Stealer

資安業者Cyble揭露名為Vector Stealer的竊密程式,攻擊者主要藉由此惡意軟體盜取受害電腦的RDP檔案,進而挾持遠端桌面連線。副檔名為RDP的這種檔案,包含建立遠端桌面連線所需的詳細組態,攻擊者可在不需知道帳密的情況下,根據這當中內容來遠端存取受害電腦,或是進行橫向移動,甚至進行其他攻擊。

資安業者Cyble揭露名為Vector Stealer的竊密程式,攻擊者主要藉由此惡意軟體盜取受害電腦的RDP檔案,進而挾持遠端桌面連線。副檔名為RDP的這種檔案,包含建立遠端桌面連線所需的詳細組態,攻擊者可在不需知道帳密的情況下,根據這當中內容來遠端存取受害電腦,或是進行橫向移動,甚至進行其他攻擊。

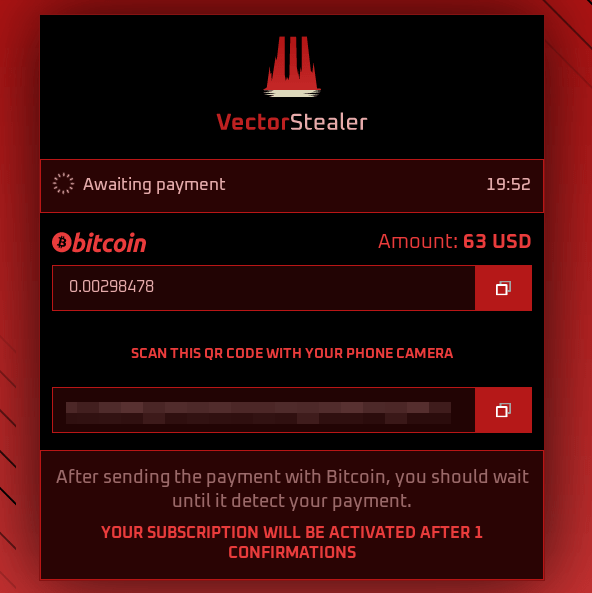

研究人員指出,此竊密軟體約自2022年下半出現在駭客論壇,駭客以63美元的價格出售,並要求買家以比特幣付款,買家可透過網頁管理介面的選單打造竊密程式,然後指定該軟體透過SMTP協定,或是Discord、Telegram的API回傳偷到的資料。

駭客濫用微軟認證的藍勾勾帳號,發動OAuth同意網路釣魚攻擊 #OAuth #Consent Phishing #同意網路釣魚 #藍勾勾

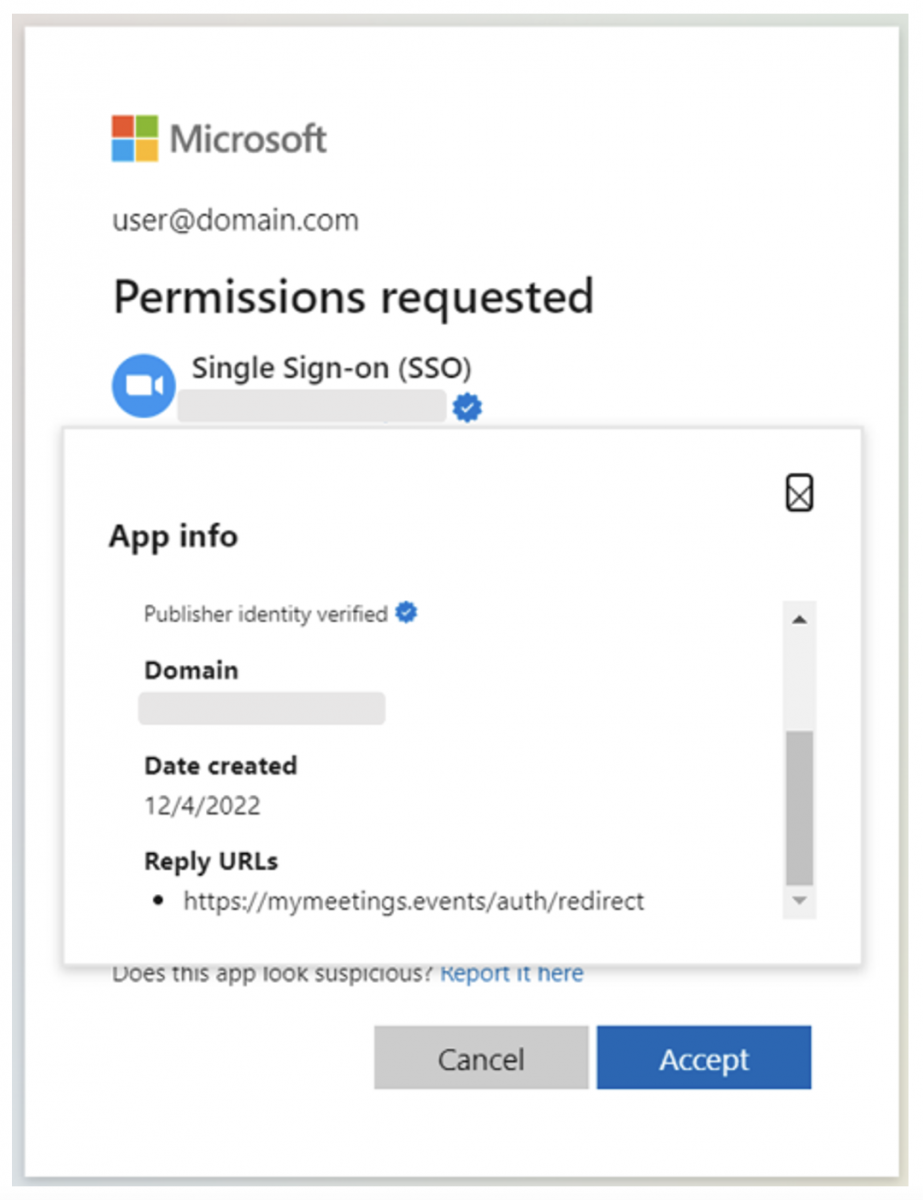

資安業者Proofpoint發現鎖定英國組織的同意網路釣魚(Consent Phishing)攻擊行動,駭客自2022年12月6日開始,濫用OAuth應用程式授權,引誘使用者授予惡意雲端應用程式權限,而能讓攻擊者有機會存取用戶資料,或是入侵電子郵件信箱、存取行事曆等。

資安業者Proofpoint發現鎖定英國組織的同意網路釣魚(Consent Phishing)攻擊行動,駭客自2022年12月6日開始,濫用OAuth應用程式授權,引誘使用者授予惡意雲端應用程式權限,而能讓攻擊者有機會存取用戶資料,或是入侵電子郵件信箱、存取行事曆等。

與過往濫用OAuth授權的攻擊行動不同的是,駭客為了取信攻擊目標,他們這次使用的3款惡意應用程式,皆通過微軟的發布者驗證(Verified Publisher)流程,而在授權網頁上出現藍勾勾符號。研究人員於12月20日向微軟通報,並指出攻擊行動持續到27日。

對此,微軟表示,他們在12月15日察覺有人假冒合法公司申請Microsoft Cloud Partner Program(MCPP)計畫,然後製作惡意OAuth應用程式並用於同意網路釣魚攻擊行動,該公司已封鎖被用於攻擊的應用程式,並通知受影響的使用者。

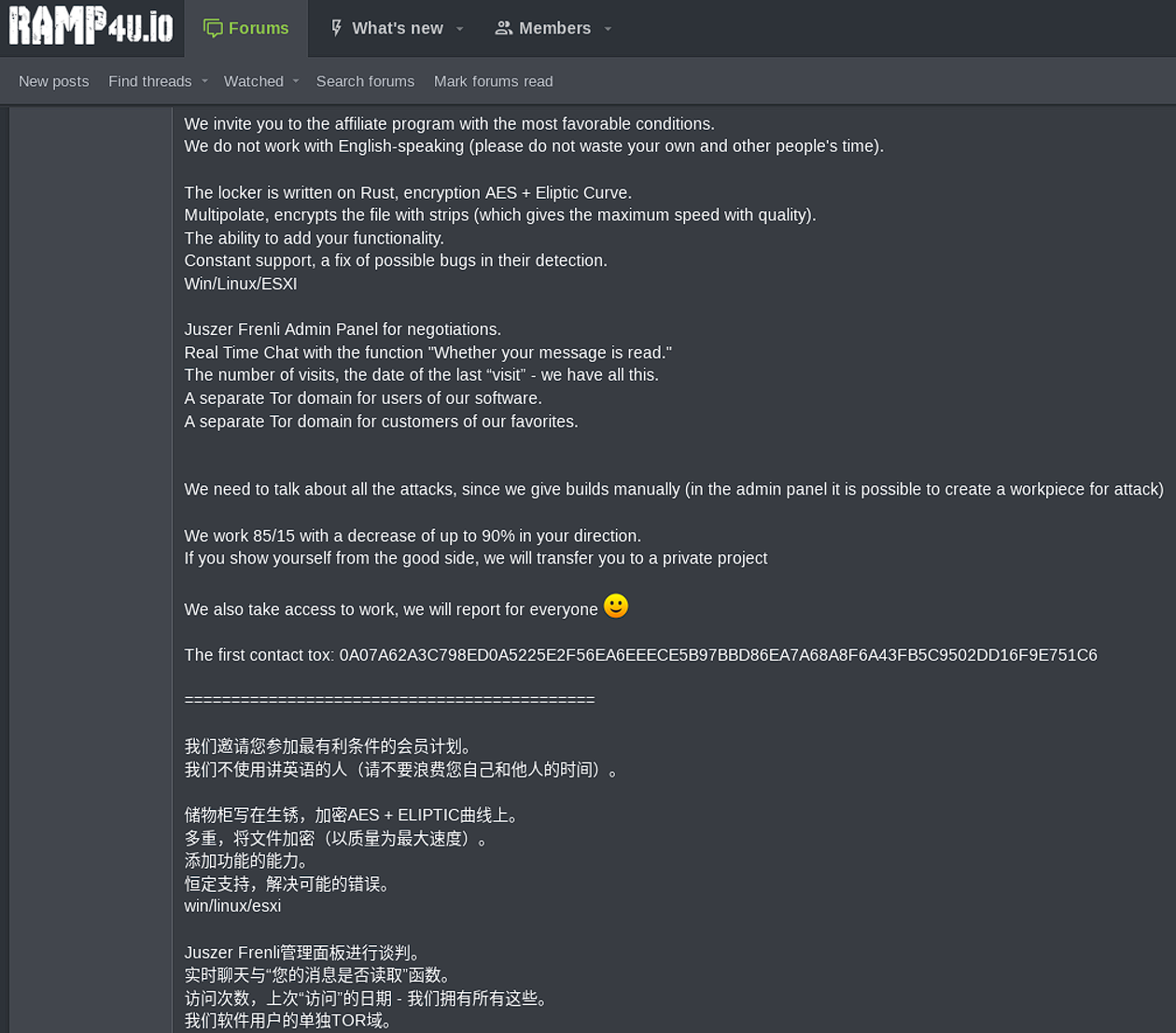

勒索軟體Nevada同時鎖定Windows與VMware虛擬化平臺而來,祭出高額贖金拆帳利誘打手加入 #勒索軟體 #Nevada

資安業者Resecurity發現名為Nevada勒索軟體,駭客自2022年12月在暗網論壇RAMP上宣傳,徵求使用俄文與中文的駭客從事攻擊行動,並提出得手後贖金打手可抽成85%作為報酬。此勒索軟體同時具備Windows與VMware ESXi(Linux)版本,兩者的共通點在於,在攻擊的過程中都採用Salsa20演算法加密檔案。

資安業者Resecurity發現名為Nevada勒索軟體,駭客自2022年12月在暗網論壇RAMP上宣傳,徵求使用俄文與中文的駭客從事攻擊行動,並提出得手後贖金打手可抽成85%作為報酬。此勒索軟體同時具備Windows與VMware ESXi(Linux)版本,兩者的共通點在於,在攻擊的過程中都採用Salsa20演算法加密檔案。

研究人員指出,Windows版勒索軟體不只能加密指定的檔案,還能找出網路的共用資料夾,或是電腦裡隱藏的磁碟機進行加密,比較特別的是,該勒索軟體不只無法在蘇聯地區執行,亦會在匈牙利、越南、馬來西亞、泰國、土耳其、伊朗等國家停止運作。

至於ESXi版本的部分,則僅針對小於512 KB的檔案才會執行完全加密,且疑似有軟體臭蟲的緣故,該勒索軟體執行加密檔案的過程中,大小介於512 KB至1.25 MB的檔案,會被略過不處理。

惡意軟體HeadCrab鎖定Redis而來,利用1,200臺伺服器挖礦 #Redis #挖礦攻擊

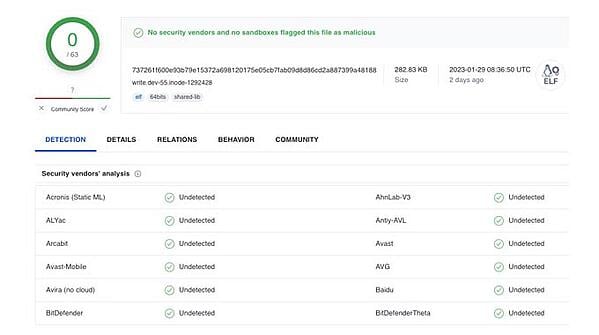

資安業者Aqua Security揭露針對記憶體資料庫Redis伺服器而來的惡意軟體HeadCrab,此攻擊行動約從2021年9月上旬開始,迄今至少控制1,200臺伺服器,並將其用於挖取門羅幣(Monero)。

資安業者Aqua Security揭露針對記憶體資料庫Redis伺服器而來的惡意軟體HeadCrab,此攻擊行動約從2021年9月上旬開始,迄今至少控制1,200臺伺服器,並將其用於挖取門羅幣(Monero)。

研究人員指出,此惡意軟體能繞過傳統的防毒軟體解決方案,或是無代理程式(agentless)的偵測系統,而能夠危害大量Redis伺服器。他們將其上傳至惡意軟體分析系統VirusTotal,結果沒有防毒引擎將其識別為有害。

而對於入侵這些伺服器的手段,駭客看上這種資料庫的開發者設定用戶通常會在內部網路環境建置,預設並未啟用身分驗證的情況,尋找曝露於網際網路的Redis下手,一旦攻擊者找到無須身分驗證就能存取的伺服器,就會下達SLAVEOF的命令,然後植入此惡意軟體。根據研究人員找到的駭客錢包內容來判斷,估計每臺伺服器一年可挖到4,500美元的加密貨幣,相較於一般能挖到200美元高出許多。

歐美醫療院所面臨DDoS攻擊,原因是有人租賃Passion殭屍網路向這些單位行凶 #Killnet #DDoS-as-a-Service #烏克蘭戰爭

資安業者Radware揭露名為Passion的DDoS租賃服務平臺(DDoS-as-a-Service),此為隸屬於俄羅斯駭客組織Killnet與Anonymous Russia旗下的Passion Group架設的殭屍網路,並於1月27日開始被用於攻擊行動,目標是美國、葡萄牙、西班牙、德國、波蘭、芬蘭、挪威、荷蘭,以及英國的醫療機構,這些駭客提供此攻擊服務的目的,就是對於這些向烏克蘭提供軍援的國家進行報復。

值得留意的是,此DDoS攻擊平臺採用了Dstat.cc流量量測服務,而具備網路第4層至第7層的攻擊能力,並聲稱能對抗Cloudflare或是Google Shield等業者的緩解措施。

Google電信服務傳出資料外洩,導致駭客能進行SIM卡挾持攻擊 #Google Fi #SIM Swapping #供應鏈攻擊

根據資安新聞網站Bleeping Computer的報導,Google旗下的美國電信網路服務Google Fi向客戶發出通知,有一家他們合作的基礎電信網路服務供應商發生資料外洩事故,有可能導致Google Fi用戶的個資外洩。

根據資安新聞網站Bleeping Computer的報導,Google旗下的美國電信網路服務Google Fi向客戶發出通知,有一家他們合作的基礎電信網路服務供應商發生資料外洩事故,有可能導致Google Fi用戶的個資外洩。

這些資料包含了電話號碼、SIM號碼、帳號狀態,以及電信服務的資費方案等,但不含姓名、電子郵件信箱、支付卡資料、社會安全碼等其他敏感資料。至於出事的電信網路服務供應商的身分,該新聞網站指出很有可能是T-Mobile,但Google未證實此項猜測。

此起事故傳出後,已有Google Fi用戶表示遭到SIM卡挾持,導致電子郵件信箱、金融帳號,以及Authy雙因素驗證程式,都被駭客掌控。

美國電信業者Charter Communications傳出資料外洩,疑似外部供應商遭駭所致 #供應鏈攻擊 #資料外洩

根據資安新聞網站The Record的報導,有人在1月26日在駭客論壇上,宣稱握有55萬美國電信業者Charter Communications用戶的姓名、帳號、地址等資料。

該電信業者證實此事並著手調查,初步的結果顯示,他們的其中一家第三方供應商存在安全漏洞所致,但外洩的資料不包含客戶的財務資料或是專屬網路資訊。

印度炸藥商Solar Industries India遭駭,勒索軟體BlackCat聲稱竊得2 TB機密 #勒索軟體 #BlackCat

根據資安新聞網站SecurityAffairs的報導,勒索軟體BlackCat近日將印度炸藥製造商Solar Industries India列為受害組織,並聲稱竊得2 TB的機密資料,內容涉及該公司旗下所有的炸藥、引爆系統細節,包含完整的規格、設計圖、審核資料等。

根據資安新聞網站SecurityAffairs的報導,勒索軟體BlackCat近日將印度炸藥製造商Solar Industries India列為受害組織,並聲稱竊得2 TB的機密資料,內容涉及該公司旗下所有的炸藥、引爆系統細節,包含完整的規格、設計圖、審核資料等。

除了上述的產品文件,駭客亦宣稱握有合作夥伴的資料,以及政府合作的文件、軍備供應鏈的資料、該公司錄下製作產品過程的監視器記錄等。為了證明確有此事,駭客公布了竊得的文件與監視器畫面截圖,並要求該公司於24小時內與他們聯繫。

烏克蘭IT軍隊聲稱破壞了俄羅斯天然氣公司Gazprom的基礎設施 #烏克蘭戰爭 #資料外洩

根據資安新聞網站SecurityAffairs的報導,烏克蘭IT軍隊於Telegram頻道上宣稱,近日成功入侵俄羅斯天然氣公司Gazprom的基礎設施並進行破壞,且竊得1.5 GB資料,這些資料包含了逾6千份機密檔案,內容與俄羅斯當地的油井自動化探勘與開採有關。

【漏洞與修補】

研究人員再度揭露AMI MegaRAC的BMC軟體漏洞 #BMC #BMC&C #AMI

資安業者Eclypsium在12月公布了3個American Megatrends(AMI)基板管理控制器(BMC)解決方案MegaRAC漏洞,至少影響AMD、Dell EMC、技嘉、雲達等15個廠牌的伺服器,研究人員再於1月30日布公布2個當時發現的漏洞CVE-2022-26872、CVE-2022-40258,其CVSS風險層級分別為8.3分與5.3分。

CVE-2022-26872一旦遭到利用,攻擊者可阻止IT人員重設MegaRAC系統的密碼;CVE-2022-40258則與名為Redfish的API有關,原因是採用強度不足的密碼雜湊。

研究人員表示,這兩個新漏洞延後快2個月才公布的原因,就是為了讓AMI能有較為充足的時間修補。Eclypsium將前後發布的5個漏洞,統稱為BMC&C。

電信網路程式庫Open5GS GTP出現可被用於阻斷服務攻擊的漏洞 #Open5GS

資安業者Synopsys揭露的電信網路程式庫Open5GS GTP漏洞CVE-2023-23846,CVSS風險層級為7.5分,一旦攻擊者將其用來發動攻擊,就有可能影響4G LTE或5G行動網路的關鍵網路功能,進而導致服務中斷(DoS),甚至有可能因為過度消耗系統資源,而波及伺服器其他服務,影響Open5GS GTP 2.4.12版與2.5.6版。

此漏洞起因與該程式碼在解析GPRS隧道通訊協定GPTv1-U訊息的延伸標頭時,其長度的驗證不當,導致只要有通訊協定的酬載延伸標頭設置為零,就有可能產生無限迴圈的情況,受影響的處理程序隨即就會無法回應。研究人員指出,這些有問題的程式碼被多種功能共用,影響有可能相當廣泛。

【其他資安新聞】

歐洲大型汽車經銷商Arnold Clark傳出遭勒索軟體Play攻擊

近期資安日報

【2023年2月1日】 中國駭客組織Dragonbridge對臺散布統戰訊息、臺灣近2千臺威聯通NAS設備尚未修補重大漏洞

【2023年1月31日】 資料破壞軟體SwiftSlicer被用於破壞AD網域、密碼管理器KeePass漏洞恐讓攻擊者能明文輸出資料庫

熱門新聞

2024-04-17

2024-04-15

2024-04-15

2024-04-17

2024-04-15

2024-04-15

2024-04-15