研究人員發現小型企業用路由器業者TP-Link二款產品存在遠端程式碼執行(remote code execution,RCE)及資訊洩露漏洞,而且目前還沒有修補程式。

卡內基美隆大學電腦網路危機處理暨協調中心(CERT Coordination Center,CERT/CC)公告由微軟研究人員James Hull發現的二款漏洞,存在於TP-Link小型企業適用的路由器韌體,產品型號分別是150Mbps的WR710N-V1-151022及雙頻無線路由器Archer C5 V2。其中WR710N-V1-151022問題韌體為2015年10月22日釋出的版本,而Archer C5 V2受影響的韌體,則為2016年2月1日釋出的版本。

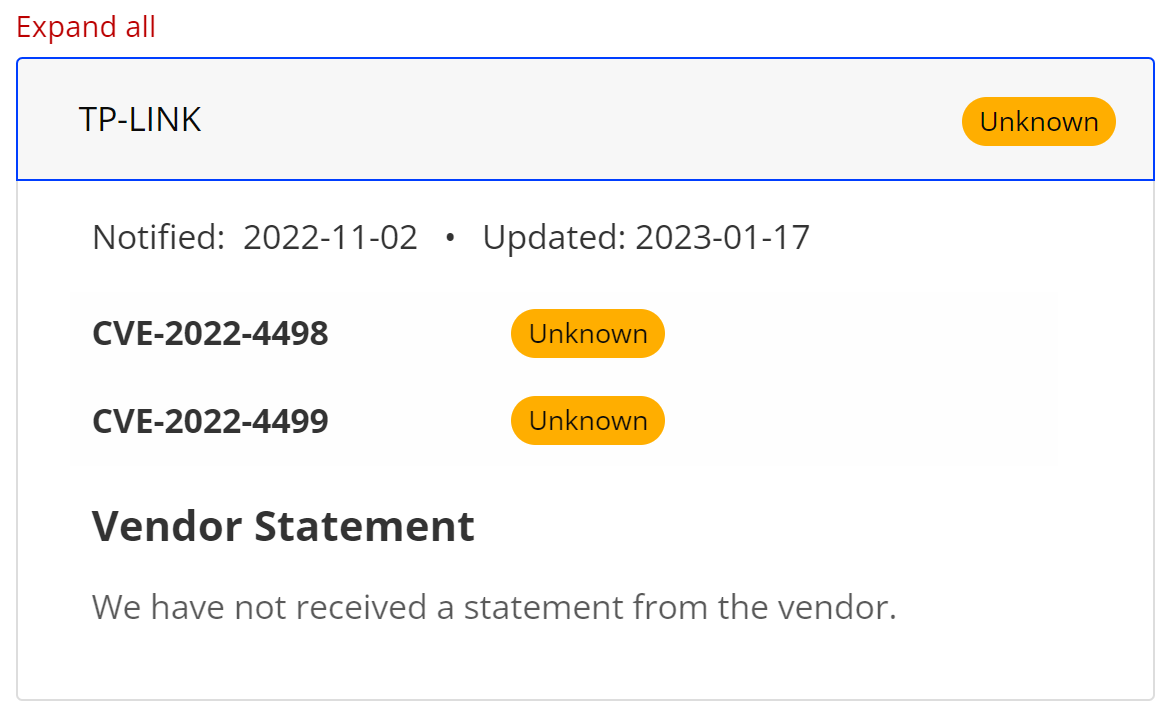

兩項RCE漏洞分別是CVE-2022-4498及CVE-2022-4499。其中CVE-2022-4498是HTTP基本驗證(Basic Authentication)模式中的緩衝溢位漏洞。當系統使用HTTP基本驗證時,遠端攻擊者可傳送惡意封包,造成httpd精靈的記憶體堆積溢位而毁損,導致httpd程序的阻斷服務(denial of service,DoS),或是讓攻擊者遠端執行任意程式碼。CVE-2022-4498 CVSS 3.1風險值高達9.8。

CVE-2022-4499則是發生在httpd精靈的strcmp()函式中的旁路攻擊(side-channel attack)漏洞。攻擊者可藉由量測驗證使用者名稱和密碼憑證過程的反應時間,而猜出使用者名稱、密碼的每個字元,這就可能造成資訊洩漏。CVE-2022-4499 CVSS 3.1風險值為7.5。

CERT/CC說,目前尚未發現有可用的解決方案。這顯然需要TP-Link發布韌體更新。不過CERT/CC說,他們在去年11月2日通知廠商後,截至今年1月17日還沒接獲回應。

熱門新聞

2024-04-17

2024-04-15

2024-04-17

2024-04-15

2024-04-15

2024-04-15

2024-04-15