知名白帽駭客Sam Curry以及其安全研究團隊,針對接近20家汽車製造商進行資安研究,發現各家廠商系統皆有大小不一的漏洞,不只暴露車主個人資料,甚至能夠讓攻擊者解鎖、啟動和追蹤車輛。目前這些漏洞都已經被解決。

受影響的汽車廠牌包括起亞(Kia)、本田(Honda)、Infiniti、日產(Nissan)、Acura、賓士(Mercedes-Benz)、現代(Hyundai)、Genesis、BMW、勞斯萊斯(Rolls Royce)、法拉利(Ferrari)、福特(Ford)、保時捷(Porsche)、豐田(Toyota)、捷豹(Jaguar)、Land Rover,其中包括車載系統廠商Spireon與Reviver,還有串流媒體服務商SiriusXM。

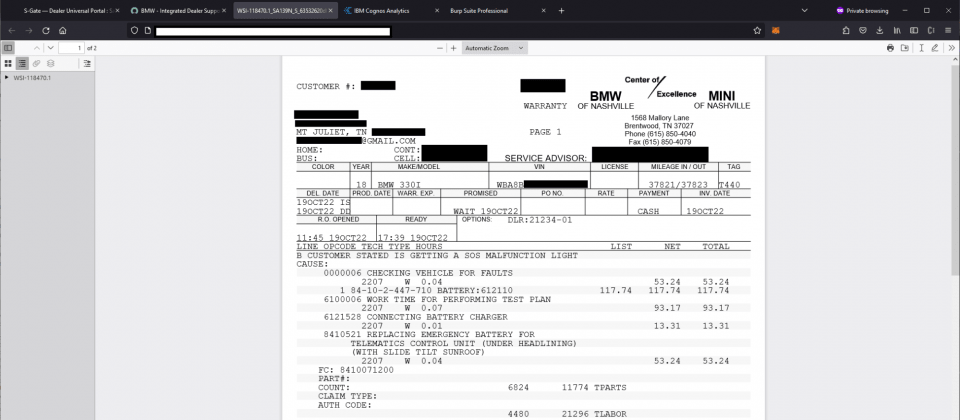

研究團隊特別說明了幾項比較嚴重的問題,其中包括存在SSO錯誤配置所衍生資安問題的BMW、Rolls Royce和Mercedes-Benz。透過利用錯誤配置的SSO,攻擊者將可對BMW、Rolls Royce發動帳戶接管攻擊,尤其研究團隊發現BMW員工和承包商的SSO入口,該入口網站發現的漏洞,可讓攻擊者入侵任何與BMW資產相連的帳戶。

該SSO入口除了是經銷商的入口之外,還被用於存取內部工具和相關DevOps基礎設施,研究團隊證明攻擊者可以自己綁定經銷商帳戶,並且存取經銷商權限,包括查詢車輛識別號碼並檢索車輛銷售文件,執行針對BMW、Rolls Royce客戶帳戶和客戶車輛的大量功能。

而Mercedes-Benz同樣也存在錯誤配置SSO的問題,研究人員透過該漏洞進到Mercedes-Benz GitHub實例,存取各種專案內部文件和程式碼,包括讓車主遠端連接車輛的Mercedes Me Connect應用程式。同時該漏洞還可讓攻擊者登入眾多具有敏感資料的應用程式,像是Spring Boot控制臺、AWS和Jenkins執行個體,以及各種員工內部使用的應用程式,攻擊者甚至能夠進入Mercedes-Benz內部Slack提問,以進一步獲得必要資訊。

Kia也存在嚴重的安全漏洞,研究人員透過棄用的經銷商入口,便可以全面接管車輛,執行鎖定、解鎖、遠端啟動、遠端停止、定位,以及對車載攝影機擁有完全遠端存取權限。而Ferrari則是因為客戶關係管理系統SSO實作不佳,暴露後端API路由,攻擊者有機會擷取憑證,並且存取、修改和刪除所有客戶資訊,甚至能夠取得客戶關係管理系統的管理權限。

研究人員發現的漏洞,甚至允許攻擊者即時追蹤車輛的GPS,Porsche的遠端資訊系統存在缺陷,讓攻擊者能夠檢索車輛位置並且發送命令,GPS追蹤解決方案Spireon則容易暴露客戶汽車位置,允許攻擊者存取遠端管理面板、解鎖汽車和啟動引擎等。數位車牌製造商Reviver允許攻擊者取得超級管理權限,存取車輛GPS位置以及所有客戶的車牌之外,甚至可以將車輛狀態變更為遭竊。

Sam Curry提到,之所以會開始這項車輛資安計畫,是因為之前意外發現大學中的滑板車應用程式存在漏洞,能夠被用來遠端控制所有滑板車的喇叭和前燈,而他們意識到過去5年的汽車幾乎擁有相同的功能,只要能夠在車輛遠端控制系統的API找到漏洞,就能夠遠端觸發喇叭、閃光燈,甚至啟動和停止車輛。

熱門新聞

2024-04-15

2024-04-15

2024-04-15

2024-04-15

2024-04-15

2024-04-15

2024-04-15