美國國防部

美國國防部(Department of Defense,DoD)周二(11/22)發表了該部門的零信任(Zero Trust)政策與藍圖,並計畫在2027年完成部署。

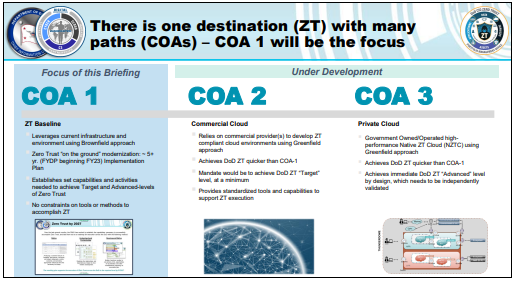

根據DoD所公布的藍圖,該部門計畫採用3種行動方案(Course of Action,CoA)來達到零信任,首先是Brownfield作法,先建立零信任的基準線,再利用現有的基礎設施與環境來開發,而為了加速零信任的採用,也正發展互補方案,包括採用既有的商用雲端服務,或是由政府以Greenfield作法重新建立一個私有雲。本周所發布的藍圖與規畫則是以Brownfield作法為主。

美國國防部資訊長John Sherman表示,敵人正在國防部的網路中竊取國防部資料,剝削國防部用戶,相關威脅的快速成長彰顯了該部門改善網路安全的必要性,此外,透過強大與愈來愈複雜的外圍防禦來保護國防部網路已不足以支撐網路彈性,也不足以保護跨地域、介面與外部合作單位的資訊安全,更何況在DoD的數百萬用戶中,有許多在家工作的必須於傳統的邊界之外存取DoD網路。

Sherman認為,這意味著國防部的每一個用戶都必須採用零信任的心態,以對DoD設備、應用程式、資產及服務的安全負責,讓用戶只能在需要時存取所需的資料,所有人都必須在防禦敵人時派上用場。

Sherman還強調零信任不僅是個IT解決方案,它要求所有的DoD元件都必須整合零信任的能力、技術、解決方案與程序,或許更重要的是,也必須在員工、訓練及專業開發程序中整合零信任。

於是,在國防部所公布的Brownfield藍圖中所定義的零信任能力涵蓋了所有DoD元件,從使用者、裝置、應用程式與任務、資料、網路與環境、自動化與調度,到能見度與分析,而且針對不同的元件都提出了更多的能力要求,令人一窺其工程的浩大與複雜度。

相關報導:●美國白宮新網路安全戰略正式發布,要求所有聯邦機構採零信任架構、●臺灣政府零信任網路戰略成形,優先推動A級公務機關逐步導入,身分鑑別先行

熱門新聞

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-23