趨勢科技核心技術部資深協理暨VicOne威脅研究副總裁張裕敏手持一顆「實體」比特幣表示,元宇宙中會遇到許多社交領域詐騙案件,傳統詐騙加上新興科技名詞,一顆實體比特幣就可以詐騙數萬元。

臺灣資安大會提供

【臺灣資安大會直擊】在日前舉行的臺灣資安大會上,趨勢科技核心技術部資深協理暨VicOne威脅研究副總裁張裕敏觀察指出,未來一年必須持續關注的嚴重資安風險包括:勒索軟體對企業的危害,開源軟體隱藏的安全性風險,以及新興科技包括元宇宙以及電動車帶來的資安威脅。

大家如何看待資安事件?張裕敏表示,有些人根據被攻擊對象的不同區分,例如:一般使用者、程式開發者、企業、工控設備和新興科技業者有所不同;也有人從造成的危害來區分,例如:資料外洩、APT(進階持續性威脅)攻擊、軟體漏洞、後門木馬、勒索軟體和組織犯罪等不同風險。

但不管是了解攻擊造成的危害,或是應該如何進一步防禦,他認為,攻擊對象和造成的危害兩者之間的關係都是正相關,像是資料外洩可能是因為駭客找到單一軟體漏洞;但駭客又可以透過這個軟體漏洞包裝成惡意程式或後門木馬;這些惡意程式遭到犯罪組織利用後,可以用來進行APT攻擊或者是部署勒索軟體,導致企業資料外洩。

此外,企業外洩的資料不只是個資而已,還包括程式的原始碼、企業網路架構等,駭客又可以從中發現軟體潛在漏洞,藉此找到一些外界難以發現硬體密碼裝置或韌體等,也因為這些惡的循環,造成這幾年來資安事件越來越多。他說:「只要有哪一個環節可以切斷,都可以遏止這些惡循環持續惡化。」

張裕敏表示,企業的實體和虛擬世界隔閡正在快速消弭,但有許多企業在數位轉型的同時,資安防護措施卻仍舊在原地踏步,導致企業面對不斷發生的資安風險預警和各式資安攻擊應接不暇。他認為,在擁抱各種數位科技的同時必須同步考量資安風險,積極檢視現行的資安策略和既有的防護機制,是否足以因應相關的資安風險,企業才能夠在面對各種資安威脅下,仍能保持正常維運。

切斷勒索軟體惡循環,企業拒絕支付贖金為上策

勒索軟體其實是老問題,還有許多企業正在遭受類似的攻擊,張裕敏表示,許多企業通常是因為資料被駭客偷走、丟在網路上後,企業才驚覺原來已經遭駭;或者是公司系統被加密導致工廠生產線停工後,企業才知道已經中了勒索軟體。

他進一步解釋,這個惡的循環通常是駭客偷走企業資料後,精準掌握企業網路架構,也清楚企業內存在的網路或系統漏洞,趁機植入很難被發現的後門或木馬程式,甚至是可以針對企業開發的程式碼埋藏惡意程式等,這樣惡的循環,一般很難被企業內的IT或資安人員察覺。

為了切斷這樣惡的循環,張裕敏建議,首先,企業一旦被駭客勒索加密系統檔案後,千萬不要支付贖金,因為,在許多地下駭客論壇的討論中,臺灣是世界公認,支付勒索贖金最爽快國家排名第一名,這也讓許多駭客組織紛紛鎖定臺灣企業進行勒索。他表示,一旦企業願意支付贖金的比例降低後,整體被勒索軟體威脅的比例就會減少,畢竟,還是有許多企業支付贖金後,被加密的檔案仍無法順利解密。

張裕敏也說,這些進行勒索加密的駭客組織本身誠信問題也頗受質疑,像是此次烏俄戰爭中,有駭客組織內部因為俄羅斯人和烏克蘭人鬧分裂,便毀約將過往承諾企業不公開的資料再度公布在網路上,也對企業造成二度傷害。

其次,他鼓勵被勒索加密的企業應該尋求資安公司協助解密,像是趨勢科技本身或是有一些非營利組織,也提供很多解密金鑰可以自行下載,以趨勢科技為例,目前已經協助一億多個檔案順利解密。

第三,企業一旦遭到勒索軟體加密系統和檔案後,在回復系統運作和檔案解密後,第一時間要更新重要帳號密碼和Token(令牌),立即修補各種程式的漏洞,並進行攻擊路徑的釐清和阻斷。

第四,這也是被勒索加密後能否順利恢復企業運作的關鍵:備份。張裕敏觀察指出,很多企業是直到被勒索後才發現,原來每天的備份其實都沒有備份成功,雖然系統會顯示已經完成備份,但直到要進行資料復原時才發現,備份資料其實是空白的。

第五,重新檢視AD(目錄服務)∕AAD(Azure Active Directory)的設定機制是否有問題,畢竟,許多駭客進入企業內網只要拿到AD權限後,就可以順利攻擊企業內其他系統。張裕敏觀察推測,以勒索軟體的猖獗程度,未來一年仍是對企業造成重大危害的資安威脅之一,不可忽視。

鼓勵企業使用軟體物料清單,確保開源軟體漏洞影響範圍

商業軟體會定期更新,但開源軟體卻有許多潛藏的資安風險,張裕敏表示,開源軟體號稱免費,但並沒有人持續管理,如此就會有問題產生。

以之前對企業帶來重大影響的Log4j開放原始碼漏洞而言,就對企業資安帶來許多重大威脅,相關影響遍及各種企業經常使用的應用程式與服務,例如:Apache Struts、Apache Solr、Apache Druid、Apache Dubbo、Elasticsearch 和 VMware vCenter等,甚至連電動車特斯拉(Tesla)和相關電動車充電樁都受到影響。而且,Log4j也影響許多企業常用的套件,像是:Apache Tomcat、WordPress、npm/python套件,影響幾乎無所不在。

張裕敏表示,開源軟體有一些盲點值得關注,像是開源軟體雖然號稱程式碼開放,有漏洞都可以公開檢測,但事實上,除了駭客之外,願意無償、持續性積極檢測開源軟體漏洞的專家並不多。

此外,許多開源軟體架構龐大,經常會直接引用其他人撰寫的函式庫,等到各個函式庫彼此串接後,一旦發生資安漏洞,有時候會很難察覺到底是哪一個套件或是函式庫造成的風險,也不容易確認影響範圍到底有多大。

張裕敏表示,像是Wordpress本身可能沒有漏洞,但是外掛程式(Plug In)有漏洞,這個外掛程式本身是用Python套件開發出來的,但追查後才發現,真正的漏洞其實是在npm的套件上。他說,很多人誤以為開源軟體因為開放程式碼,所以會有專家幫忙看漏洞,但事實上,開源軟體一旦某個環節被駭客加料後,大部分的人都沒有能力追查或檢驗。

其實企業或多或少都會使用到各種的開源軟體,因此,張裕敏認為,所有企業都必須要清楚,有哪些產品使用了哪一些開源軟體套件,供應商使用了哪些開源軟體套件,也必須清楚各種軟體授權(License)狀況,尤其有些開源軟體的授權是作者自行定義的,有些條件相當特別,例如,某個開源軟體套件的授權,是要求使用過該軟體套件每年要送咖啡給作者;另外,也需要關注許多生產線上所使用的開源軟體何時有新版?何時要升級?以及軟體升級後,會不會造成生產線當機、停擺等後遺症。

他也建議企業用戶面對開源軟體的使用,注意五大事項,首先,必須進行軟體資產盤點,確實清查企業內部到底使用的多少開源軟體;其次,利用各種弱點管理和稽核工具,找出企業內部使用開源軟體的弱點有多少,進一步掌握漏洞修補的進度。

第三,當開源軟體發現零時差(0-Day)漏洞,或是漏洞已經公布一段時間(N-Day)的漏洞時,可以先行評估是否可以透過虛擬修補(Virtual Patch)的方式協助阻擋惡意程式的蔓延擴散,讓企業對於開源軟體弱點有更好的處置手段。

第四、企業使用的開源軟體,都要提供軟體物料清單(Software Bill of Materials,SBOM)。張裕敏表示,從去年開始,美國白宮要求開始要求許多軟體供應商一定要提供軟體物料清單(SBOM)的資料,軟體業者這幾年為了可以有效且系統化的管理軟體套件,以及控管容易遭受攻擊的套件,開始使用免費或商業軟體去做軟體掃描,希望可以知道套件修補的相依性,知道使用的軟體有多少弱點,確定修補漏洞影響範圍以及是否要修補等等。

第五,產出標準的SBOM報表。張裕敏提到,企業內使用的軟體有商業軟體、開源軟體以及自行開發的軟體,可以結合弱點管理做更大規模的管控,產出符合SPDX(Software Package Data Exchange)、CycloneDX或是Software Identification (SWID) Tags的SBOM報告格式。他認為,所有企業或多或少都會使用到開源軟體的情況下,相關的資安問題只會越來越嚴重,企業對此開源軟體漏洞的風險不可等閒視之。

元宇宙架構複雜,社交領域詐騙事件層出不窮

張裕敏表示,駭客也關注許多新興科技,包括元宇宙及電動車的安全,將是未來一年最嚴重的新興科技資安威脅。

他進一步指出,元宇宙架構很複雜,從底層5G、雲端的基礎架構(Infrastructure),到人機介面(Human Interface)、區塊鏈的去中心化(Decentralization)、空間運算(Spatial Computing)、創作者經濟(Creator Economy)、發現(Discovery)、以及體驗(Experience)領域,每一個架構會對應到原有的資安風險,像是5G、Wi-Fi底層架構就對應到傳統的駭客風險;人機介面則牽涉到手機安全領域;其他的像是牽涉到區塊鏈安全、VR安全、各式各樣金融犯罪風險、社交詐騙領域和DeepFake(深偽)技術領域會遇到的風險,這些都是元宇宙會發生的資安風險。

他表示,區塊鏈智能合約遭遇到的攻擊,是大家最擔心的部分,可能的攻擊手法包括:51%算力攻擊、整數溢位、雙花攻擊、黑洞位址、Re-Entrancy重入漏洞、委託調用問題、Call injection、三明治攻擊、重放攻擊、提前交易漏洞、短地址攻擊、假充值問題、日蝕攻擊、亂數不夠亂帶來的風險、例外處理不當、合約建構者問題、exception disorder、時間戳記相依性、King of the Ether DOS以及女巫攻擊。

他說,大家都承認區塊鏈程式很好寫,但因其對資安不重視,很容易造成一次幾億美金的高額損失。他強調,今年有許多高科技和銀行業者推出的服務中,會把區塊鏈精神和便利性放進去,他也提醒,在開發智能合約軟體應用的時候,必須要特別稽核,確保安全性。

元宇宙在社交詐騙領域中會遇到許多詐騙手法,像是周杰倫價值一千八百萬臺幣的「無聊猿」NFT,就因為一個釣魚網址而被騙;另外,也有很多詐騙份子會利用智能合約的投資欺矇投資人,謊稱只要投資就會獲利,但事實上,從冷熱錢包、網站、智能合約甚至到論壇,全都是假的,這也成為元宇宙中常見的一種社交詐騙手法。

另外,張裕敏也手持一顆「實體」比特幣表示,現在有很多詐騙就是傳統詐騙手法結合新興科技的新名詞進行詐騙,只存在虛擬世界的比特幣,搖身一變成為價值數萬元的交易標的,也造成這類社交詐騙事件層出不窮。

面對元宇宙浪潮下的資安防護建議,張裕敏直言,區塊鏈安全領域的背後,其實就是開源軟體安全問題,也可以透過一些安全指引提升智能合約的安全性。再者,針對社交詐騙領域的防護,除了持續不斷的資安意識宣導,也可以結合釣魚郵件防治以及辨識假身分的方式來降低相關風險。

第三,面對深偽技術領域的資安風險,張裕敏認為,要辨識互動對象是否是「真人」,還是透過深偽技術偽造出來的對象,就可以透過AI(人工智慧)方式協助偵測;第四,元宇宙中的傳統駭客領域、手機安全領域,以及金融犯罪領域的防護方式,就可以透過底層架構的防駭方式,結合企業防駭和法規規範的方式做防護。

最後的VR安全領域,張裕敏表示,在VR世界(例如用VR裝置進入虛擬世界)看到的虛擬人物,理論上都是對應真實世界的人,但駭客可以使用欺騙的方式建立假的人物,或是真的虛擬人物但戴上假的面具等,而這個虛擬人物卻又是真正或交易的實體,所以如果沒有偵測fake identify(身分偽冒)機制,就很容易被駭客誤用來詐騙。

此外,他也說,為了確保VR安全,必須做到偵測與預防VR虛擬世界的各種資安狀況,例如,需設法避免虛擬商店遭駭、避免虛擬商店的標籤被駭客偷改,或是虛擬商店的QR Code(二維條碼)遭到駭客置換等,作為相關的防護手段。

電動車資安從汽車安全本身擴及汽車供應鏈安全

全世界95%各種零件都是臺灣研發製造,如果臺灣汽車零件供應商停擺,也會影響全球車廠的製造,包括電動車在內。

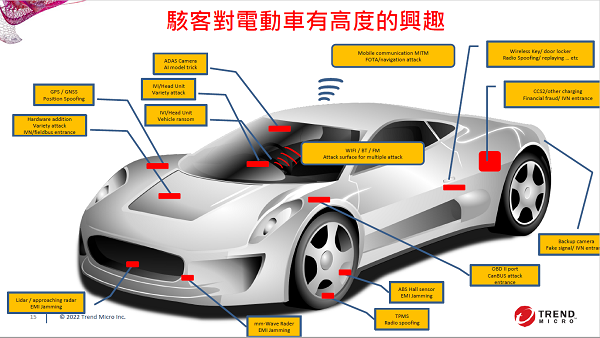

不過,張裕敏指出,對駭客而言,電動車是一個很好攻擊的標的,例如,電動車從外界連線的部份,從2G、3G、4G到Wi-Fi都可以攻擊;各式感測器(Sensor)從胎壓、煞車、前端偵測的各種偵測感測器,駭客都可以採用中間人攻擊(Man In The Middle);此外,車子內部有一個OBD II的插槽,駭客還可以設計一個惡意的OBD II去控制車子等,上述都是駭客可以攻擊電動車的標的。

他也說,這兩年駭客攻擊汽車的資安事件呈現指數型成長,像是有19歲駭客發現特斯拉雲端機制有問題;也有駭客可以針對Honda的十款車進行遠端操控打開車門;或者是,豐田汽車整個廠房因為供應商遭到勒索軟體加密而導致停工;歐盟正在檢測電動車充電樁的安全性,而臺灣正在建置電動車充電樁,也會面臨同樣的資安問題,例如,駭客可以在充電樁植入RCE(遠端程式碼執行)惡意程式,另外也有很多駭客正在研究,如何把充電樁作為回頭攻擊電動車的跳板。

張裕敏指出,去年他曾經警示車廠供應鏈安全問題,而實際遇到的案例就是,駭客剛把惡意程式藏在某些程式中,幸好就被他們發現;但今年問題更多,主要是因為全世界車廠供應鏈遭到駭客攻擊的數量增加,像是今年6月,就有21家汽車相關的業者遭到駭客攻擊。

他也說,駭客攻擊汽車的手段是無所不用其極,不只攻擊汽車,同時也攻擊汽車供應商、經銷商、系統設計業者、元件設計業者、晶片設計業者、煞車和輪胎等,這些都是被攻擊標的。目前趨勢科技也觀察到,有駭客先布局、把漏洞掌握在手上,然後對外發布消息要求車商付錢,倘若車商不付錢,就會製造大規模車禍。

也因此,對於電動車的資安防護也是當務之急。張裕敏表示,對於電動車三大防護策略,首先是做到車內網路安全防護(in-vehicle network protection),傳統汽車連網是透過CAN-Bus,將來是連上網路,而特斯拉則有自己專屬的汽車網路。再者,就是做到整車安全防護(whole car protection),畢竟,能夠阻擋從外界攻擊到內部攻擊,兩者合起來就是做到整車安全。

第三,落實車聯網安全防護(connected car protection),他強調,車聯網和智慧城市及智慧交通都有關係,汽車如何將把訊息傳到智慧城市的中控中心;傳到車廠的後端平臺,讓後端平臺可以即時了解電動車是否遭到駭客攻擊,相關紅綠燈交通運作如何配合、避免造成交通事故等等,目前已經可以在部分歐美國家中實現。

此外,張裕敏認為,電動車是新興科技的一環,要落實相關的資安防護,也必須引進新的防護觀念,像是從汽車設計的過程中,就落實資安防護的Secure by Design(預設內建資安);因為使用很多開源軟體,也必須引進軟體物料清單(SBOM)。

另外,他說,也必須落實各種法規遵循,例如:ISO 21434、WP29、R155和R156等,真正做到確保safety(安全)和security(資安);也可以加速部署汽車Automotive IDPS,建置Vehicle SOC(汽車資安中心),並做到弱點掃描、滲透測試以及軟體的模糊測試(fuzz test)等相關的技術稽核。文⊙黃彥棻

電動車是新興科技威脅中必須關注的議題,以往駭客會鎖定攻擊汽車本身的漏洞,現在駭客攻擊對象已經擴及到整個汽車供應鏈業者。

圖片來源:趨勢科技

熱門新聞

2024-04-17

2024-04-15

2024-04-17

2024-04-15

2024-04-15

2024-04-15