根據微軟的調查,ZINC是在去年中開始於Twitter上展開活動,該集團建立了數個Twitter帳號,轉推許多高品質的安全內容,以及張貼由他們所控制的部落格文章連結,這些文章都是有關攻擊程式的研究,這些帳號還會互相吹捧或轉貼,總計吸引了約2,000名的追隨者,且不乏知名研究人員。

Google於日前揭露,有一來自北韓的駭客集團專門針對資安研究人員發動攻擊,而不只是Google,微軟也發現了同一個攻擊行動,並說該攻擊是來自北韓駭客集團ZINC。不管是Google或微軟皆表示,公布相關的攻擊細節是為了提醒資安研究人員:他們已成為國家級駭客鎖定的攻擊目標。

微軟指出,ZINC採用了許多不同的新技術,包括在社交網站上以真實的內容建立名聲,傳送惡意的Visual Studio專案,還透過部落格及瀏覽器攻擊程式於受害者的系統上植入惡意程式。

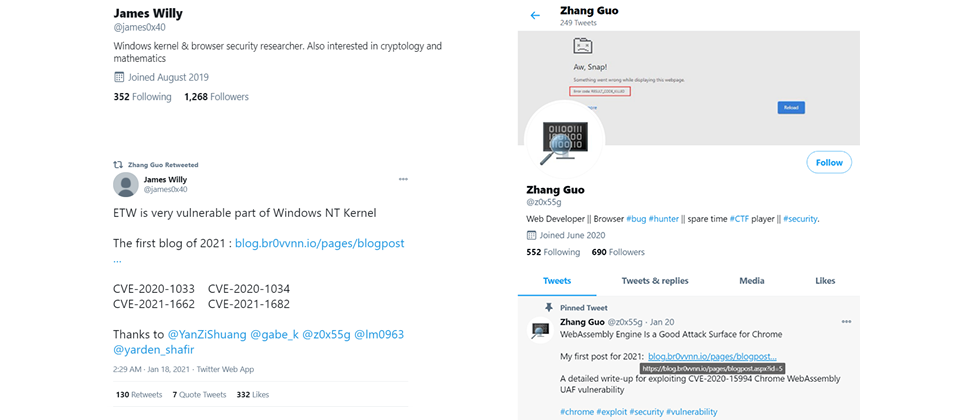

根據微軟的調查,ZINC是在去年中開始於Twitter上展開活動,該集團建立了數個Twitter帳號,轉推許多高品質的安全內容,以及張貼由他們所控制的部落格文章連結,這些文章都是有關攻擊程式的研究,這些帳號還會互相吹捧或轉貼,總計吸引了約2,000名的追隨者,且不乏知名研究人員。

在Twitter取得知名度之後,駭客即透過Twitter或LinkedIn等社交平台接觸這些研究人員,詢問有關安全或開採技術等一般的問題,若得到回應,駭客則進一步要求研究人員改用電子郵件或Discord聯繫,繼之傳送加密檔案或以PGP保護的ZIP檔案。

此外,ZINC也會在Twitter上張貼一安全部落格的文章連結,而這個部落格亦是由ZINC團隊所掌控。

成功滲透安全社群的ZINC一步步地請君入甕,有些資安研究人員在以Chrome點選上述部落格的特定文章之後,就被植入了ZINC惡意程式。微軟懷疑駭客可能利用了Chrome瀏覽器的修補空窗期發動攻擊,因為並非所有造訪該文章的使用者都受害。

還有些資安研究人員收到了惡意的Visual Studio專案,駭客在這些專案中夾帶了Comebacker惡意程式。Comebacker會企圖擴張權限或是部署另外的Klackring惡意服務。

在受害裝置上建立了後門以後,受害裝置每60秒就會與C&C裝置通訊,以利駭客自遠端執行各種命令,包括蒐集裝置資訊,拍攝螢幕快照,列出硬碟中的檔案與目錄,或是部署其它模組等。

連至ZINC部落格的連結現已被瀏覽器擋下,而Google與微軟也都公布了ZINC所使用的部落格網址、Twitter/LinkedIn/GitHub帳號、C&C網域、可能已被ZINC危害並用來充當控制暨命令伺服器的網址,以及相關攻擊所使用的各種惡意程式,以利資安研究人員加強防範。

熱門新聞

2024-04-17

2024-04-15

2024-04-17

2024-04-15

2024-04-15

2024-04-15

2024-04-15