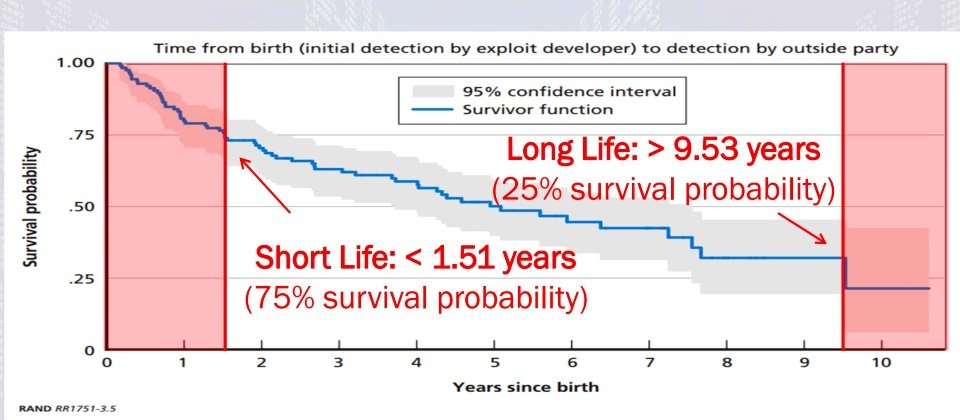

Pardee RAND研究院教授Lillian Ablon調查分析表示,零時差漏洞最多9.53年(存活率25%)才會被揭露,最少低於1.51年(存活率75%),大部分漏洞暗中潛伏期長達5到8年才曝光。圖片來源/RAND

美國軍方智庫蘭德公司有位資訊學者Lillian Ablon,在今年黑帽大會中,揭露了蘭德旗下資安研究團隊BUSBY最新的零時差漏洞的研究成果。他們在2002年到2016年期間蒐集了207個零時差漏洞,包括了微軟(55個)、Linux(39個)、蘋果(14個)、甲骨文(11個),以及88個來自Google、Mozilla等其他64家業者產品的零時差漏洞。

零時差漏洞的活躍時間比一般以為的時間更久,這意味著帶來的影響更長久也更大。Lillian Ablon指出,這些零時差漏洞的潛伏期,最長者超過9.53年才會被外界發現,最短者也要1年半才曝光,零時差漏洞存活時間大部分落在5.39年到8.84年之間,平均每個零時差漏洞存活6.9年,而且她蒐集的所有零時差漏洞,仍存活下來的約79個,占38.2%,已經遭揭露或公開的零時差漏洞約83個,占40.1%,其中遭揭露的零時差漏洞中33.3%有提供修補程式。

然而,資安公司或研究人員早期發現零時差漏洞,可針對漏洞來開發修補檔,但零時差漏洞也易遭駭客利用來發動攻擊,造成資料外洩或入侵內部系統來啟動其他攻擊,如勒索攻擊或癱瘓系統,根據Lillian Ablon調查分析指出,大多數零時差漏洞在6到37天之間就會被駭客利用,其中71%零時差漏洞在一個月內被駭客開發利用,31.44%零時差漏洞在一星期內被利用,只有10%零時差漏洞超過90天,才轉變成駭客利用來發動攻擊的武器。

釐清企業內部所有軟硬體設備情形,可減緩零時差攻擊的損害

Lillian Ablon分析所有零時差漏洞發現,零時差漏洞分別有3種類型,第一種類型零時差漏洞包括堆積緩衝區溢位(heap overflow)漏洞,以及堆疊溢位(stack overflow)漏洞,超過半數以上零時差漏洞都屬於這類型,駭客經常利用這兩種漏洞來攻擊,造成記憶體運作錯誤,例如賽門鐵克旗下25款資安產品存在堆積緩衝區溢位漏洞,駭客不僅可以破壞受駭電腦內的記憶體,還可以入侵公司內部網路。

第二是記憶體管理失當造成的漏洞(memory mismanagement),這類型漏洞最常發生資料外洩,以及造成Null Dereference問題。今年5月VMware的vstor2驅動程式漏洞就屬這類,駭客能利用程式中的Null Dereference漏洞來發動DoS攻擊。

第三是程式設計邏輯錯誤形成的漏洞,容易導致記憶體發生競賽情況(race condition)、認證旁路(authentication bypass)漏洞、權限錯誤(privilege error),以及物件注入任意程式碼(object injection)。過去,Liunx開機管理程式曾出現認證旁路漏洞,只需按28次倒退鍵,可以入侵任何Linux作業系統。

Lillian Ablon表示,207個零時差漏洞中有172個零時差漏洞遭駭客利用,來發動零時差攻擊,而且多數零時差攻擊都是在本地端和遠端發動,只有少數攻擊來自用戶端。她也同時強調,虛擬主機與防毒軟體無法減緩零時差攻擊,甚至還發現7款防毒軟體也有零時差漏洞。

如何更有效抵禦零時差攻擊呢?Lillian Ablon提出了3項偵測零時差漏洞的策略,包含分析仍大量使用舊版程式碼,如工控系統、設計能夠阻擋駭客發現漏洞途徑的防禦技術,以及系統或軟體漏洞已經被駭客利用時,需要尋找更好的方式來偵測漏洞。

此外,她進一步認為,防護零時差攻擊重點需要放在緩解、隔絕、究責,以及維護健全的基礎設施等4個方向,例如使用者利用微軟提供EMET防護工具(2017年Windows 10秋季更新改名Windows Defender Exploit Guard)減緩攻擊造成的傷害、設備採取實體隔離、定期盤點軟硬體與隨身碟使用情況,以及保持最新版本。

而且Lillian Ablon強調,隨著物聯網概念的興起,使用越來越多連網裝置,形成了未來抵擋零時差攻擊的更大挑戰。

熱門新聞

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-24