駭客利用IRC鎖定受感染裝置下達指令

卡巴斯基實驗室

卡巴斯基實驗室研究人員6月才揭露,駭客利用SambaCry漏洞開採虛擬貨幣Monero。研究人員又在7月25日發現,同個駭客這次不攻擊Linux OS的裝置,反而轉攻Windows OS裝置來開發新的惡意程式CowerSnail,在受感染電腦上建立後門程式,竊取裝置資料,包括OS類型、OS名稱、裝置名稱、網路介面(network interfaces)資訊、應用二進位介面(application binary interface,ABI)資訊、記憶體和處理器資訊。

卡巴斯基研究人員Sergey Yunakovsky指出,CowerSnail是用跨平臺應用程式架構Qt來設計,與先前攻擊SambaCry漏洞的挖礦軟體,都是使用相同開發架構來編寫,甚至C&C伺服器也用同一臺,所以研究人員認定兩個惡意程式為相同的作者。

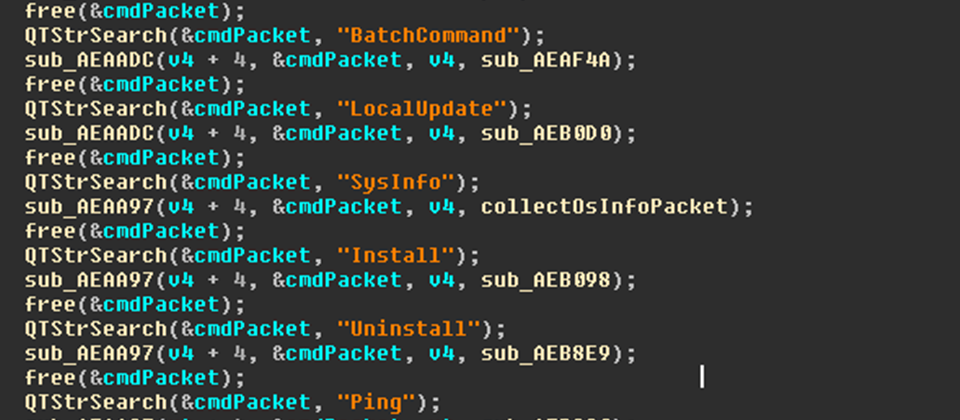

駭客使用Windows的服務控制管理器StartServiceCtrlDispatcher的API作為C&C伺服器,並且利用IRC(網路中繼聊天室)協議來下達指令,如接收受駭電腦的最新裝置資訊(LocalUpdate)、執行任何命令(BatchCommand)、安裝CowerSnail(Install)和移除CowerSnail(Uninstall)等。一般而言,駭客會利用IRC來控制殭屍裝置,但鮮少會用在執行後門程式的指令。

研究人員認為,該駭客用Qt編寫SambaCry攻擊程式,這次仍使用Qt編寫CowerSnail,顯示該駭客未來想要利用此種方式,繼續開發出攻擊不同OS平臺裝置的惡意軟體。

熱門新聞

2024-04-17

2024-04-17

2024-04-15

2024-04-15

2024-04-15

2024-04-15