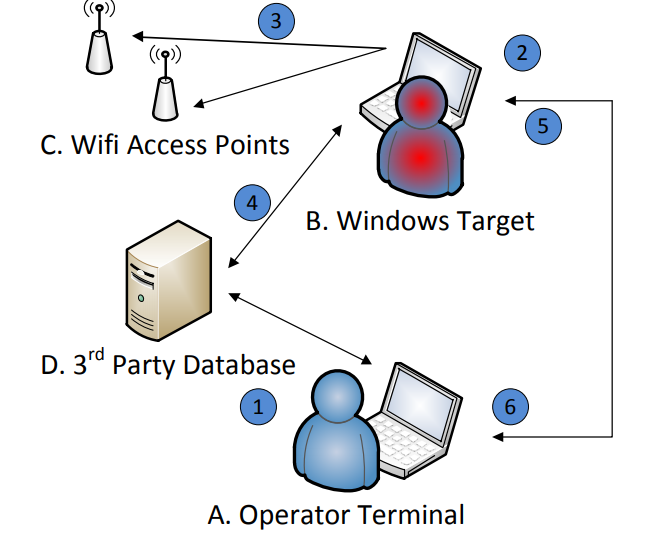

勒索蠕蟲Petya攻擊途徑

趨勢科技

重點新聞(07月01日-07月07日)

又見勒索蠕蟲Petya鎖定EternalBlue漏洞,全歐多家企業與政府機關皆淪陷

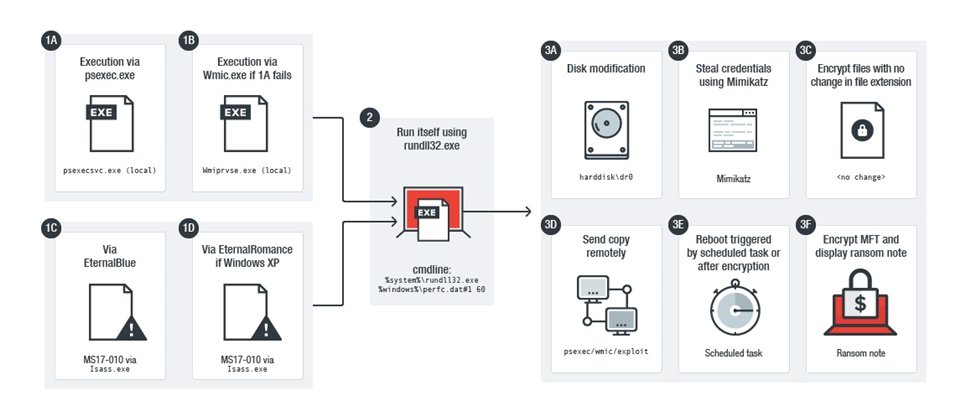

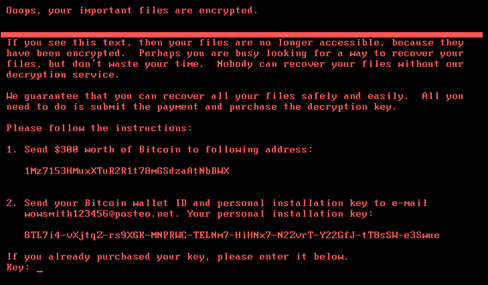

日前,大部分歐洲國家遭受到勒索蠕蟲Petya的攻擊,同樣與勒索蠕蟲WannaCry鎖定EternalBlue漏洞攻擊,要求受害者支付300美元(約新臺幣9,147元)。資安公司ESET解釋,駭客不僅攻擊EternalBlue漏洞破壞網路系統外,也利用Windows的遠端指令功能Psexec或WMIC(Windows Management Instrumentation),來執行傳染至其他電腦的命令,而且遭Petya加密的檔案,不會變更其副檔名。根據趨勢科技、卡巴斯基與Avast等多家資安公司調查指出,Petya已經攻擊了丹麥航運公司Maersk、英國廣告公司WPP、烏克蘭數家金融機構等企業,甚至挪威國家安全局、烏克蘭政府機構,以及車諾比核電廠部分電腦也遭攻擊,目前駭客已經收到了7,500美元的贖金(約新臺幣22萬元)。更多新聞

圖說:勒索蠕蟲Petya的勒索信。圖片來源:趨勢科技

卡巴斯基:Petya不只是勒索軟體,而是資料清除的攻擊工具

歐洲遭到勒索蠕蟲Petya攻擊後,卡巴斯基實驗室研究人員分析攻擊樣本表示,Petya已經升級成為專門破壞硬碟資料的Wiper型(清除)攻擊軟體,而非勒索軟體。因為一般勒索軟體會為受害者電腦建立固定的ID號碼,提供受害者回復解密金鑰的資訊,但Petya直接加密受害電腦的整個硬碟後,產生隨機的ID號碼,造成受害者無法使用ID來解密,而且還覆寫受害電腦第一磁區。另一個安全公司Comae Technologies研究人員Mattieu Suiche認為,Petya表面上是勒索軟體,實則為一場有國家支持的攻擊行動,而對象正是烏克蘭。更多資訊

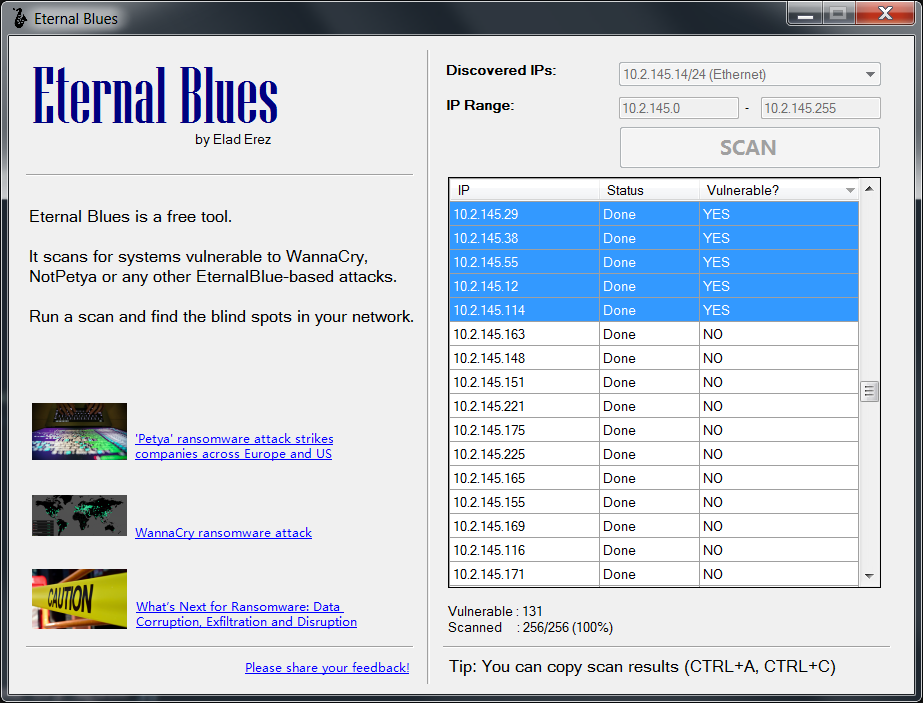

對抗勒索蠕蟲,研究人員釋出免費的EternalBlues漏洞檢測工具

資安研究人員Elad Erez於6月28日開發一款免費漏洞檢測工具,鎖定近期常遭駭客利用的EternalBlues漏洞來檢驗。近期以來,勒索蠕蟲WannaCry和勒索蠕蟲Petya都鎖定EternalBlues漏洞攻擊,全球各地的企業、政府單位等都造成嚴重的傷害。Elad Erez表示,他開發這套檢測工具,除了協助Windows用戶檢測電腦外,也需要了解Windows系統內,是否與EternalBlues相關的漏洞尚未被發現,避免在全球又再度掀起新一波相似的勒索攻擊。更多資訊

圖說:研究人員Elad Erez免費提供一款EternalBlues漏洞檢測器。圖片來源:Elad Erez

知名勒索軟體Cerber換手法,改用攻擊套件主動勒索Windows用戶

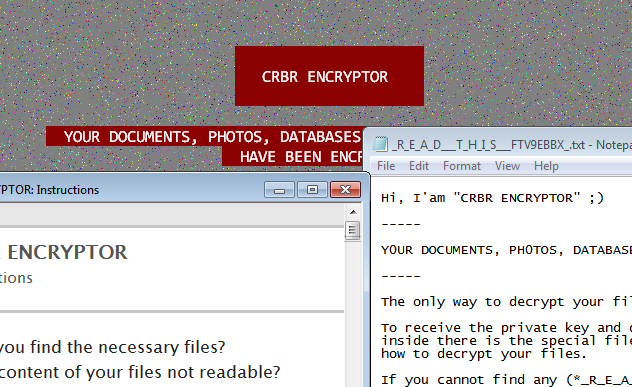

專門研究攻擊套件的研究員Zerophage揭露,勒索軟體Cerber近期改名為CBRB,而且過去Cerber多用垃圾郵件被動誘騙受害者,現在更進一步利用攻擊套件Magnitude,鎖定Windows用戶主動發起勒索攻擊。根據趨勢科技在今年5月發布的勒索軟體研究報告顯示,Cerber是全球勒索得手金額最多的勒索軟體,還發展了勒索即服務(RaaS)的經營模式,一個月估計得款20萬美元(約新臺幣600萬元),目前尚未有任何解密工具。更多資訊

圖說:原名為勒索軟體Cerber更名為CBRB,而且還增加攻擊手法。圖片來源:Zerophage

DDoS金融勒索駭客轉攻南韓,7銀行收到千萬元勒索信

根據韓國聯合通訊社(Yonhap News Agency)日前報導,南韓有7家銀行收到駭客的勒索信,包括國民銀行、新韓銀行、友利銀行、韓亞銀行、韓國農會,以及其他2家金融機構,要求支付3.6億韓元(約新臺幣1,035萬元),揚言若不支付贖金,就會發動DDoS攻擊。南韓先前有一家代管業者Nayana於6月10日同樣遭到駭客勒索,有153臺的Linux伺服器與逾3,400個代管網站受到勒索軟體Erebus感染,最後Nayana支付110萬美元(約新臺幣3,365萬元)的贖金,來保全客戶資料。更多資訊

WordPress外掛程式爆出SQL Injection漏洞,超過30萬個網站受影響

資安公司Sucuri研究人員John Castro日前揭露,知名WordPress使用者統計外掛工具WP Statistics存在SQL Injection漏洞,在這款外掛提供的短碼(Shortcode)功能中,一個搜尋引擎查詢參數沒有過濾使用者輸入的內容,攻擊者可輸入SQL指令來竊取網站敏感資料外,也會影響WordPress的安裝環境和配置,目前有30萬個網站仍在使用這套工具。更多資訊

Linux初始化系統存在緩衝區溢位漏洞,允許駭客執行任意程式

根據資安軟體公司Openwall於6月27日指出,Linux存在一項緩衝區溢位漏洞(CVE-2017-9445),位於Linux平臺所使用的初始化系統systemd。攻擊者利用惡意的DNS伺服器解析服務systemd-resolved載入特製的TCP,造成緩衝區溢位,允許攻擊者可以進一步掌控Linux裝置在遠端寫入任意程式碼,影響版本為2015年6月推出的223版本到2017年3月推出的233版本。目前,Linux官方已經釋出了漏洞修補檔。更多資訊

維基解密揭露CIA開發監控工具Elsa,利用Wi-Fi追蹤Windows裝置

維基解密於6月28日再度爆料CIA機密文件揭露,CIA工程開發部門(Engineering Development Group)開發了一款駭客工具Elsa,目的是讓植入Elsa的Windows裝置掃描附近的Wi-Fi熱點,以及紀錄其熱點的無線網路名稱(ESSID)、MAC位址和訊號強度。含Elsa的Windows裝置只要啟動Wi-Fi功能,不需要連接Wi-Fi熱點或其他網路,就能夠蒐集無線網路設備的資料,而且,一旦目標裝置連接網路後,Elsas能夠自動利用Google或微軟公開地理資料庫,來獲取目標裝置的位置,並加密經緯度與時間資訊存回至Windows裝置。更多新聞

圖說:維基解密又釋出CIA機密文件,揭露CIA開發一款駭客工具ELSA,利用Wi-Fi來追蹤Windows裝置。圖片來源:Wikileaks。

美國5座風力發電廠有安全漏洞,僅利用樹莓派和筆電停止電力運作

美國塔爾薩大學研究人員進行長達2年的研究調查結果揭示,他們找出5座美國風力發電廠控制系統,在設計和導入上存在安全漏洞,允許駭客鎖定風力發電機可程式自動化控制器,以及開放流程控制(OPC)伺服器發動攻擊,而且控制室缺乏認證機制易遭駭客入侵。研究者首先拔除了控制系統電腦的網路線,並接上具備Wi-Fi的樹莓派(Raspberry Pi)單板電腦,再用網路線連結樹莓派和操控可程式自動化控制器的開放埠,之後再利用Mac筆電選擇其中一臺發電機IP,輸入停止運轉的指令,造成風車立即停止運作。更多新聞

Google假借醫療研究名義,私自存取未經病患同意的160萬筆醫療紀錄

根據英國資訊委員會辦公室(ICO)於7月3日的一項調查結果指出,Google旗下的AI部門DeepMind未經病患同意,私自存取在契約範圍之外的醫療紀錄,包括病患的HIV反應、過度用藥紀錄和墮胎紀錄等,病患紀錄高達160萬筆。更多資訊

整理⊙黃泓瑜

熱門新聞

2024-04-17

2024-04-17

2024-04-15

2024-04-15

2024-04-15

2024-04-15