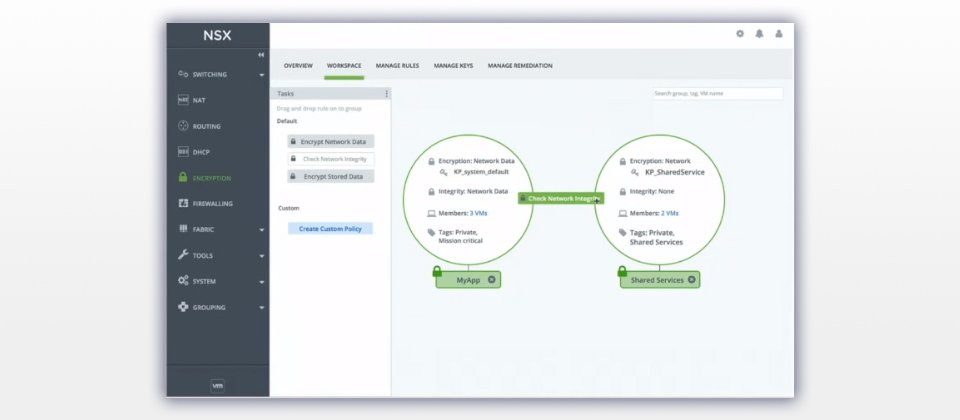

NSX中的微切分功能不僅能在VM前設置防火牆,還能加密VM間傳輸的資料,等於是給予使用者兩道防線。

RSA

「NSX是一門規模6億美元的生意」,VMware執行長Pat Gelsinger悠悠地說。而近日VMware公布的財報也指出,去年NSX的授權數目更增加了100%。但是,NSX不只是金雞母,更是VMware提供通用網路虛擬化平臺,介接異質環境的關鍵產品。

Pat Gelsinge對NSX信心滿滿,直言「NSX將會真正成為網路虛擬層,可以在橫跨所有雲端、網路技術以及所有的Hypervisor」,表面上,VMware面臨多家廠商包夾,但企業若打算建立異質虛擬化環境,不想全盤壓寶vSphere環境,未來仍然需要使用NSX,作為串接Hyper-V、KVM及Xen等異質虛擬化環境的橋樑。

憑著NSX,在跨VM環境的戰爭中,VMware還是可以保持其競爭力。

用微切分、加密功能,擴大網安市場版圖

目前NSX在全球有超過1,400家企業使用,其中有近四分之一將其部署於正式環境中,有超過一半的企業用戶,都是鎖定了NSX的微切分(Micro-Segmentation)功能。

自從2014年,VMware就開始提倡使用微切分架構,作為資料中心內的安全機制。Pat Gelsinger在2016年 RSA大會表示,當今除了Palo Alto Networks、趨勢、F5及賽門鐵克等企業外,更有許多新創公司紛紛也投入資安領域。儘管如此,「業界從來沒有建立起一套真正的資安架構。」而握有NSX的Pat Gelsinger更宣示,VMware未來要成為一家資安公司。

目前,根據思科統計的資料中心網路流,顯示有將近8成(76.7%)流量來自跨VM的東西向網路的水平傳輸,伺服器、用戶間的南北向流量則占16.7%。若企業僅做到資料中心內部安全區及安全區內的防護,萬一系統被攻破,駭客可以藉由跨VM的東西向網路,繼續攻擊企業,讓傷害愈來愈擴大。

而NSX將分散式防火牆內嵌在Hypervisor核心中,透過vSphere,微切分功能在得以在每個VM前建立防火牆。因此,資安防護範圍則縮小到以VM為單位。

然而。微切分功能只是建立了VM的第一道防線,還不足以讓VMware成為資安公司。

VMware資安產品資深副總裁Tom Corn表示:「我們不能再將內部資料中心視為安全環境」,由於資料到處在實體基礎建設中流竄,必須憑藉加密技術才能解決。在RSA大會上,VMware也發表了未來要增加的資料加密功能。因此,跨VM間的加密資料傳輸,成為VM安全的第二道防線。

透過微切分功能,Pat Gelsinger表示,NSX除了可以讓企業架設DMZ外,也可以對儲存信用卡資料等私密資料的資料庫,打造封裝層,進行隔離。

同時, VMware也在行動管理平臺Airwatch中,整合了NSX微切分功能,確保行動裝置安全。

Pat Gelsinger舉例,在2013年,美國零售業者Target總共外洩了超過4,000萬筆信用卡資料,賠償的金額更超過95億元新臺幣。Pat Gelsinger解釋,Target之所以會發生信用卡資料外洩的原因,在於其承包商已經被滲透,駭客才有機會進入到Target的系統中竊取資料。而Target案例所帶來的教訓,也讓幾乎所有零售業者看上NSX微切分功能,成為VMware的用戶。

NSX就像鎖住VM的一道鎖,而資安廠商可以使用自家產品,控制這道鎖的開關,NSX也能將部分網路封包轉送給特定資安廠商,介接弱點評估(Vulnerability Assessment)、IDP、惡意軟體防護等解決方案,同時還能進一步利用資安廠商的分析能力。因此VMware也進一步踏入資安市場,提供企業資安基礎建設。

Pat Gelsinger舉例,流經VM的部分網路封包,會交由次世代防火牆(Next Generation Firewall,NGFW)檢查。他也看到目前許多企業藉設定防火牆的安全政策,整合NSX以及Palo Alto Networks的次世代防火牆。

例如,企業可先在vSphere主機上架設Palo Alto Networks的VM後,透過NSX將需要檢查的封包,轉送給Palo Alto Networks的VM,執行URL、防毒檢查等工作。

除了VMware與思科、Brocade等網通廠商原本就在角逐的虛擬化網路市場,VMware要用NSX的微切分、加密功能,進一步正面迎擊網通廠商,在網路安全市場一較高下。

NSX整合過去vCNS(vCloud Networking and Secutiry)的虛擬化網路功能(Virtual Network Function,VNF),可以將實體設備轉換為虛擬網路設備,透過vSphere平臺,企業可以按照需求,使用NSX建立具備基礎路由器防火牆功能的VM,取代部分實體網路設備。

NSX支援多家Hypervisor,通吃異質環境

在2012年併購Nicira後,隨即讓Martin Casado坐上網路與資安事業部門技術長的大位,VMware對網路虛擬化的重視程度可見一斑。Martin Casado也曾言,NSX將會支援不同廠商的Hypervisor,但截至現今,NSX對非vSphere環境的支援,仍不比原生的vSphere。也讓人懷疑,VMware會否完整兌現Martin Casado開出的這張支票。

不過Pat Gelsinger則回應,NSX除了自家虛擬化平臺vShpere外,另一版本也支援了KVM、Xen的Hypervisor。他更透露,未來將會將這個版本的產品,整合至單一產品線中。此外,VMware也開發NSX的API,讓即便使用AWS、Azure公有雲服務的企業,也能介接使用。未來,NSX的目標是讓VMware私有雲企業用戶能管理、遷移公有雲服務。

在當今企業異質的基礎環境,如微軟Hyper-V、OpenStack、KVM及Xen,仍然缺乏通用的網路虛擬化平臺,也比較不容易串接。

面對虛擬化技術百百家的現況,VMware也計畫透過NSX,建立能串接異質虛擬化環境的網路虛擬化平臺。例如eBay選擇擁抱OpenStack,不過Pat Gelsinger也指出,eBay、PayPal也是大量使用NSX的企業。同時,企業也非完全拋棄VMware並靠攏OpenStack,而是「許多既有的建設持續使用vSphere」,並且利用NSX橫跨這些不同的環境。

|

Pat Gelsinger的NSX兩大未來戰略 1.利用微切分、加密功能,並配合NSX打造虛擬化網路安全設備,藉此擴大網安版圖,正面挑戰網通廠商。 2.透過NSX建立通用網路虛擬化平臺,甚至連競爭對手的Hyper-V、OpenStack等異質環境都要支援。 |

【相關報導請參考「VMware的挑戰」專題】

熱門新聞

2024-04-17

2024-04-18

2024-04-17

2024-04-15

2024-04-15

2024-04-15