作者 F5台灣暨香港區資深技術總監莊龍源

甫開年,似乎就已經預告了,今年對於各大企業的資訊安全防護而言,會是充滿考驗的一年。光是春節封關後,就已經有10家證券商遭受到DDoS攻擊,影響層面高達百億元。

可是,從1988年DDoS攻擊首次出現,迄今已經近30年了,為什麼在許多知名病毒、惡意程式或蠕蟲都銷聲匿跡的狀況下,它依然是駭客們最常用的攻擊手法呢?原因無他,因為DDoS可以用合法掩護非法,利用企業必須開放的網路應用服務,發動大量且難以辨識的攻擊封包。

基於四種主要型態而成,卻變化出難以阻擋的攻擊

在各式各樣的網路攻擊中,DDoS可說是亙古不衰的攻擊手法,同時在不斷演進之下,從單純的網路封包攻擊,已然形成可以潛藏在合法路徑中,成為企業難以抵擋的問題。

這時,企業所需要的安全防護,是能夠完整檢視所有未加密及已加密的封包,具有多樣化的反制手法及規章,同時,能夠全面過濾並即時反應,這樣才能縮短資安團隊的反應空窗期,減少不必要的損害。

一般而言,DDoS的主要攻擊型態有四種:流量攻擊、非對稱式攻擊、資源消耗攻擊,以及漏洞攻擊。

而且,每一次DDoS攻擊所包含的,並不一定只有一種類型,甚至也可能成為其他攻擊的前導,因此,每個駭客所發動的攻擊,都有可能是不一樣類型的,千變萬化難以捉摸。

更重要的是,現在無論大小企業都相當仰賴網路服務,作為對外溝通或是內部聯繫的管道,有了安全,可能就沒了便利,然而,開放太多服務,就好像引狼入室一般。這也就是為什麼許多企業談到DDoS,就為之頭痛,卻又無法有效遏阻的原因。

此外,在過去,利用高階防火牆或應用程式防火牆,曾經在網路邊界甚至是ISP端,有效阻擋了DDoS攻擊,縱然有任何異常,都可以在短時間內排除,著實令大家有好幾晚好睡的日子。但是,就從今年初世界各地不斷傳出的DDoS攻擊事件當中,我們可以發現:其實,它們一直都沒離開過,只是靜待時機爆發而已。

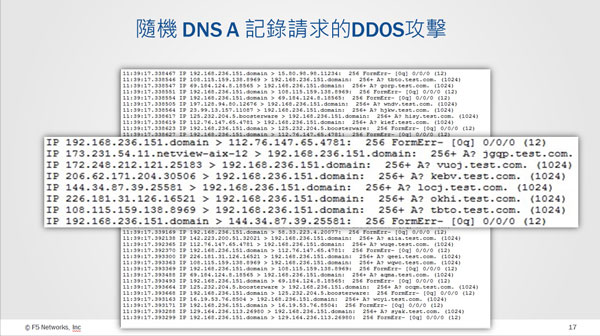

一般而言,DDoS攻擊的運作,主要是隨機採行分散式作業攻擊模式,如果鎖定的目標受到癱瘓後,分布在全球的其他伺服器將進行接管,並繼續提供IP網域名稱服務,除了對企業產生極大的攻擊衝擊效應,其背後的機制,更讓人真正感到恐懼。(圖片來源/F5台灣暨香港區資深技術總監莊龍源)

相乘應用,相乘風險

應用程式的興起是業務戰略的關鍵,卻也進一步加劇了網絡攻擊的增加現象。

在亞太地區尤其如此,許多人將應用看作是他們日常生活中必需的工具和資源。應用程式真正無處不在,它跨越個人、企業、行動和桌面,資料中心和雲端之間的邊界。同樣地,業務資料也會遍歷這些邊界,因此,最終在任何地方、遍布多個設備。

在這種由應用程式驅動的用戶環境中,IT團隊無疑面臨著令人畏懼的挑戰。因為,對於受到極端保護的所有數據而言,幾乎全天候戴著虛擬的眼罩,不知道危險來自哪裡。

此外,它們更在方便性和可用性之間,不斷被要求需發揮保護平衡的極限。大多數網際網路的用戶都知道,可用性和便利性往往與網絡安全的質量和水平,成反比的關係。在諸如雙因素認證(2FA)的高度安全措施變得普遍之前,客戶往往因為由多層帳戶保護所導致的感知不便,而遲遲不肯導入。

傳統安全產品往往只能解決有限的安全問題

在傳統的保護方法當中,試圖把眾多單獨的產品拼湊到一起,例如,同時結合DDoS設備、DNS設備、Web應用防火牆,以及負載平衡器。這種方法增加了架構的複雜性和處理的延遲度,並在網路中添加了故障點。

因此,企業需要的是單一平臺的多重防護,例如,以我所任職的F5公司而言,所提供的部分,是一套動態的、多層次的安全解決方案,而且,這個平臺,是在一套通用系統架構上,以軟體服務方式提供了多重安全解決方案。

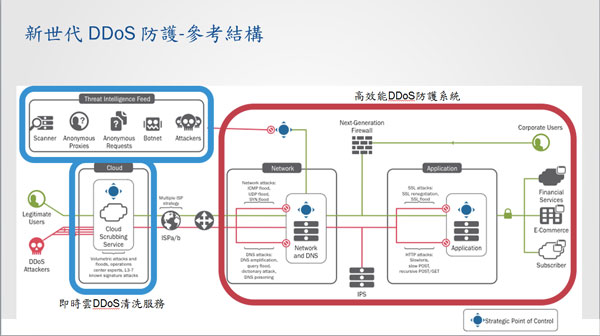

其實,這樣的統合式安全架構並不等於One Box,也不等於UTM。我們認為,它的核心架構的基礎是高可用性,而且,在設備的使用上,分為兩層-有-一層設備專門處理OSI架構第三層(網路層),另一層設備則處理OSI的四到七層,並且,在點對點之間具備了高度的延展性,能夠阻止單點故障的發生。

從系統營運上來說,這樣的架構還能明顯降低成本。傳統來說,企業構建三層的防禦體系,要跟很多供應商打交道,像前端的防火牆,中間的IPS/IDS,最後則是WAF等,對於維運人員而言,至少要學五六個廠商的產品解決方案,以及管理介面。若改用統一安全架構平臺的綜合性,可以減少備件,同時減少培訓並簡化運營。

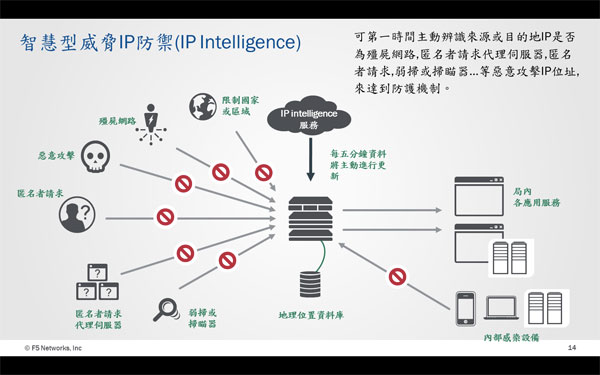

企業若能具備高度感知與智慧型的偵測防禦機制,才能掌握百變莫測的DDoS攻擊傀儡,以及高度險惡的詐欺活動。(圖片來源/F5台灣暨香港區資深技術總監莊龍源)

具備全面安全防護機制,才能有效防禦DDoS狙殺攻擊

在全球資安威脅事件不斷發生下,企業資安意識明顯比過去提升許多,因此,在不少公司的內部,多半都有傳統DDoS防禦主機,但該類設備因缺乏應用程式可視性,只能夠阻擋L3、L4的網路攻擊,以致於在駭客組織走向精準攻擊的趨勢下,無力阻擋針對應用主機、DNS等第七層的攻擊封包。

為此,資安人員被迫購買可偵測第7層DDoS攻擊的網路應用程式防火牆(Web Application Firewall,WAF),又在大流量DDoS攻擊與日俱增下,再搭配網路清洗中心的服務。

然而,此種疊床架屋的DDoS防禦架構,很容易在各品牌之間出現相容性的問題,會影響到DDoS攻擊的防禦能力,更因各種產品管理與操作介面迥異,反而徒增資安人員的工作負擔,讓資安預算無法發揮應有效益。

因此,在「企業全面性防護」與「企業安全支出」之間,企業如何取得平衡?我們建議,企業應掌握下列要訣。

首先,是持續修補安全弱點,包括實體和虛擬,並增加攻擊者的成本。

其次,採用高感知應用的狀態下,與被保護的應用互動,可以實現防禦體系和防禦物件之間的配合,用最小的技術投入,增加攻擊者的成本,以顛覆性的作法,解決用戶防禦成本的困惑。

最後,將防禦機制建構在業務資料存取流程之上,在終端使用者沒有任何覺察的情況下,實現終端屬性判斷,進而阻斷基於應用層的攻擊。

利用7/24 無休應用層的防禦,建構DDoS攻擊全面篩檢

以目前來看,DDoS攻擊在第7層DDoS占比,已經超過一半。而且,有別於網路層的DDoS攻擊,應用層的DDoS針對的部分是企業的弱點,而且,無論是耗盡型、延遲類,或是利用漏洞和Web應用弱點的DDoS攻擊,都是如此。

此外,傳統的三層防護體系,針對應用層DDoS攻擊的來襲,顯然捉襟見肘。因為,應用層的DDoS防禦建構在所有的防護體系後面,而且是應用伺服器的前端,由於身處特殊的位置,所以能對所有的資料全面篩檢的能力,例如,以我們公司最近推出的Herculon DDoS Hybrid Defender為例,能夠根據雲端更新的資料庫,隨時比對分析流經過的所有封包,並且可以協助後端伺服器防堵各項系統漏洞,讓所有惡意封包無所遁形。

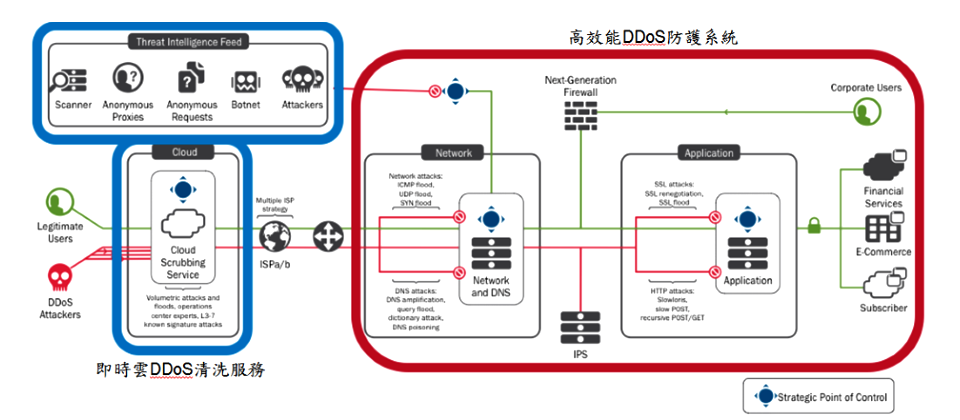

將應用系統放在安全營運中心,也是企業可以採用的做法。以F5 提出的Silverline新世代混合型DDoS防禦架構為例,它整合主機防禦與雲端清洗中心,不會面臨多品牌相容性的問題,本身也能偵測與阻斷L3、L4、DNS、L7等不同類型的DDoS攻擊,以及常見SQL 插入式攻擊、OWASP 前十大應用程式風險、跨站臺指令碼(XSS),以及駭客組織慣用的零時網路應用程式攻擊等,而且,在防禦政策一致的狀況下,兩者之間的溝通非常順暢,能有效阻斷各種類型的DDoS攻擊。

在這個安全營運中心當中,提供全天候不中斷資安監控平臺,能隨時觀察全球網路環境的變化,一旦發現有異常流量發生,便會立即進行分析與找出解決之道。隨時提供攻擊特徵碼簽章更新的服務,也是保障企業安全的有效策略,讓企業享有最新情報和技術,確保商業應用服務的穩定與可用性。

提升資安可視性,揭開最後一塊黑布

如果企業遭遇的DDoS攻擊,是沒有加密且採用標準協定的類型,其實都是比較容易過濾,所考驗的大多是設備效能與處理能力。但真正令人頭痛的,反而是為了安全所建立的加密封包。

為了避免傳輸重要資料時遭到竊聽或竄改,企業都會利用加密方式確保兩端的傳輸健全性。但這也替資安設備帶來另一層問題:要怎麼解析加密的封包?我們固然可以用先解密、後檢查的方式處理,但這只是讓安全瓶頸往後移入企業安全區域中,不但增加安全風險,也讓後方伺服器的負擔加重,並不是一項好的作法。

畢竟要能夠兼顧服務品質與穩定性,又不過度投資的狀況下,比較好的作法,還是應該在伺服器前端,先行過濾各種資料,只讓真正合乎規範且安全的封包進入後方伺服器區,這樣才能達到最有效益的投資平衡。

因此,我們認為,新一代的網路防護設備,不但要具備高效能的流量處理能力,同時也要能夠支援從第三層至第七層的封包解析與處理能力,最重要的是,能夠透視檢查加密過的封包,這樣才能避免有害封包順著合法的網路通訊協定,滲透到伺服器區,進而確保網路服務的穩定與安全。

建構更有深度的防禦體系

整合型網路防護設備是過去幾年的發展方向,但是,盡數將解決方案堆到網路邊界的設備上,並不是聰明之舉。雖然軟體可以不斷更新,但是,硬體效能上總是有一定的限制存在。所以,我們必須要重新思考的是,如何建立起新一代的資訊安全防護體系。

就目前而言,新一代的防護體系,已經不局限在網路邊界處,而是將防禦縱深往外推進。

在網路邊界端,可以採用多臺專用設備共同過濾家門口的有害封包,同時,也要整合雲端服務,透過雲端服務所整理分析的結果,無論是在ISP端,或是直接套用比對資訊過濾,都可以減輕網路邊界的負載量,同時集中眾人之力,達到更好的過濾功效。

此外,還需要有一組專家團隊,他們的經驗豐富,且隨時可以提供技術支援。在任何攻擊行為產生之前,由他們先行分析過濾,甚至預判可能的風險,並且提供各項建議解決方案,如此才能料敵機先,決戰於千里之外。

要做好資安防護,我們必須能夠因應未來可能的攻擊流量,利用自動偵測與辨識的方式過濾,並搭配完善的管理政策,才能讓環境更加安全。(圖片來源/F5台灣暨香港區資深技術總監莊龍源)

專欄作者

熱門新聞

2024-04-17

2024-04-17

2024-04-18

2024-04-15

2024-04-15

2024-04-15