今年1月巴西、西班牙、國際刑警組織、資安業者ESET、Caixa銀行聯手參與跨國執法行動,中斷金融木馬Grandoreiro的營運,巴西警方進行5次逮捕行動、13次搜查,但如今有研究人員發現背後的駭客組織再度活動的跡象。

IBM旗下的威脅情報團隊X-Force指出,他們從3月看到該木馬程式大規模散布的攻擊行動,推測駭客組織很有可能透過惡意軟體租賃服務的方式,號召更多打手從事相關攻擊。

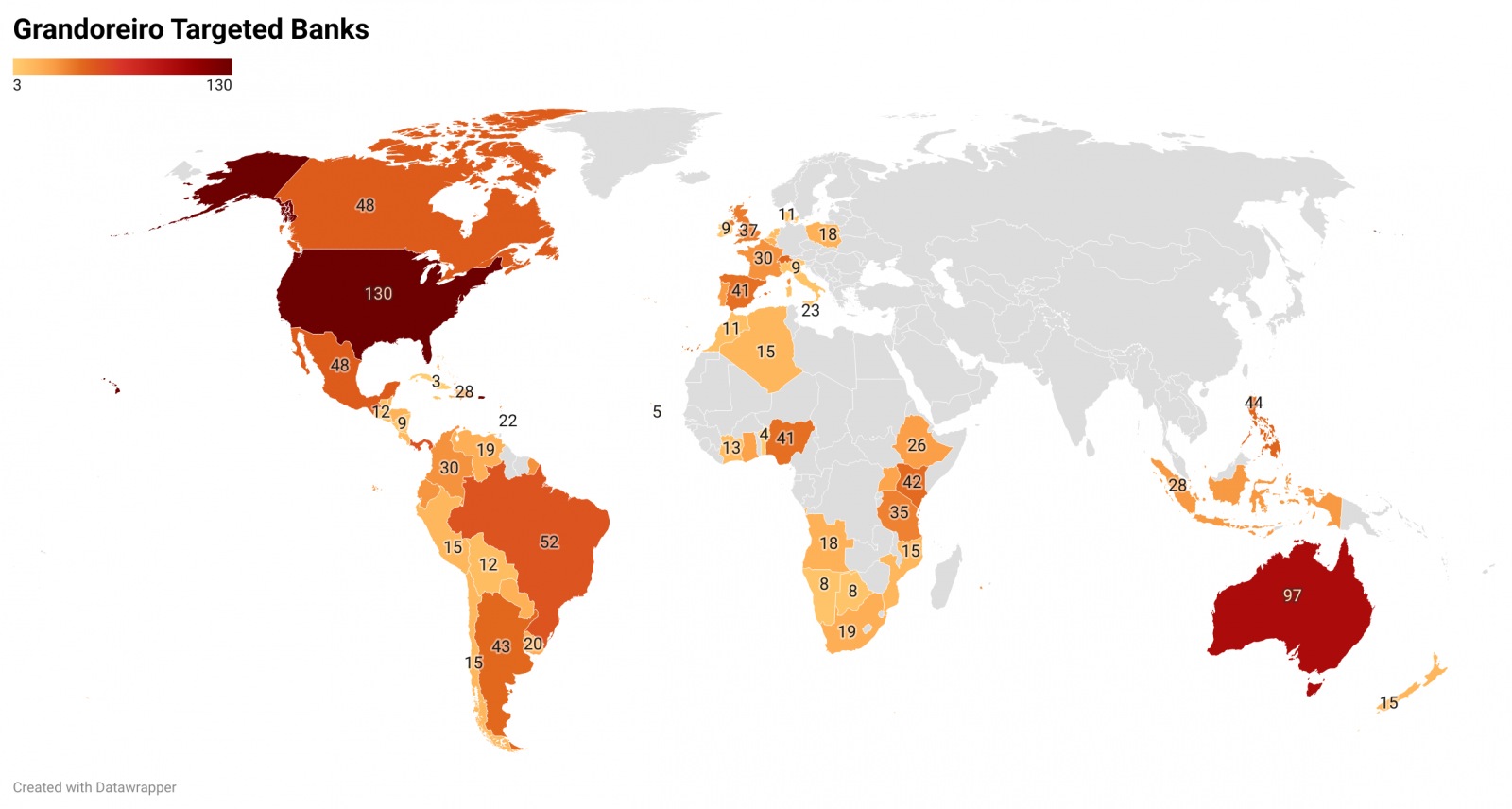

而對於駭客的攻擊範圍,研究人員表示他們在中南美洲、非洲、歐洲、印太地區超過60個國家,對於全球1,500家銀行的客戶下手,相較於執法行動前,這些駭客主要活動範圍為拉丁美洲、西斑牙、葡萄牙,攻擊的規模變得相當廣泛。

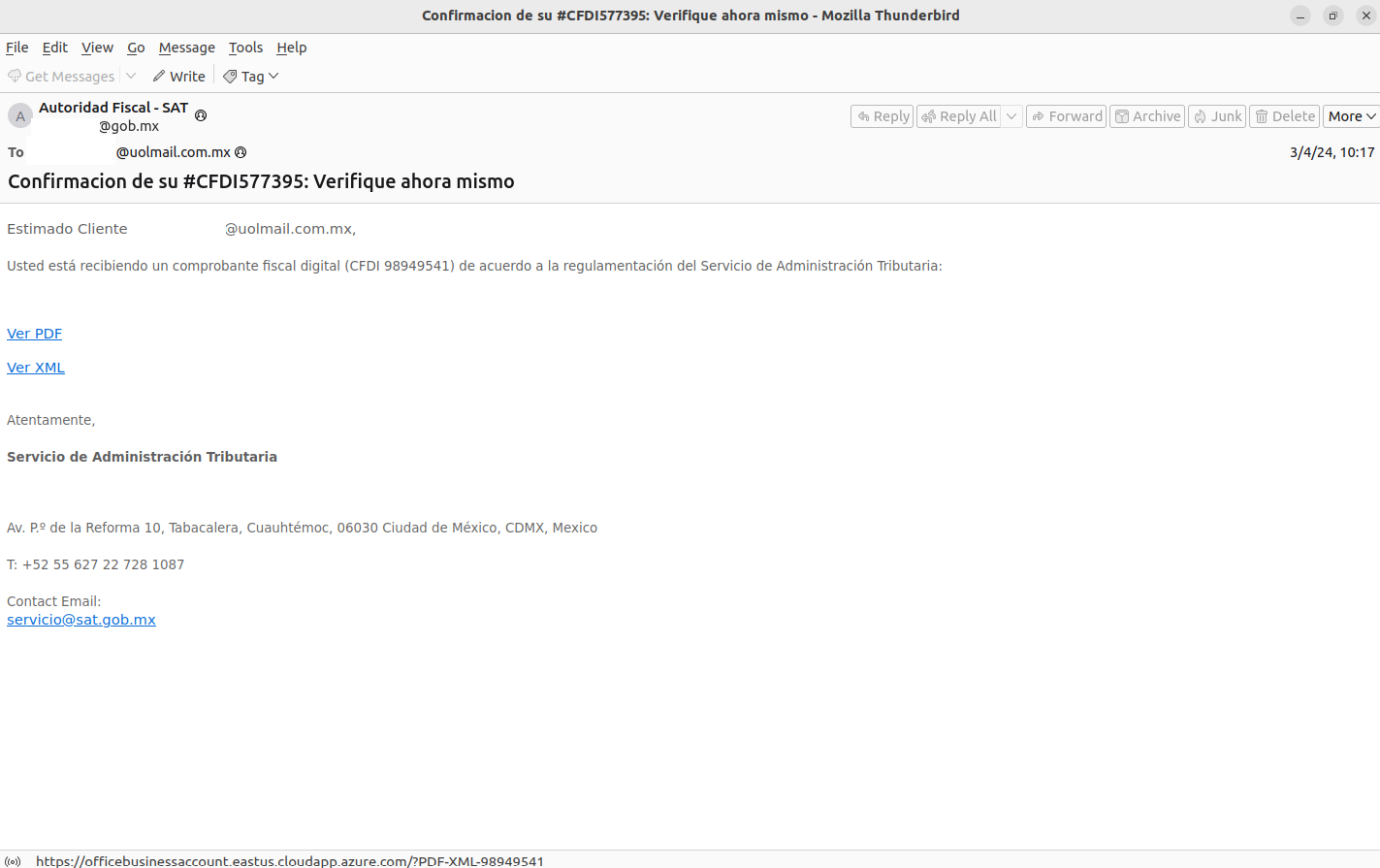

這些駭客冒充墨西哥稅務管理局(SAT)、墨西哥聯邦電力委員會(CFE)、墨西哥行政和財政部長、阿根廷稅務局、南非稅務局(SARS)等政府機關或首長名義,以收信人使用的母語寄送釣魚郵件,並以檢視發票、財務報表、稅務資料的名義,引誘他們點選信中的連結,一旦收信人依照指示操作,就會被引導至下載PDF的網頁,但實際上,使用者會取得內含超過100 MB執行檔的ZIP檔案。研究人員指出,這個執行檔就是Grandoreiro的載入工具,而檔案製作的時間,通常是在電子郵件發送的前一天或當日。

特別的是,為了防止自動執行影響攻擊鏈進行,該載入工具還加入了Adobe Reader的檢視器CAPTCHA對話框,使用者必須進行「驗證」,才會正常執行後續工作。

針對最近出現的Grandoreiro,研究人員指出有多項與過往版本不同之處。首先,攻擊者導入了AES CBC並結合自有的演算法進行資料加解密,並透過網域產生演算法(DGA)取得C2的IP位址,再者,則是將攻擊範圍從銀行應用程式擴及加密貨幣錢包,此外,他們也針對使用收信軟體Outlook的用戶,停用安全性警示通知,並利用這種收信軟體向其他人發送釣魚信。

為了避免惡意軟體在沙箱環境執行,這些駭客也透過前述的惡意程式載入工具,收集電腦系統資訊,其中包含防毒軟體名稱、受害者所在的國家,以及正在運作的處理程序列表。

特別的是,Grandoreiro不只會在俄羅斯、捷克、波蘭、荷蘭終止運作,針對位於美國但尚未部署防毒軟體的Windows 7電腦,該惡意程式也同樣不會執行。若依此態勢判斷,不容易猜測攻擊者是否受到特定國家的支持。

熱門新聞

2024-06-11

2024-06-12

2024-06-11

2024-06-12

2024-06-13

2024-06-12